针对 Mac 用户的勒索软件极为罕见,但近日曝光的 OSX.EvilQuest确实让研究人员大为吃惊, 新型勒索软件EvilQuest集勒索软件、间谍软件和数据泄漏为一体,正向macOS用户发动攻击。

自 2020 年 6 月以来EvilQuest就一直在野外传播,除了恶意加密文件并索取赎金,它还会在受害者的 macOS 系统上安装键盘记录器、以及窃取加密货币钱包文件的代码。与此前曝光过的许多 Mac 勒索软件一样,EvilQuest 似乎也是通过盗版软件分发渠道来散播的,比如 DJ 应用程序 Mixed In Key 和安全工具 Little Snitch 。勒索软件还试图利用 Google Chrome 浏览器的升级机制,因为他们甚至在名为 Google Software Update 的软件包中发现了它的身影。显然,恶意软件开发者希望借此在受感染的计算机上长期滞留。对于 macOS 用户来说,这可能是自 2017 年的 Patche、以及 2016 年的 KeRanger 之后的又一大威胁。

发现过程

恶意软件研究人员Dinesh Devadoss首先在macOS社区发现了这个软件,目前这个威胁已经受到了安全研究人员的密切关注,研究人员Scott Knight、Patrick Wardle和sentinelone的SentinelLabs团队共同做了一些研究。事实证明,这种威胁不仅仅是一个新的勒索软件,它还在积极开发中,是迄今为止针对Mac平台的最为复杂的威胁之一。在这篇文章中,我们将介绍目前已知的内容,并为你带来最新的版本迭代情况。

EvilQuest,ThiefQuest和MacRansom.K

Malwarebytes的研究人员最初将这一威胁称为“EvilQuest”,几天后又将其重新命名为“ThiefQuest”。除了他们提出的两个名字外,VT上的许多引擎也把它标记为macransomk。

不幸的是,这导致了对这种威胁及其能力的一些描述的混淆。

尽管Mac.Ransom.K确实符合公认的约定(平台/类型/变体),但是这是有漏洞的,因为该威胁不仅是勒索软件威胁,甚至可能不是主要威胁。随着所有平台上的恶意软件开发者越来越多地重复使用代码来提供多种功能,按威胁类型进行分类可能并没有太大意义。

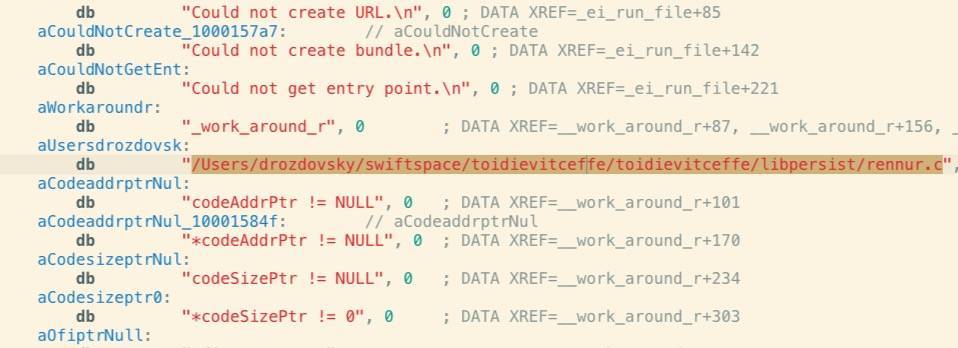

理想情况下,一个好的恶意软件命名约定应该根据通用特征对恶意软件样本进行分组。在这一点上,目前看到的样本中最常见的特征是剩余的cstring文字“toidievitceffe”,它与其他字符串,如“ rennur.c”(c.runner)明显相反,而该字符串在其他方面也可以识别,但英文单词却与此相反:

此外,我们看到开发人员显然将“toidievitceffe”用作其Xcode项目的名称。

其他有趣的反向字符串包括“naughtycuckoo”,“keylogger”和“filewatcher”,正如我们将在下面进一步解释的那样,它们可以使你更好地了解攻击者的真正动机。

在某些示例中,反向的“effectiveidiot”字符串发生了60次以上,这可能表明恶意软件开发者本身很喜欢安全研究人员会以此为名的想法。在这里,我们使用FLOSS工具来提取字符串,以替代本地字符串实用程序。FireEye实验室字符串混淆解释器(FLOSS)采用了先进的静态分析技术,从恶意软件的二进制文件中自动反混淆字符串。你可以就像使用strings.exe一样来加强对未知二进制文件的基本静态分析。

此外,最近样本中的字符串混淆表明,开发人员故意植入了用户名“drozdovsky”和构建名“toidievitceffe”,这无疑是在试图误导用户属性。

尽管恶意软件的命名约定并不是很重要,但它们却很有帮助,特别是对于研究人员和跟踪不断发展的公共讨论与研究的其他人员而言。尽管有一个强有力的论点将这种新威胁称为“OSX.EffectiveIdiot”,但我们怀疑这种命名并不是很准确。 “EvilQuest / ThiefQuest”之所以会被人记住,仅是因为其在媒体中的广泛使用。

勒索软件功能

由于最初对“EvilQuest / ThiefQuest”的兴奋来自于它是一种新颖的macOS勒索软件威胁,因此让我们首先来看一下,众所周知,勒索软件在Windows系统的世界里已经是轻车驾熟,但这只是针对macOS的第三个已知的“野外”勒索软件。这本身就很奇怪,因为mac现在广泛应用于企业环境中,尤其是被企业高管和开发人员使用,而这两者都是黑客攻击的目标。因此,看起来像Mac勒索软件的出现是新奇的,从某种意义上说,并不意外。

但是,随着勒索软件的发展,“EvilQuest / ThiefQuest”在任何成功方面都几乎失败了。首先,如果你要通过加密人们的文件来勒索金钱,那么你将希望使加密牢不可破。加密是很难的,每个有足够聪明的人都会告诉你的一件事是:不要尝试自己动手做,因为你不可避免地会做错事情。成功的勒索软件运营商足够聪明,可以遵循该建议,并会使用已建立的加密算法,通常至少某些组件是不对称的。换句话说,要求访问仅由攻击者持有的私钥。

我们的“EffectiveIdiot”开发人员选择放弃该选项,而是选择了对称密钥加密,这意味着使用对文件进行加密的相同密钥对其进行解密。更好的是,正如我们在SentinelLabs的研究负责人Jason Reaves发现的那样:

这使Jason和SentinelLabs团队可以创建一个公共解密器,任何不幸成为该恶意软件的受害者的人都可以使用它。该视频演示了如何使用它:

除了使加密货币具有合理的防御功能外,勒索软件运营商还希望获得对其工作的丰厚回报。 “EvilQuest / ThiefQuest”恶意软件出现漏洞的第一个提示可能是赎金票据本身。

有两点需要注意:勒索赎金极低,而且受害者没有电子邮件或其他联系方式与攻击者通信的事实。这样,使用Windows世界中的模型,勒索软件操作员已经变得非常狡猾,高效地按下正确的按钮来使人们付款。其中包括各种威胁和保证,甚至客户支持水平。支付赎金时候,要附上 “将你的钱寄给我们,我们会保持联系”,只有这样你才能告诉威胁的参与者你已经付款;不需要你的联系地址;并且不要求样本加密文件或任何其他识别因素。在这里显现出经典的“不要给我们打电话,我们会打电话给你”的口号。

毫不奇怪,威胁行为者并没有以获取利润为主要目标。迄今为止,所有样本共有的一个已知比特币地址的交易量正好为零。

最后,对于勒索软件组件,SentinelLabs还注意到解密例程uncarve_target在代码中没有调用者,这表明功能不完整或开发者认为解密不是他们想要提供的东西,在这种情况下,我们可以推测代码中存在解密例程是早期测试的产物。

共享文件夹中的数据泄漏

基于上述细节,人们开始关注该恶意软件的其他功能,尤其是该恶意软件从/ Users / Shared文件夹下载并执行三个Python脚本的事实。这些脚本旨在搜索和提取具有特定扩展名的文件:

脚本的名称因样本而异,但最初使用了以下简称:

此外,这款恶意软件的数据窃取能力还隐藏在用户的Library文件夹中不可见的Mach-O二进制文件中。

请注意以下加密的字符串:

我们可以使用由macOS研究人员Scott Knight开发的工具解密这些文件,从而以纯文本形式揭示以下内容:

看起来该恶意软件正在寻找SSH密钥和受信任的证书,以增强远程登录和操纵Web浏览器以信任站点的能力,而不会引发安全警告。

正如其他研究人员指出的那样,通过针对低级硬件事件(例如按键)的API调用的存在,也有足够的证据证明按键记录功能。注意函数名的前半部分,颠倒过来了,可能把“file”打印成“klgr_flie”:

还值得注意的是,与其他平台上的雨刷恶意软件和其他激进勒索软件变种不同,勒索软件组件实际上并没有干扰用户对设备的持续使用。一个简单的由osascript生成的警报对话框通知用户该情况。雨刷恶意软件( wiper malware)有一个简单的目标:完全摧毁或删除目标计算机或网络的所有数据。这种清除可以在攻击者秘密地从网络中删除目标数据后进行,也可以纯粹是为了破坏目标。

按下“确定”将退出对话框,并允许用户继续使用设备,这对于间谍软件组件确实非常方便!

新变种的技术细节

macOS研究人员Patrick Wardle发布了大量早期技术细节,这里我们就不重复了,不过建议你读一下这篇文章,是关于“AppQuest”的。Wardle表示该恶意软件具有病毒功能,还有其他建议表明该恶意软件试图感染用户主文件夹中的现有可执行文件,尽管在我们的测试中未发现这种行为。

从早期的研究开始,新的变种出现了,带有更新的硬编码字符串和路径。特别是Wardle对方法“react_ping”的研究,该方法包含加密的字符串“Hello Patrick”。

最新版本还将硬编码的C2地址从早期的167.71.237.219更新为159.65.147.28,并包括Wardle的“Knock Knock”报告工具在其软件列表中检查:

其他新更改包括对可执行标签使用“abtpd”,代码中建议“.ab ** d”可能是不同安装的变体,但在撰写本文时尚未确认。持久性代理现在不再使用文件夹名称“AppQuest”,而是指向攻击者创建的名为“PrivateSync”的文件夹。

同样,在早期的示例中,包含43字节字符串的不可见的纯文本文件被丢弃在/var/root/和/Users/User1/处,其名称为“.ncspot”。在我们测试的最新示例中,spot文件被放置在相同的位置,但现在名称为“.aespot”。

基于目前的快速迭代,我们认为上述所有这些详细信息在几天甚至几天内都会发生变化。

如何预防EvilQuest / ThiefQuest macOS恶意软件的攻击

SentinelOne平台可有效保护你的企业免受EvilQuest / ThiefQuest的攻击。

对于不受SentinelOne保护的用户,如果你已成为该恶意软件的受害者,我们建议你从已知良好的备份中完全还原。同样,由于键盘记录和其他间谍软件功能,建议更改任何密码并重置SSH和证书信任凭证。

如果你有通过EvilQuest加密的文件,则可以点击此处使用SentinelOne的公共解密工具。

总结

恶意软件目前可以被称为“EffectiveIdiot”,“ThiefQuest”或“EvilQuest”,这种恶意软件将勒索软件、数据盗窃、间谍软件功能合在了一起,着实是一种创新。它不仅使许多安全工具失效,还可能使受害者在寻求解决文件加密的问题时继续让受感染的设备发生数据泄漏。

样本哈希值

06974e23a3bf303f75c754156f36f57b960f0df79a38407dfdef9a1c55bf8bff Mach-O d18daea336889f5d7c8bd16a4d6358ddb315766fa21751db7d41f0839081aee2 Mach-O c5a77de3f55cacc3dc412e2325637ca7a2c36b1f4d75324be8833465fd1383d3 Mach-O

IOC

/var/root/.aespot ~/.aespot ~/Library/LaunchAgents/com.apple.abtpd.plist ~/Library/PrivateSync/com.abtpd.questd /Library/LaunchDaemons/com.apple.abtpd.plist /Library/PrivateSync/com.abtpd.questd

本文翻译自:https://www.sentinelone.com/blog/evilquest-a-new-macos-malware-rolls-ransomware-spyware-and-data-theft-into-one/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh