在恶意软件传播的过程中,盗版游戏、汉化补丁、游戏外挂辅助等工具和软件往往沦为病毒的“帮凶”。首先,盗版游戏因缺乏严格的安全检测,容易成为恶意代码的藏身之所。这些恶意代码可能以多种隐蔽形式存在,比如被篡改的安装程序、捆绑的破解补丁,以及伪装成游戏更新的恶意文件等。其次,汉化补丁虽本身不直接包含恶意软件,但却存在被病毒捆绑的风险,从而使得恶意代码能够借助补丁进行传播。再者,游戏外挂辅助工具虽然能够在一定程度上增强游戏体验,但同时也为黑客提供了可乘之机。黑客可能会通过修改器或外挂,将木马程序或后门代码植入其中。当玩家运行这些外挂工具时,恶意代码便会随之在系统中启动并运行,进而导致病毒进一步扩散。

常见被感染工具与软件

在这些潜在风险中,盗版游戏尤为引人关注。尽管部分用户清楚盗版游戏存在风险,但免费体验和破解功能仍会吸引一些人冒险下载安装。面对杀毒软件发出的安全警告,也可能选择忽略,内心或许抱有“只安装一次,应该没事”或“破解工具能玩到完整版,杀毒软件可能存在误报”等侥幸想法。为了确保盗版游戏或破解工具顺利运行,很多用户甚至主动关闭杀毒软件,这种“功能诱惑”行为大幅提高了计算机被感染的概率,使病毒得以借助网络传播。

同时盗版游戏的传播往往具有大规模的特点,它们可通过社交平台、文件共享、P2P网络等途径迅速扩散。许多玩家在不知情的情况下,将携带病毒的游戏安装包分享给其他人,或者通过社交工具进行传播,从而进一步加剧了病毒的蔓延,引发大规模的安全危机。

近期,火绒威胁情报中心监测到一种感染型病毒,可通过ACG色情类游戏网站进行大规模传播。该病毒通过感染游戏安装包或补丁程序,诱导用户下载并执行。用户下载安装游戏后,病毒便会在后台悄然执行,利用社会工程学手段进一步渗透系统,修改PE可执行文件,并执行恶意代码下载执行,从而实现远程控制、文件感染等多重恶意行为。该病毒传播手段高效,且受害者多为易被误导安装的年轻用户,容易暴露个人隐私信息,该病毒虽然是一个老旧的感染型病毒,但目前仍在广泛传播,对用户设备和信息安全构成严重威胁。火绒安全产品可有效查杀清除该病毒,请广大用户及时进行全盘查杀以提高防御能力。

查杀图

火绒工程师对样本的分析过程中,发现 CSDN 用户在其发布的文章中不仅提供了该破解软件的下载链接,还添加了“部分杀软会因该版本软件未购买签名证书而阻止运行,可通过将软件目录加入排除项或者信任区来解决。”的“友情提醒”,诱导用户将此破解版软件添加信任。

溯源分析

ACG资源发布器.exe(17A8D4AD759D2EF1F9C539C7051645BEFB8112F2) Game.exe(F09774149E0BA728C7921FD3713BEC3E1C178E3B)

173登录器生成器V22.01.exe(4e8a8a8a9bd5c70e5d33848700c141ca585b5e46)

www.acgaw.com

ACG传播网站

诱导关闭杀软

ACG子站

www.mengzhan13.xyz和kooink.com

色情游戏传播网站

游戏下载站

游戏私服(173登录器生成器V22.01.exe)

游戏私服服务器

样本分析

该病毒利用常用工具和破解程序感染用户,随后通过远程服务器控制下载并执行更深层次的恶意代码,同时结合文件感染机制,从而实现大规模扩散。实际上,该病毒样本是一个老旧的感染型病毒,曾在早期的其他传播活动中被使用。由于其技术手段相对成熟且特征明显,我们对其进行了简要分析。

流程图

修复EntryPoint

释放感染主体

感染文件主体首先会提升权限,然后通过注册表判断是否已经被感染,如果未被感染则开启线程远程下载恶意代码,之后执行感染逻辑,对本机文件进行全盘感染。

主函数

注册表判断

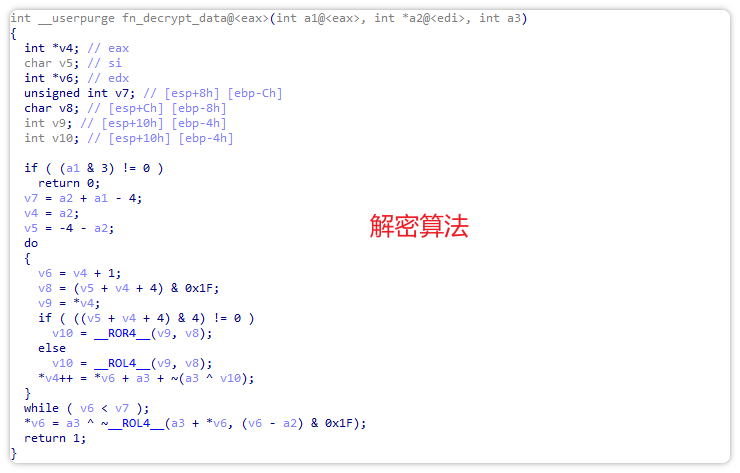

其中配置文件需要解密自身内存,解密算法如下。

解密数据

感染文件首先会创建线程远程下载。

远程下载

之后执行感染逻辑:同样采用创建线程的形式感染全盘文件。

感染文件

判断该文件夹是否存在于已解密的配置文件中。

目录判断

文件类型判断

然后根据shellcode中的特征,对原始的跳转偏移进行修改,以便能够跳回源文件代码继续执行。

特征替换

函数的逻辑主要实现了以下功能:

检查目标文件合法性:验证文件是否为PE文件,并确认其无数字签名。 感染文件:修改节区表、新增节写入恶意代码(shellcode),并修改入口点。

清理资源:处理文件句柄、内存映射,确保资源释放。

感染逻辑

有的小伙伴表示没有学过计算机知识,看不太懂这篇文章,那么你可以参考如下说明。

在深山的原始森林中,生活着一个部落,部落里的居民想要获得干净的水和食物,需要长途跋涉去寻找。这时,狡诈的商人声称自己拥有大量的免费资源,虽然大部分居民都不相信从天而降的馅饼,但是有一些年轻人不愿再忍受长途跋涉的辛苦,便决定接受商人的“好意”。他们跟随商人来到一个看似资源丰富的地点,却在不知情的情况下使用了这些资源,结果身体出现了不适,甚至有人因此生病。居民们这才发现,所谓的“干净水源”和“充足食物”都隐藏着危险:水源被污染,食物也暗藏毒素,那些看似诱人的资源背后,其实早已被布下陷阱。

“资源丰富的地点”是盗版游戏、汉化补丁、游戏外挂辅助等工具及软件,“毒素”是其中暗藏的感染型病毒。

如有侵权请联系:admin#unsafe.sh