近日,日本汽车制造商本田因网络攻击被迫暂时中止其在全球的一些业务,以控制网络攻击带来的干扰。该事件起因是本田的一台内部服务器受到Ekans勒索软件攻击,该勒索软件拥有相对较新的攻击模式,影响被攻击方访问计算机服务器,包括使用电子邮件以及使用内部系统的能力,本田客户服务和金融服务也无法使用。然而,这并不是本田第一次遭受黑客勒索攻击,早在2017年,本田也遭遇了全球“WannaCry”勒索软件攻击。2018年11月,在中国汽车工程学会年会暨展览会上,本田技术研究所董事副社长三部敏宏曾分享了本田面向信息化社会的安全对策,我们也看到本田在网络安全建设上面做了很多努力。但是攻击者总是狡猾的,他们采取了更“高明“的新型攻击手段来发动攻击。传统的基于规则匹配模式的防护方案,能够很好的防护已知威胁,但是在面对新型攻击时几乎没有任何防御能力。而企业的CIO/CSO们,也不得不一直寻找更为有效的安全防御方案来应对日益复杂的安全威胁。那么,企事业单位在应对新型攻击时,真的束手无策吗?前不久Google 工程师统计了 2015 年以来,Chrome 稳定分支中修复级别为 "high" 或 "critical" 的 912 个安全错误,结果发现约 70% 是内存安全漏洞。我们选取了几个近年来大家所熟悉的攻击事件进行分析,如下表:

| 攻击 | 心脏滴血漏洞

HEARTBLEED | 工控恶意程序 INDUSTROYER | 勒索病毒 NOTPETYA |

| 影响 | 出现在加密程序库OpenSSL中的安全漏洞,OpenSLL为全球成千上万台web服务器所使用,只要使用了存在缺陷的OpenSSL实例,均会收到攻击,通过多读内存中64KB数据,攻击者可以访问敏感数据,从而危机服务器安全。 | 针对乌克兰的电网,引发大规模停电。造成设施损坏,此事件为全球及其他关键基础设施的系统安全敲响警钟! | NotPetya感染了全球超过 2000 家机构,包括丹麦公司 Maersk、英国广告公司 WPP、俄罗斯石油公司 Rosneft、美国医药公司 Merck 等,“重灾区”乌克兰的国家银行及电力公司也都中招。相关用户被要求支付300美元的加密式数字货币以解锁电脑。 |

| 细节 | * 连接到恶意/受攻击的远程服务器进入 * 利用0day漏洞 * 追踪OpenSSL所分配的64KB缓存 * 将超出必要范围的字节信息每次64K | * 通过社会工程进入以获得立足点 *无文件攻击插入木马打开后门(后门程序) *内存破坏攻击系统 *连接到坏演员的C&C *针对特定的ICS设备和协议 | * 通过软件更新包下载 * 利用0day漏洞 * 内存损坏工具包:用于服务器的EternalBlue(永恒之蓝),用于永久利用的EternalRomance(永恒浪漫),Double Pulsar(双脉冲星,无文件攻击) * 感染Windows服务和主启动记录 * 加密硬盘文件系统和服务 * 通过公开的SMB共享向下游传播 |

如下图是无文件攻击中攻击者绕过传统防线进行攻击的路径分析:

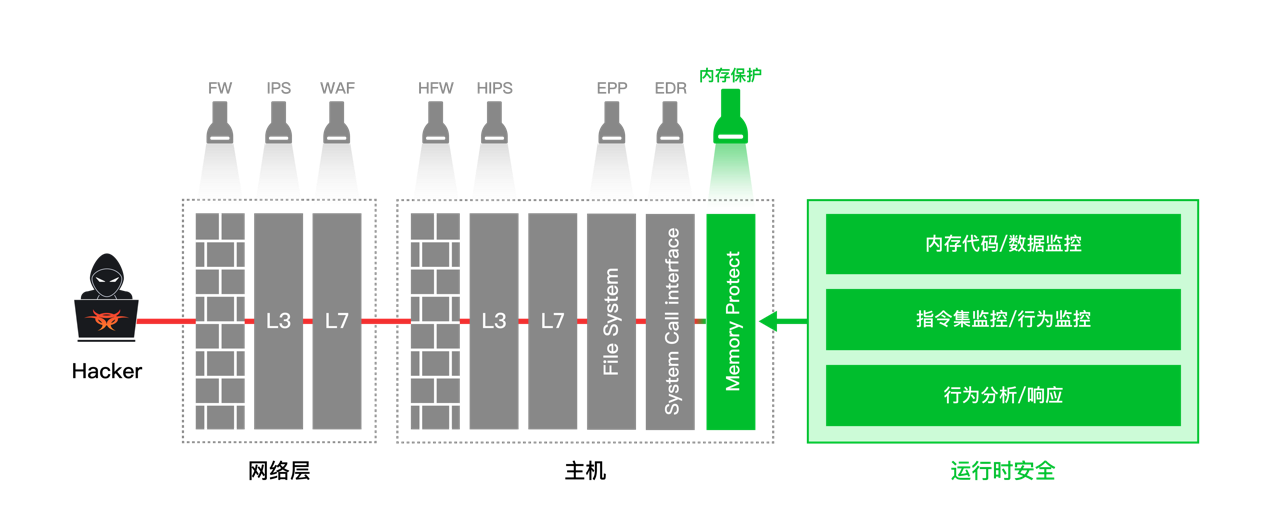

通过分析,不难发现随着攻防对抗的发展,基于内存的攻击越来越频繁,我们所熟悉的心脏滴血、永恒之蓝等大规模安全事件,就是内存安全漏洞引发,而攻击者们采取诸如UAF、DoubleFree、堆栈溢出等内存破坏类型漏洞对服务器进行攻击。尽管企业部署了大量的安全防护产品(UTM、ADS、IPS等),但攻击者仍然能够轻而易举的突破层层防线,将他们的恶意代码悄无声息的植入服务器内存当中。我们通过访谈总结出了企事业单位安全建设面临的几大痛点:常规的病毒检测软件通常基于规则匹配,某病毒出来之后会被做专门的识别和处理形成规则和策略,而对于没有规则匹配的漏洞和威胁,也就是新型高级威胁,传统的安全防御规则几乎没有防御能力。当前大部分企事业单位的运营高度依赖信息系统,然而在应对大范围网络攻击、计算机病毒植入等技术储备管理体系尚存在不足,容易引发像本田这样业务连续性问题。内存中的数据被破坏,包括数据被覆盖、篡改、窃取等情形,会触发0day漏洞、无文件攻击等高级威胁。计算机体系结构决定了任何安全威胁都需要经过CPU进行运算,其数据都需要经过内存进行存储,安芯网盾提出了一种全新的思路来帮助客户应对日益增长的安全威胁,通过内存保护技术解决内存行为不可见问题,在应用层、系统层、硬件层实现立体防护,从最底层守住安全防线。

目前大多数的安全防护方案都是围绕应用层或系统层,这可以防护大多数常见已知威胁。但由于传统的安全软件对运行中内存和系统的读、写、执行情况缺乏实时有效的监控手段,很难实现对高级威胁的实时检测和防御。

内存安全是系统安全的一个前提,内存保护方案基于内存访问监控和CPU指令集监控,监控少数敏感而重要的CPU指令,通过对系统行为监控,基本可以监控系统所有的API调用(只要进内核就会被监控到,不进内核的API其实也干不了什么事情),还可以监控一些异常的内存数据流动,大量的行为数据可以极大的提高恶意代码的检出率,还能极大的规避误报。安芯网盾内存安全防护方案帮助客户解决:通过细粒度的监控内存读、写、执行行为,可实时检测内存中存在堆栈代码执行、内存数据覆盖等异常行为,结合拦截模块帮助客户实时检测并防御无文件攻击、0day攻击、侧信道攻击、ROP攻击、DLL攻击、缓冲区溢出攻击、病毒木马查杀等高级威胁。通过映射程序的合法执行路径,实时检测并阻止攻击,确保核心业务应用程序只按照预期的方式运行,不会因病毒窃取、漏洞触发而遭受攻击,切实有效保护业务连续性。通过对内存中关键业务进行打点,并通过对业务的关联分析,监控应用对业务相关内存数据的多读、挂钩、篡改等行为,保护业务核心数据资产不被窃取。“亡羊补牢”式安全无法给用户创造安全的环境,突破核心技术是解决网络安全问题的关键。网络安全从业者只有站在技术的制高点,比攻击者想的更远更深,与攻击者形成一个高低式的优势,内存安全方案从安全的本质出发,“未雨绸缪”以技术驱动为核心才能真正实现网络安全。

如若转载,请注明原文地址