攻击团伙情报

APT-C-26(Lazarus)组织使用武器化的IPMsg软件的攻击活动分析

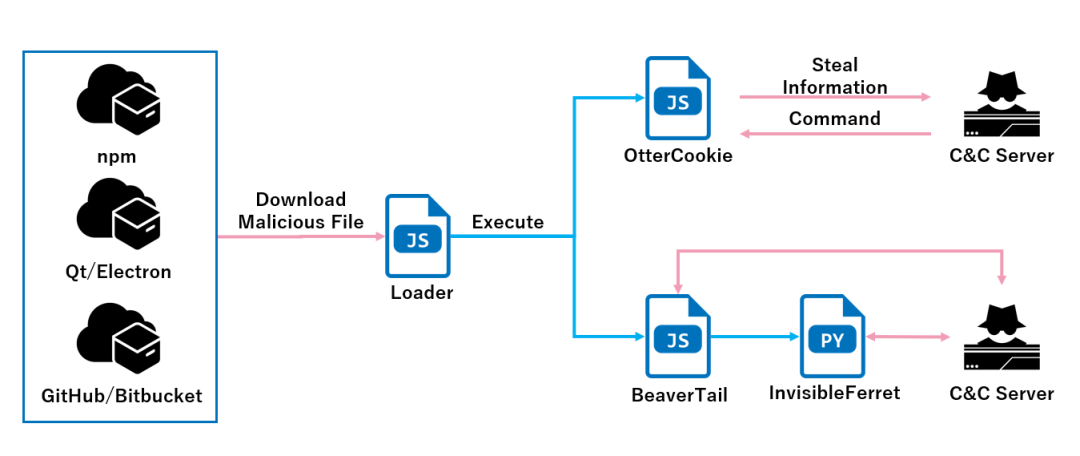

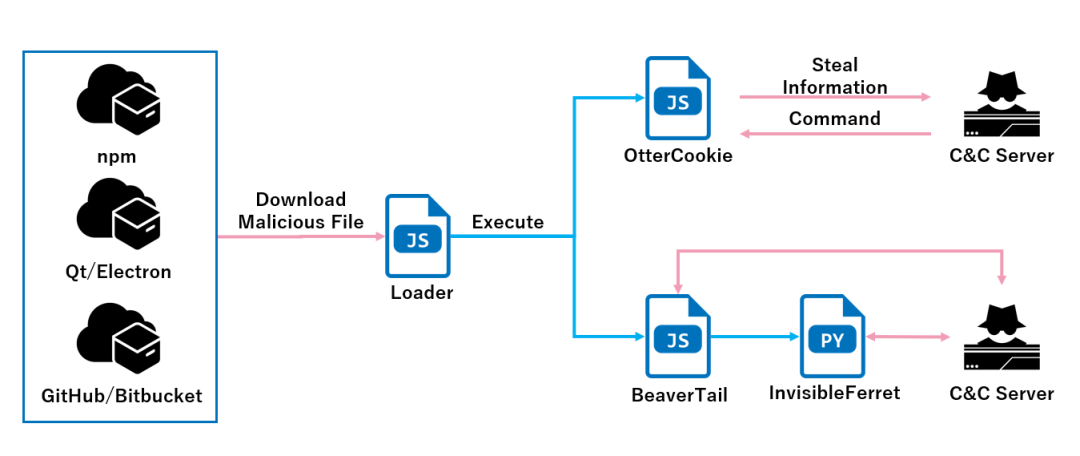

Contagious Interview活动使用新的恶意软件OtterCookie

Paper Werewolf网络间谍组织渗透俄罗斯基础设施

Andariel 组织针对韩国解决方案的攻击活动分析

攻击行动或事件情报

恶意代码情报

漏洞情报

APT-C-26(Lazarus)组织使用武器化的IPMsg软件的攻击活动分析

披露时间:2024年12月26日

情报来源:https://mp.weixin.qq.com/s/XuaMRmZSomKFoaX7XrqpYA

相关信息:

最近,360高级威胁研究院发现Lazarus组织对IPMsg安装程序进行了武器化处理。他们通过植入恶意代码,将其转变为一种攻击工具。然后向目标发送了武器化的IPMsg安装程序,当用户执行这个武器化的IPMsg安装程序后,它一方面会释放官方版本的IPMsg安装程序5.6.18.0并执行,以迷惑用户;另一方面,它会在内存中激活一个恶意的DLL文件。经过多个阶段的执行后,该恶意DLL文件会与远程的控制服务器(C2)建立连接,以便下载后门程序并窃取用户的敏感信息。

Contagious Interview活动使用新的恶意软件OtterCookie

披露时间:2024年12月25日

情报来源:https://jp.security.ntt/tech_blog/contagious-interview-ottercookie

相关信息:

据网络安全公司 Palo Alto Networks 的研究人员称,“Contagious Interview”活动至少自 2022 年 12 月以来一直处于活跃状态。该活动针对软件开发人员,提供虚假的工作机会来传播 BeaverTail 和 InvisibleFerret 等恶意软件。NTT分析师们观察到,从2024年11月左右开始,Contagious Interview活动中除了已知的BeaverTail和InvisibleFerret外,还执行了其他恶意软件,即OtterCookie。OtterCookie的执行流程始于各种来源,包括从GitHub或Bitbucket下载的Node.js项目或npm包,有时也包括使用Qt或Electron构建的应用程序。OtterCookie的加载器能够从远程下载JSON数据,并执行其中的cookie属性作为JavaScript代码,或者直接下载并执行JavaScript代码。OtterCookie使用Socket.IO与远程服务器通信,接收命令并执行功能,如执行shell命令(command功能)和窃取终端信息(whour功能)。它还能收集与加密资产钱包相关的密钥,并将其发送回远程服务器。此外,OtterCookie还能通过clipboardy库远程发送受害终端的剪贴板信息。Paper Werewolf网络间谍组织渗透俄罗斯基础设施

披露时间:2024年12月25日

情报来源:https://bi-zone.medium.com/espionage-cluster-paper-werewolf-engages-in-destructive-behavior-fd8781418ada

相关信息:

BI.ZONE近日观察到,Paper Werewolf(又名GOFFEE)网络间谍组织的活动激增。据悉,该组织自2022年以来,已实施了至少七次攻击活动,受害者包括政府、能源、金融、媒体等领域。调查显示,Paper Werewolf倾向于以知名组织(如大型机构、监管机构、执法机构)的名义发送带有恶意宏的Microsoft Word附件的钓鱼邮件。期间,攻击者会使用多种恶意软件和工具,如PowerShell、Gophish、Owowa等,以对俄罗斯基础设施进行信息窃取、系统破坏等行为。此外,Paper Werewolf还会利用环境变量隐藏恶意程序,通过修改注册表实现持久化,并使用Chisel和PsExec等工具进行进一步的攻击。

Andariel 组织针对韩国解决方案的攻击活动分析

披露时间:2024年12月23日

情报来源:https://asec.ahnlab.com/en/85400/

相关信息:

Andariel 组织自过去以来一直在攻击韩国公司使用的各种软件,2024年下半年Andariel组织的攻击活动仍在继续,主要安装SmallTiger。在针对韩国资产管理解决方案的攻击中,攻击者利用它来执行恶意命令安装 ModeLoader。还有通过暴力破解和字典攻击控制暴露的更新服务器的案例,攻击者用 SmallTiger 替换更新程序,试图通过此过程在组织内分发 SmallTiger。在最近识别的案例中,攻击者在资产管理解决方案的安装路径中安装了 SmallTiger,并使用了键录器。键录器将用户的按键存储在同一路径下的 “MsMpLog.tmp” 文件中。攻击者使用 SmallTiger 配置系统以允许通过 RDP 访问受感染系统。此外,还安装了一个名为 CreateHiddenAccount 的开源工具,以添加和隐藏后门账户。最近,有迹象表明攻击者针对韩国文档管理解决方案,该解决方案使用的Apache Tomcat Web服务器都是过时版本,攻击者在初始访问后查询了基本系统信息,并记录了安装Advanced Port Scanner的记录。攻击者下载WebShell的C2也被识别为上述攻击案例中SmallTiger的C&C服务器地址。披露时间:2024年12月29日

情报来源:https://thehackernews.com/2024/12/16-chrome-extensions-hacked-exposing.html

相关信息:

近期,研究人员发现攻击者正在针对 Chrome 浏览器扩展程序,至少 16 个扩展程序受到攻击,超过 600,000 用户面临数据泄露和凭证被盗风险。此次攻击通过网络钓鱼活动瞄准 Chrome 网上应用店中的浏览器扩展程序发布者,并利用他们的访问权限将恶意代码插入合法扩展程序中,以窃取 cookie 和用户访问令牌。对受感染 Cyberhaven 的分析表明,恶意代码针对的是 Facebook 账户的身份数据和访问令牌,特别是 Facebook 商业账户。攻击者利用 Four-Faith 工业路由器中的命令注入漏洞部署反向 shell

披露时间:2024年12月28日

情报来源:https://thehackernews.com/2024/12/15000-four-faith-routers-exposed-to-new.html

相关信息:

根据 VulnCheck 的最新发现,影响部分 Four-Faith 路由器的高严重性漏洞已在野外遭到积极利用。该漏洞的编号为CVE-2024-12856(CVSS 评分:7.2),是一个操作系统命令注入问题,可以远程利用但需要身份验证。受影响的设备包括运行固件版本 2.0 的 Four-Faith 路由器型号 F3x24 和 F3x36,还发现其中包含可用于获取未经身份验证的远程命令注入的默认凭据。据悉,攻击者利用路由器的默认凭据来触发 CVE-2024-12856 的利用并启动反向 shell 以实现持久远程访问。此次攻击尝试源自 IP 地址178.215.238[.]91,该地址在2024 年 12 月 19 日曾用于试图利用CVE-2019-12168进行攻击,这是影响 Four-Faith 路由器的另一个远程代码执行漏洞。Censys 的数据显示,有超过 15,000 台面向互联网的设备。有证据表明,利用该漏洞的攻击可能至少从 2024 年 11 月初就开始了,目前尚无关于补丁可用性的信息。披露时间:2024年12月30日

情报来源:https://www.fortinet.com/blog/threat-research/catching-ec2-grouper-no-indicators-required

相关信息:

FortiGuard 实验室的研究人员发现一个名为“EC2 Grouper”的多产攻击者组织,该组织频繁利用受损凭证,其特点是使用 AWS 工具通过 PowerShell 进行攻击。EC2 Grouper 通常利用 PowerShell 等 AWS 工具发起攻击,并使用独特的用户代理字符串。攻击者的用户代理在多次攻击中保持一致,但最近的攻击中,用户代理已更新,可能是为了规避检测。此外,该组织通常利用 CreateSecurityGroup API 创建多个安全组,命名模式如“ec2group”、“ec2group1”、“ec2group12”等,以便进行远程访问和横向移动。在攻击过程中,EC2 Grouper 会自动化其云活动,首先调用 DescribeInstanceTypes 和 DescribeRegions API 清点环境中的 EC2 类型并获取环境信息,然后逐步执行一系列 API 调用,包括 DescribeVpcs、CreateSecurityGroup、DescribeSecurityGroups 等。值得注意的是,攻击者从未调用 AuthorizeSecurityGroupIngress,但观察到 CreateInternetGateway 和 CreateVpc 的调用,这表明他们可能在为远程访问做准备。NoName057对意大利多个网站发起DDoS攻击

披露时间:2024年12月28日

情报来源:https://securityaffairs.com/172395/security/pro-russia-group-noname057-targets-italian-airports.html

相关信息:

亲俄黑客组织NoName057针对意大利多个重要网站发起DDoS攻击,受害者包括马尔彭萨和利纳特机场、意大利外交部以及都灵运输集团等。此次攻击未影响机场运行,但网站仍在修复中。NoName057在其Telegram频道上宣称,此次攻击是对"意大利反俄势力的回应"。意大利警方的国家关键基础设施保护网络犯罪中心(Cnaipic)已介入调查,并协助受害者缓解攻击。NoName057自2022年3月起活跃,借助工具如Bobik僵尸网络,在全球范围内针对政府和关键基础设施发动攻击,特别是在地缘政治紧张时期。这类攻击通常选在假期等响应能力较弱的时间进行,意在造成更大影响并获取更多关注。披露时间:2024年12月30日

情报来源:https://trac-labs.com/advancing-through-the-cyberfront-legionloader-commander-6af38ebe39d4

相关信息:

LegionLoader 是一种用 C/C++ 编写的下载器恶意软件,于 2019 年首次出现。据观察,LegionLoader 会部署一个恶意的 Chrome 扩展程序,该扩展程序能够更改电子邮件内容并监视浏览活动,还可以捕获 Chrome 中可见标签的屏幕截图,并管理访问和更新 Facebook、Coinbase 和 Google Pay 账户余额的请求,以及执行提取加密货币资金等金融操作。自 2024 年 8 月以来,研究人员发现 LegionLoader 会与 LummaC2、Rhadamanthys 和 StealC 等 Chrome 扩展程序一起传播窃取程序。该加载程序通过驱动下载进行传播,诱骗用户访问托管虚假安装程序的网站,最终通过包含 MEGA 链接的 RapidShare 传递有效载荷。警惕Lumma Stealer:深入剖析高级窃密木马攻击手法

披露时间:2024年12月26日

情报来源:https://mp.weixin.qq.com/s/hYCHOgNtMO-dy77AADvA9g

相关信息:

近期,奇安信技术研究院的天穹沙箱分析人员发现了多个与Lumma Stealer活动相似的样本,包括Powershell脚本和伪装的EXE安装器,这些样本都连接到了相同的C2地址。经分析,这三个样本实际存在父子关联关系。第一个Powershell脚本Trigger.ps1,其功能是从指定的URL下载并执行第二个文件BMB1tcTf.txt,BMB1tcTf.txt文件释放并执行hhh.exe文件。hhh.exe属于GHOSTPULSE家族的恶意软件加载程序,用于加载和分发包括Lumma Stealer在内的多种恶意软件。hhh.exe样本在运行后会收集操作系统信息、硬件信息、加载的模块和正在运行的进程等环境信息,然后利用Process Doppelgänging技术注入有效载荷到新进程中。它释放了AutoIt脚本解释器和一张含有Payload数据的PNG图片。通过分析,发现该样本能够窃取与加密货币和密码相关的敏感文件和数据。HiatusRAT 恶意软件针对 DVR 和网络摄像头

披露时间:2024年12月31日

情报来源:https://izoologic.com/financial-malware/hiatusrat-malware-found-targeting-dvrs-and-web-cameras/

相关信息:

新的 HiatusRAT 恶意软件活动瞄准并攻击易受攻击的网络摄像头和 DVR。该活动的初步评估显示,攻击者正在寻找存在漏洞的网络摄像头和 DVR,例如 CVE-2020-25078、CVE-2017-7921、CVE-2018-9995、CVE-2021-33044、CVE-2021-36260 以及供应商提供的弱密码。HiatusRAT 恶意软件主要在受感染的设备上分发进一步的有效载荷,将受感染的计算机转换为用于 C2 服务器连接的 SOCKS5 代理。据调查,攻击者主要针对具有 telnet 访问权限的 Hikvision 和 Xiongmai 设备,利用 Ingram 和开源网络摄像头漏洞检测工具。此次活动的主要武器是臭名昭著的暴力攻击工具 Medusa。此次恶意行动之前曾发生过两波攻击,其中一次是针对国防部服务器的侦察攻击,另一次是感染北美、欧洲和南美 100 多家企业的 DrayTek Vigor VPN 路由器以创建隐蔽的代理网络。披露时间:2024年12月26日

情报来源:https://www.fortinet.com/blog/threat-research/botnets-continue-to-target-aging-d-link-vulnerabilities

相关信息:

FortiGuard Labs 的研究人员发现,2024 年底,与两个僵尸网络(Mirai变体“ FICORA ”和 Kaiten 变体“CAPSAICIN”)相关的活动激增。这两个僵尸网络都针对 D-Link 设备中的漏洞,特别是通过 HNAP 接口,允许远程命令执行。僵尸网络利用的一些漏洞包括CVE-2015-2051、 CVE-2019-10891、 CVE-2022-37056和 CVE-2024-33112。Ficora 主要集中在日本和美国,其活动在 10 月和 11 月出现两次明显激增。CAPSAICIN 似乎主要针对东亚国家的设备,从 10 月 21 日开始,其活动仅在两天内增加。一旦设备受到攻击,攻击者就会利用 D-Link 管理界面 (HNAP) 中的弱点,并通过 GetDeviceSettings 操作执行恶意命令。僵尸网络可以窃取数据并执行 shell 脚本。攻击者似乎会破坏这些设备以进行分布式拒绝服务 (DDoS) 攻击。Four Faith路由器新漏洞CVE-2024-12856影响多个行业

披露时间:2024年12月31日

情报来源:https://www.bleepingcomputer.com/news/security/over-31-million-fake-stars-on-github-projects-used-to-boost-rankings/

相关信息:

2024年12月,攻击者利用Four-Faith路由器中被追踪为CVE-2024-12856的远程命令注入漏洞,通过向/apply.cgi端点的adj_time_year参数发送特制的HTTP POST请求来打开反向shell,从而获得对路由器的完全远程访问权限。该漏洞影响F3x24和F3x36型号的路由器,这些路由器通常部署在能源、公用事业、交通、电信和制造业等领域。许多设备因配置了默认凭据而容易受到暴力破解攻击。目前尚不清楚是否有针对该漏洞的安全更新。Censys报告称,目前有15,000台面向互联网的Four-Faith路由器可能成为攻击目标。

Apache MINA存在CVSS 10.0高危漏洞

披露时间:2024年12月27日

情报来源:https://thehackernews.com/2024/12/apache-mina-cve-2024-52046-cvss-100.html

相关信息:

Apache MINA框架被发现存在一个高危漏洞(CVE-2024-52046),其CVSS评分为10.0。漏洞涉及ObjectSerializationDecoder组件在处理Java反序列化数据时缺乏安全检查,允许攻击者通过精心构造的恶意数据实现远程代码执行(RCE)。此漏洞仅在调用IoBuffer#getObject()方法并与特定类(如ProtocolCodecFilter和ObjectSerializationCodecFactory)组合时可被利用。修复该漏洞不仅需要升级受影响受的版本(2.0.X、2.1.X、2.2.X),还需明确设置ObjectSerializationDecoder可接受的类列表。Apache同时修复了其他项目中的多项漏洞,包括Tomcat、Traffic Control和Struts框架的安全问题。相关用户应当尽快更新到最新版本,以防范潜在威胁。

文章来源: https://mp.weixin.qq.com/s?__biz=MzI2MDc2MDA4OA==&mid=2247513560&idx=1&sn=b1e2d9bc860d51ad2568faaa7a5a6adb&chksm=ea6642afdd11cbb94bb6c468d57895a3fb674473163b7fbf9dbde50eada2511ef3c022e3cd6a&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh