请阅读xray官网

请下载的时候选择最新的版本下载。

一、下载

直接打开github下载需要平台的xray,这里我选择windows64位的,如下:

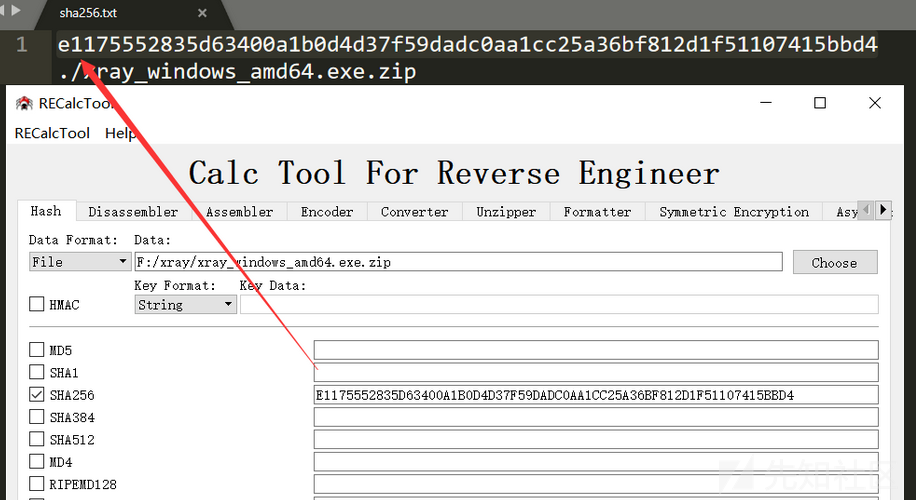

下载来先验证一下hash256,

powershell运行查看版本./xray_windows_amd64.exe version

二、普通版与高级版

普通版与高级版区别,如下:

普通版运行

高级版(在exe目录添加xray-license.lic文件而已)

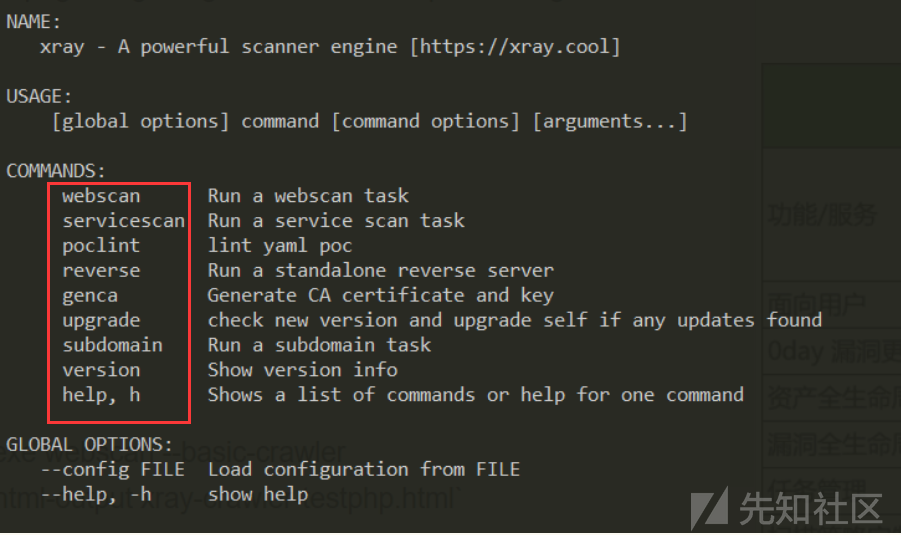

三、简易使用方法

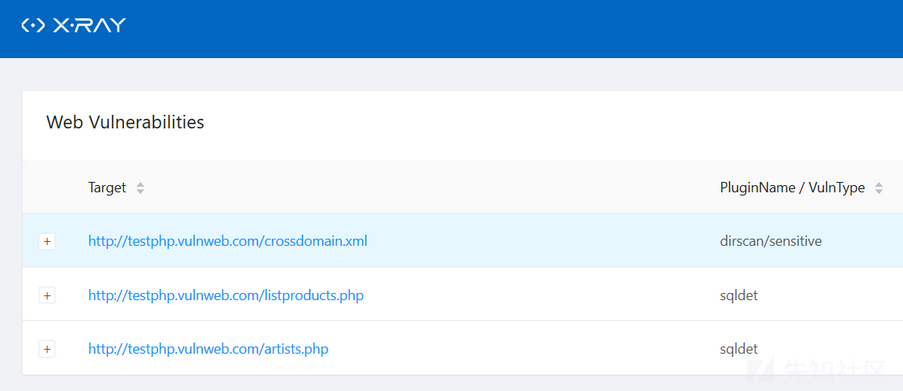

1、webscan --basic-crawler

这是对网站进行爬虫,并以抓取内容进行漏洞扫描 .\xray_windows_amd64.exe webscan --basic-crawler http://testphp.vulnweb.com/ --html-output xray-crawler-testphp.html

扫描过程

效果如下:

2、webscan --plugins xss

这是使用某个插件进行扫描

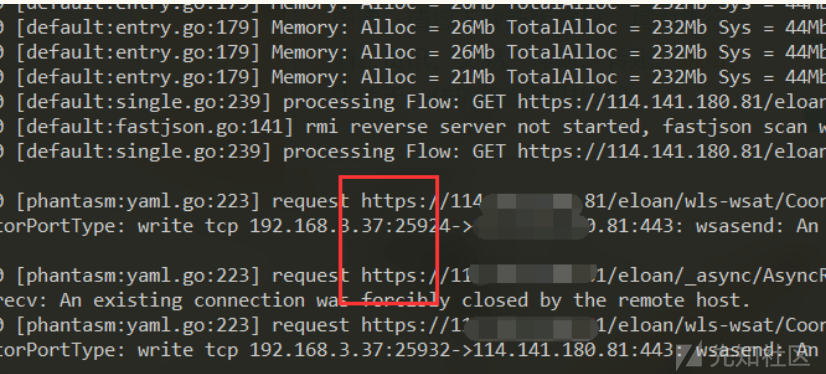

四、xray与Burp联动

在实际测试过程中,除了被动扫描,也时常需要手工测试。这里使用 Burp 的原生功能与 xray 建立起一个多层代理,让流量从 Burp 转发到 xray 中

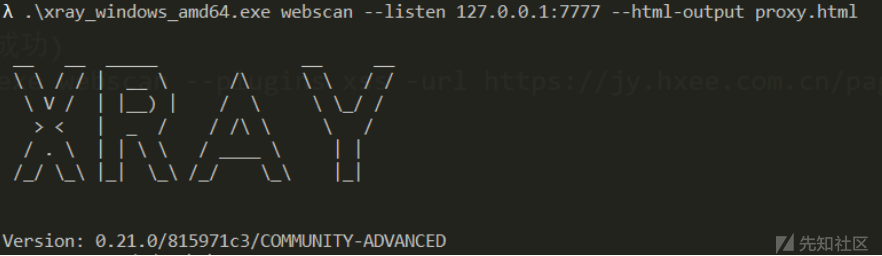

1、首先 xray 建立起 webscan 的监听.\xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output proxy.html

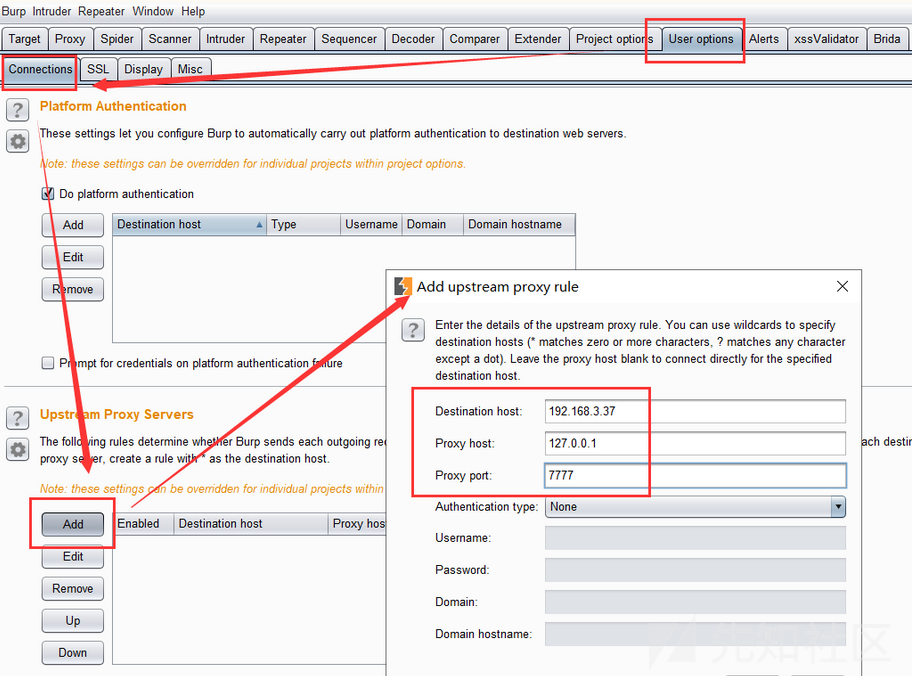

2、进入 Burp 后,打开 User options——Connections——Upstream Proxy Servers——设置。点击 Add 添加上游代理以及作用域,Destination host处可以使用*匹配多个任意字符串,?匹配单一任意字符串,而上游代理的地址则填写 xray 的监听地址

3、在浏览器端使用 Burp 的代理地址

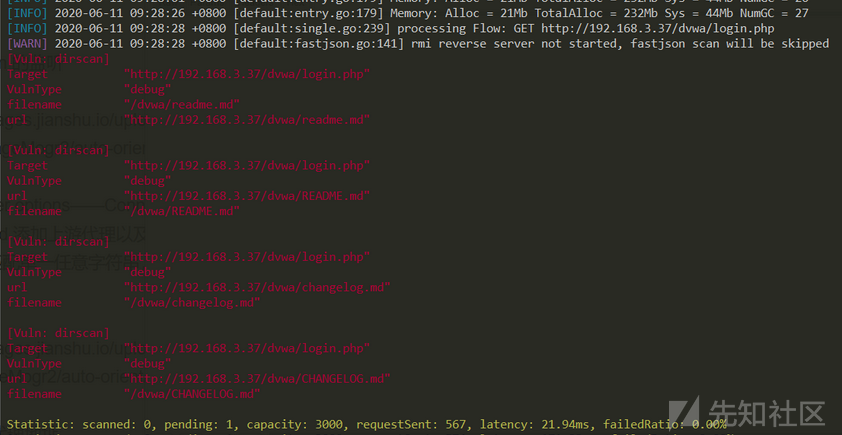

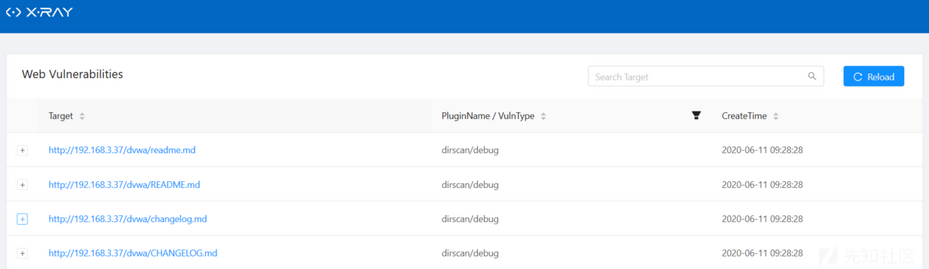

4、监听效果,如下:

效果一

效果二

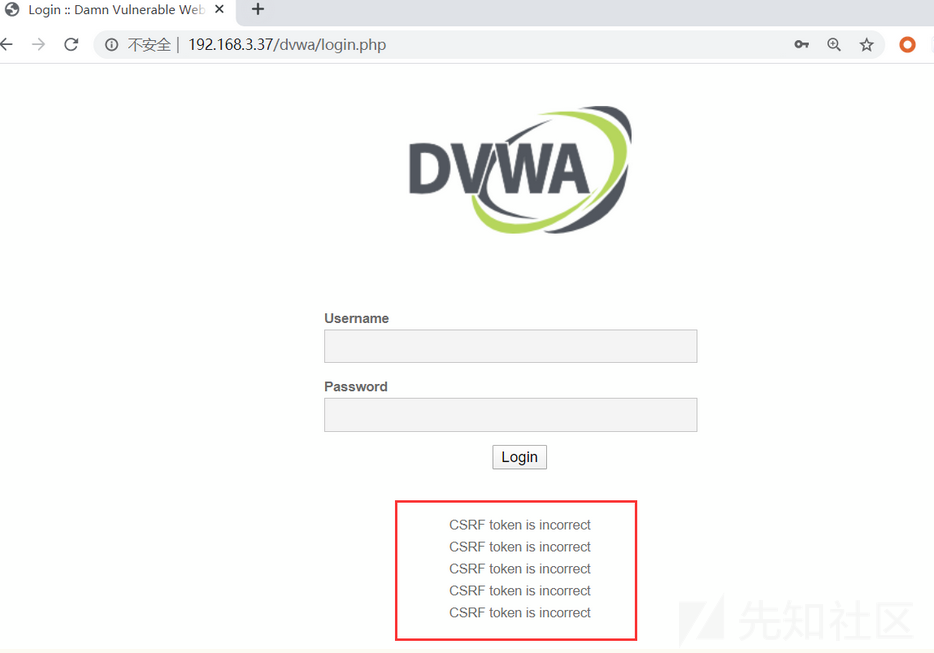

5、问题,监听burp后,发现利用正确账号密码登录不上(?),

6、尝试登录以后再进行监听,

关闭cmd下的--listen监听,进行登录

先关闭代理设置(也就是上面2)

尝试进行登录,成功进行登录,登录成功后,开启xray监听,测试各个功能。

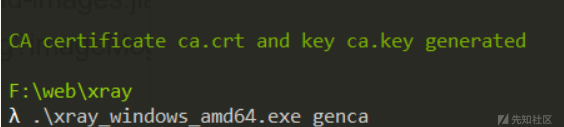

五、xray抓取https证书安装

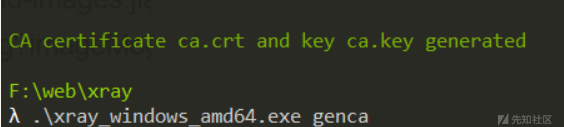

1、生成xray证书.\xray_windows_amd64.exe genca

2、浏览器(Chrome)中安装生成的ca证书:

导入证书

3、xray监听https 流量 (注意浏览器中也要安装burp的证书)

成功抓取https数据包。

六、dvwa各个功能测试

Brute Force(爆破漏洞)

1、操作应用,进行漏洞扫描,如下:

效果如下:

2、验证SQL漏洞

抓取数据包

返回数据包,

存在SQL注入漏洞。

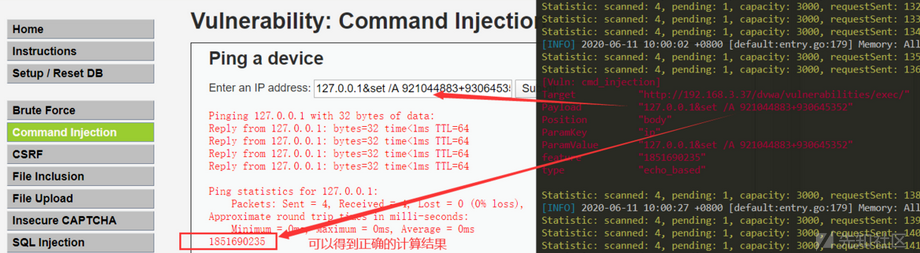

Command Injection(命令注入漏洞)

1、操作应用,进行漏洞扫描,如下:

扫描结果如下:

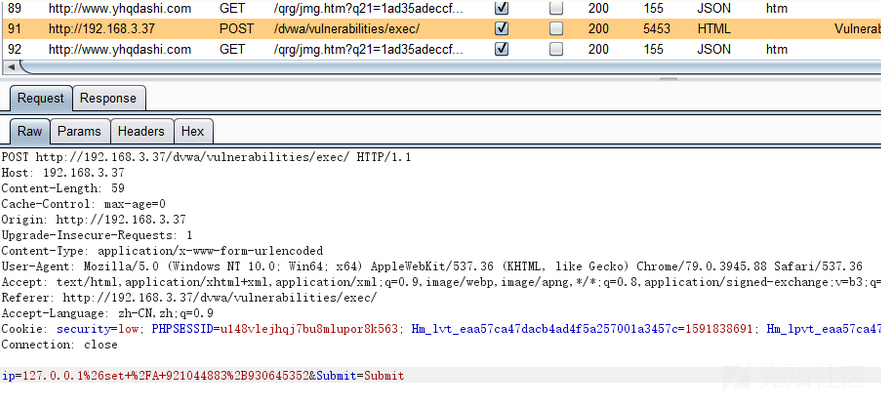

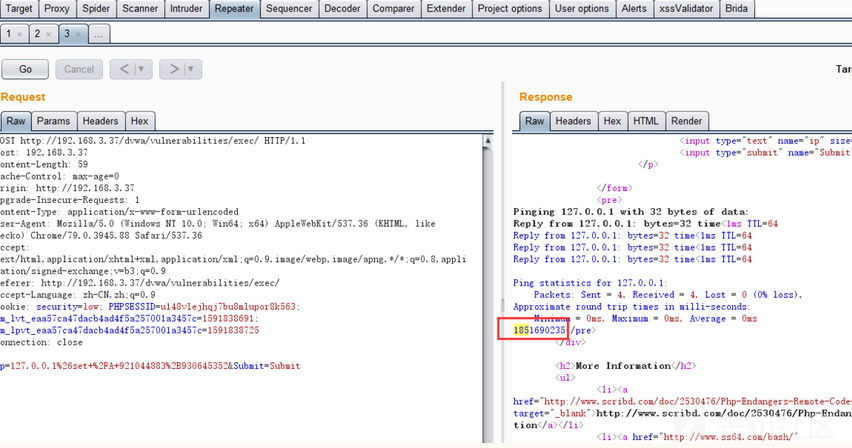

2、验证扫描漏洞

抓取数据包

重放数据包

存在命令注入漏洞。

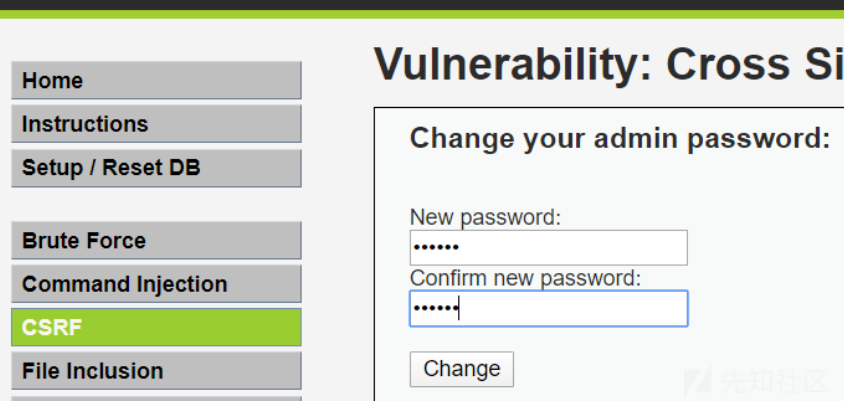

CSRF(CSRF漏洞)

1、操作应用,进行漏洞扫描,如下:

扫描结果未发现CSRF漏洞。

File Inclusion(文件包含漏洞)

1、操作应用,进行漏洞扫描,如下:

扫描结果未发现文件包含漏洞。

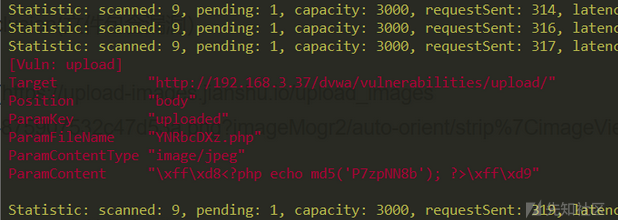

File Upload(文件上传漏洞)

1、漏洞扫描,操作应用,上传一张图片

发现文件上传漏洞

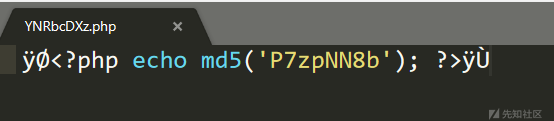

2、验证码漏洞

准备恶意代码文件,如下:

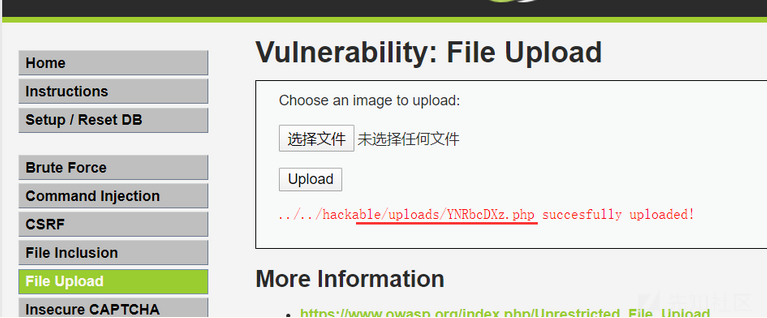

上传文件

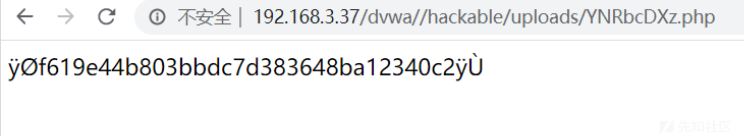

访问上传文件

访问成功,存在文件上传漏洞。

Insecure CAPTCHA(不安全验证机制漏洞)

1、操作应用,进行漏洞扫描,如下:

扫描结果未发现不安全验证机制漏洞。

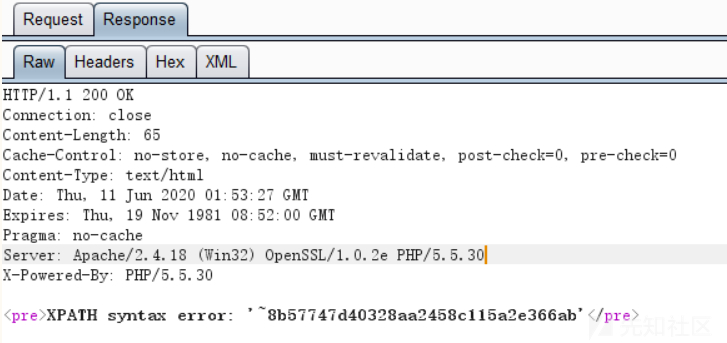

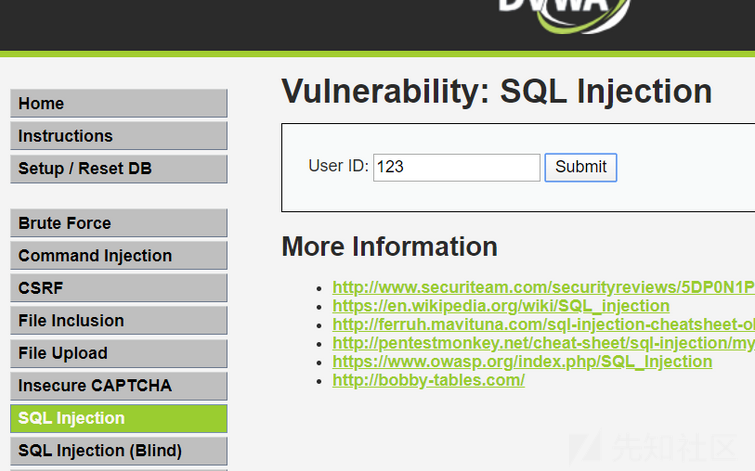

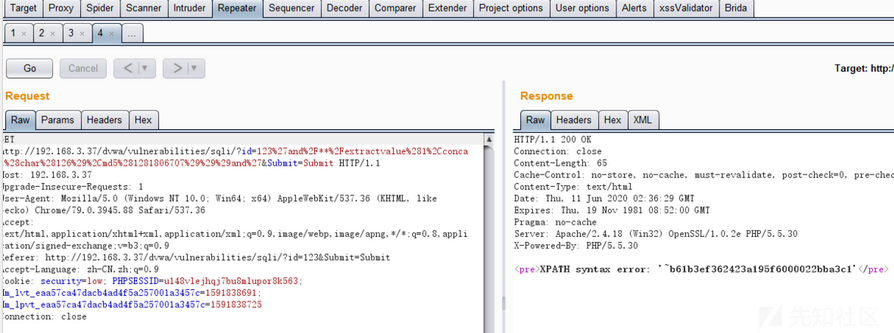

SQL Injection(SQL注入漏洞)

1、操作应用,进行漏洞扫描,如下:

发现有SQL注入漏洞,如下:

2、验证码漏洞

结果如下:

抓取数据包,重放数据包,如下:

存在SQL注入漏洞。

SQL Injection (Blind)(SQL盲注漏洞)

1、操作应用,进行漏洞扫描,如下:

扫描结果未发现SQL盲注漏洞。

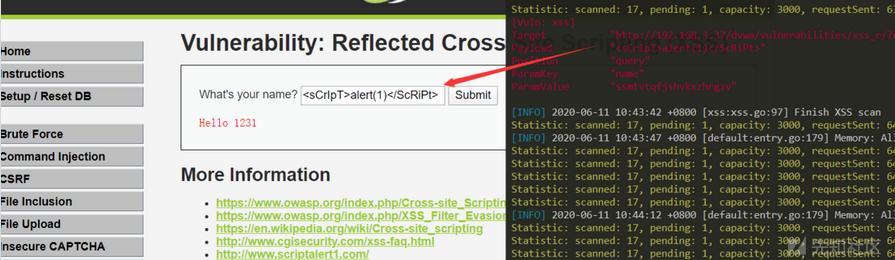

反射型XSS漏洞

1、操作应用,进行漏洞扫描,如下:

发现xss漏洞

2、验证漏洞,如下:

效果如下:

存在反射型xss漏洞。

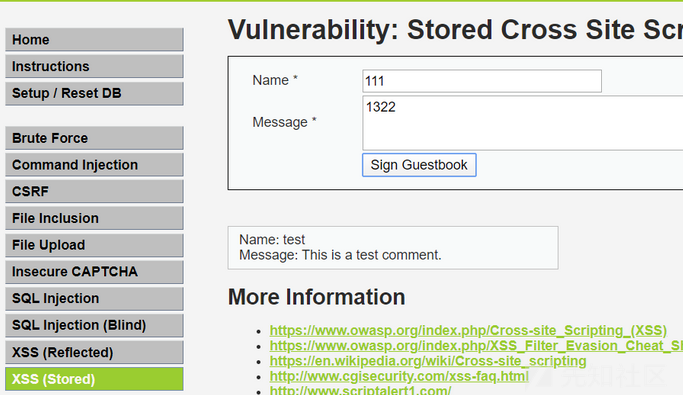

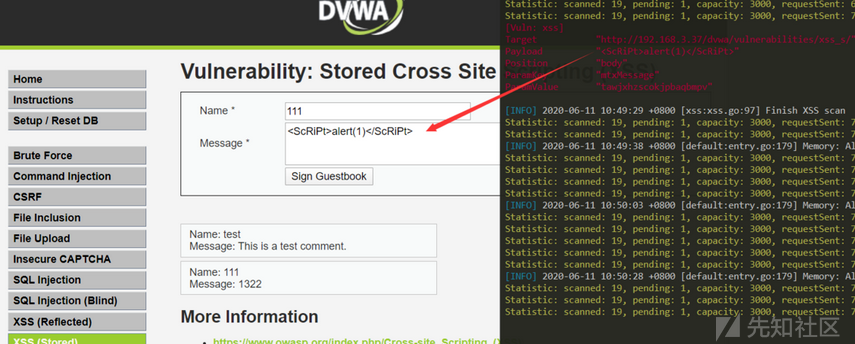

存储型XSS

1、操作应用,进行漏洞扫描,如下:

发现xss漏洞

2、验证码漏洞

每次刷新此页面,都可以弹出xss,效果如下:

存在存储型xss漏洞。

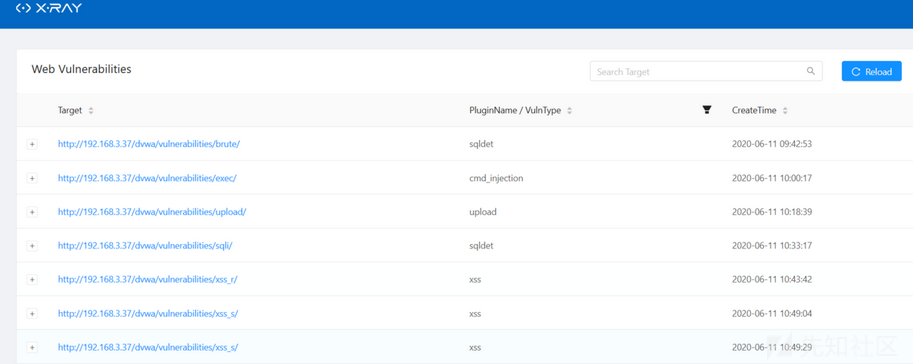

xray扫描结果与总结

总结,xray扫描工具还是很方便实用,准确率高,可以有助于渗透更好完成;不过还是不能完全扫描出所有漏洞,需要渗透人员更加需细心的寻找漏洞。

扩展: 同样可以将xray用于手机移动端APP渗透测试。

如有侵权请联系:admin#unsafe.sh