近日,天蝎下一代终端安全防护平台所部署的某客户终端突发4个高危告警,通过事件详情及对目标程序性质的综合研判,该程序极大可能为高复杂高免杀的恶意程序,并具备APT持续性威胁特点:

天蝎下一代终端安全防护平台拦截了4个疑似后门程序

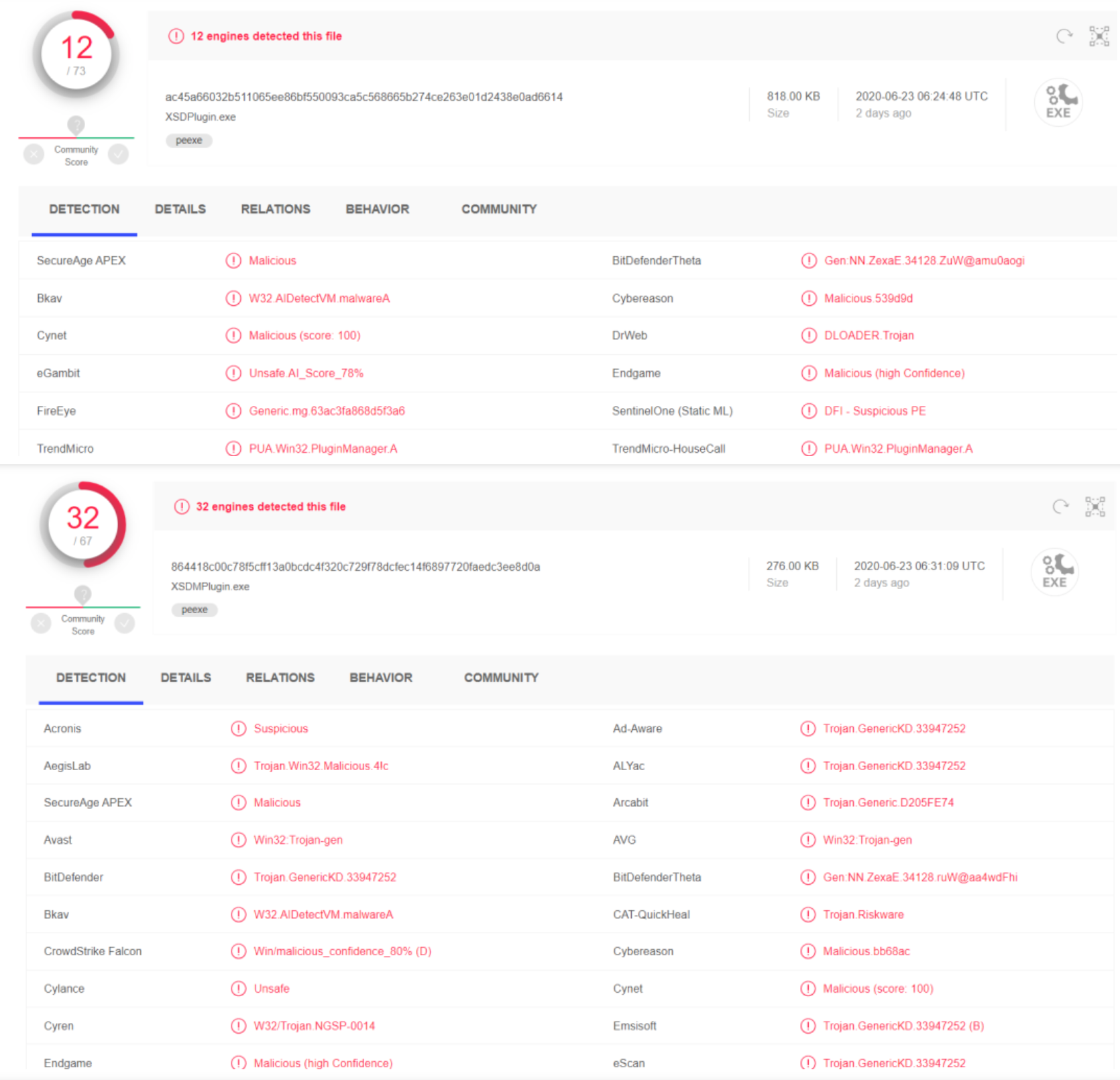

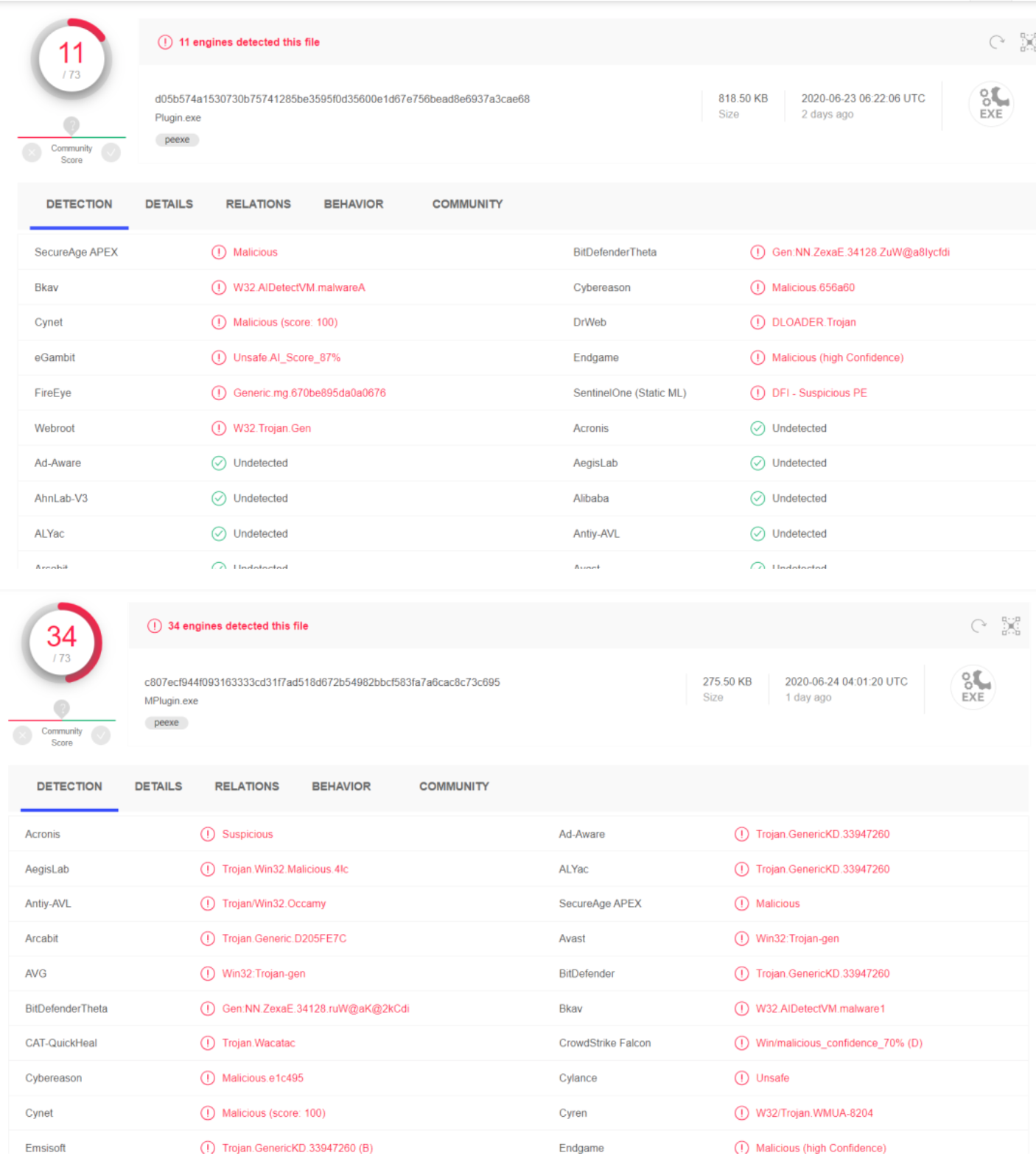

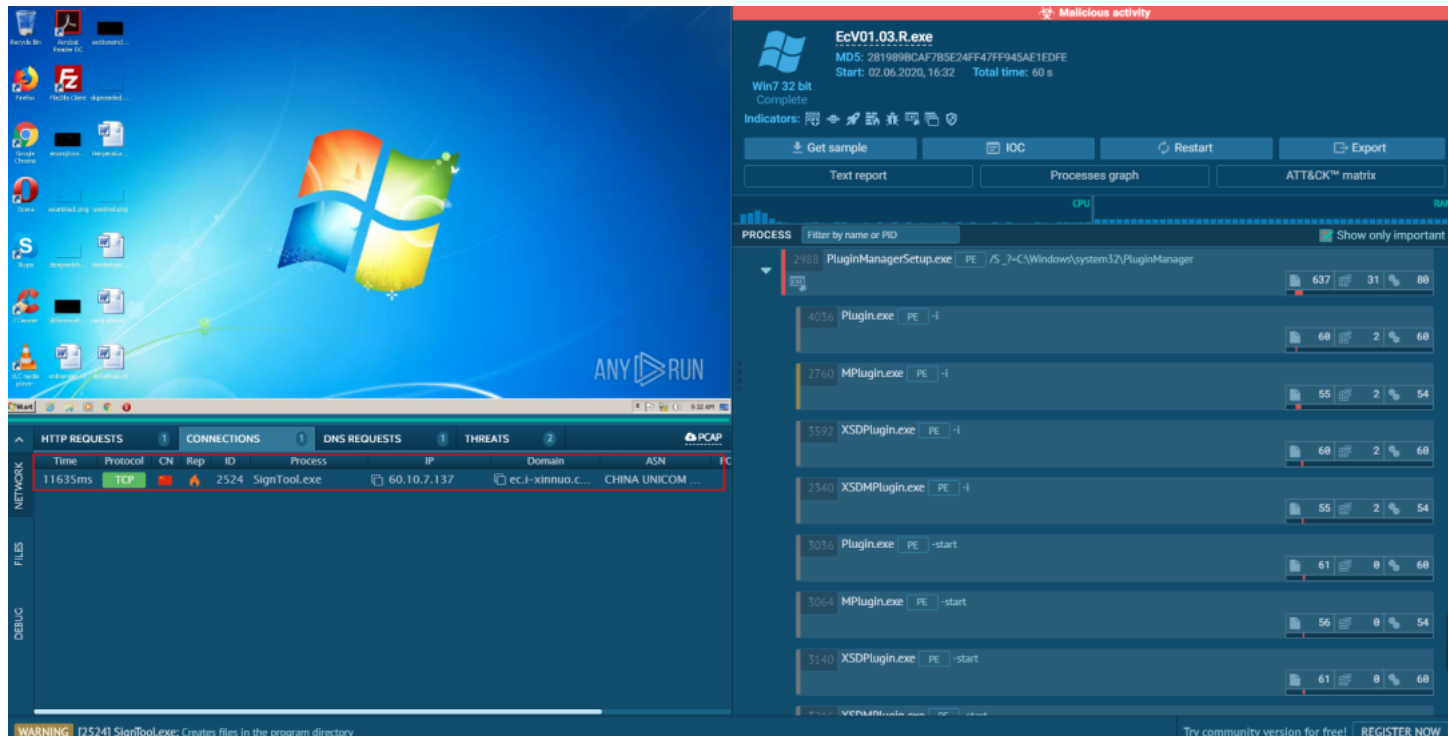

通过第三方威胁鉴定平台VirusTotal官网https://www.virustotal.com初步得知这4个恶意程序及连带文件近期已被全球绝大多数威胁检测系统逐渐列为恶意文件:

由于此恶意程序是在国家征信税收软件包中发现,而据国际情报数据对比显示该程序特性与GoldenSpy后门家族特性极其相似,其具有系统级访问权限,它允许远程攻击者连接到受感染的系统并运行Windows命令或者植入安装其他软件。

隐匿于税收软件的后门

实为软件供应链攻击

网思科平威胁分析中心经过对此次提取样本进行比对分析研判,判定此次攻击事件被定义为软件供应链攻击——软件供应链攻击(SoftwareSupplyChainAttack)是针对软件供应链的各个环节,采用网络攻击手段,利用人或系统的漏洞乘虚而入,并沿着供应链向后渗透,在最终产品或信息系统中植入后门或木马,实现对群体目标或定向目标的网络渗透及攻击。攻击者围绕软件生产环境,主要采用内部攻击/开发工具攻击、源代码攻击、下载网站攻击和补丁网站攻击等4大类攻击途径,即所谓攻击向量(AttackVector)。

“企业或者供应商软件漏洞”和“被植入恶意软件的软硬件”占据了两席,软件(包括固件)供应链正在成为黑客实施供应链攻击的重要突破口,而且此类攻击往往能够“突破一点、打击一片”,危害性极大,甚至很多网络安全软件自身都存在供应链风险,网络罪犯和国家级黑客已经发现这里面充满了可供利用的漏洞。

本次事件正是攻击者对开发商公司进行攻击后,对其所供应的产品中植入了代码级后门,用户下载并安装软件时,它会以静默方式进行操作,而不会在系统上发出通知。GoldenSpy具有SYSTEM级别的特权,因此非常危险,并且能够执行系统上的任何软件,包括其他恶意软件或Windows管理工具,以进行侦察、创建新用户、提升特权等。

“16%的公司购买了被做过手脚的IT设备。

90%的公司“没有做好准备”应对供应链网络攻击。

—— ESG、CrowdStrike(2019年供应链安全报告)”

近年来,大量基于软件供应链的攻击事件被披露出来,例如通过修改产品源代码植入特洛伊木马的XshellGhost事件。“古老”的供应链攻击如今成为2020年业界公认的六大新兴威胁之一,除了华硕“影锤”、苹果“Xcode”、CCleaner这些令人闻风丧胆的切尔诺贝利和福岛级别的供应链攻击以外,《中国信息安全》曾从各环节的角度,列举了典型的基于软件供应链的攻击所造成的重大安全事件——典型软件供应链攻击安全事件列举介绍。

防御措施

由于该软件的普及程度较高,并且除这家技术软件供应商外,还有一家国有大型金融机构也发现“非常相似的事情”,所以预估受此次供应链攻击事件的影响范围特别巨大,企业应及时进行防范(从样本分析归类观察后得知两次事件中所使用的软件开发商均为同一家)。

除了使用官方的正版软件,安全产品具备完整的杀伤链视角、能判别隐蔽的未知威胁是防御软件供应链攻击的关键。天蝎下一代终端安全防护平台以纯正的EDR(天蝎终端侦测与响应系统)、天蝎防护框架(SDF)为核心技术,可轻松截获软件供应链攻击的后门程序。

天蝎下一代终端安全防护平台与CrowdStrike功能对比

全生命周期的全量信息采集为追根溯源出整条杀伤链条提供了完成的视角,真正解决威胁来源于哪、做了什么、如何实现的攻击等实实在在的安全问题。形成完整的终端安全大小闭环,为安全保驾护航。

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh