*声明:*请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。合法渗透,本文章内容纯属虚构,如遇巧合,纯属意外。

最近遇到颇多事情,上线环境和本地环境不一样(bushi),两个比赛项目的学习,前端一些逆向的难操作性,从而导致这篇本该前几天就该发出来的文章终于在今天出炉了

一.打点

前段时间接到任务:对某校园进行渗透

信息收集完,http基本存活,但大多需要vpn,但有几个不需要校园vpn

界面如下

自制指纹库识别结果如下

搜索历史漏洞

直接上poc

poc地址见文末

成功上jsp一句话木马

看得出来没配备什么安全设备

随后上线免杀cs

做权限维持,进行进程注入

随后对主机信息进行收集

系统用户权限

windows server 2008服务器

shell systeminfo不存在域环境

本机安装的应用

wmic product get name,version看到了sql server

查看本机用户

就只有两个

查看cmd历史记录

doskey /history没查到

找数据库配置文件

dir / a / s / b "@('489434800') * config *"没找到

防火墙处于关闭状态

且rdp打开

上mimikatz

只拿到了hash,没有拿到明文密码

上工具搜索一下浏览器密码

出货了,试试这个密码

rdp直接登录administrator失败

这里需要端口也并非常规的3389端口,我这里上传代理工具执行脚本banner信息才确定是三万多一个端口,所以不要看到3389端口不开放就望而却步(退一万步说提权后也可以打开)

由于本地最高权限,所以再新建一个用户进行rdp

也是成功加上了

然后直接rdp

二.内网漫游

居然还有wireshark

这里有个teamviewer13

多达数十个的网关流量设备可以被我们所控制

且均可以用之前的密码rdp上

上fscan,大概内网内每个机子都开了80端口,就是用来进行h3c内网管理的

这台机子还开放了其它几个web服务,搭建在其余几个零零散散的端口

校园商城和一些管理

搜了搜相关cms框架,看了看js文件,均没有漏洞产生

且这里最主要的administrator用户没有拿到,所以进入不了这个系统搞事情

不甘心,于是来try一try密码爆破

这里我采用了rdp爆破工具,成功爆破登录

hydra ip rdp -l administrator -P 密码字典 -V平时自己的密码积累很重要,我珍藏了好几份字典,终于在这一刻收到了奇效!!!

q

x3RjNi

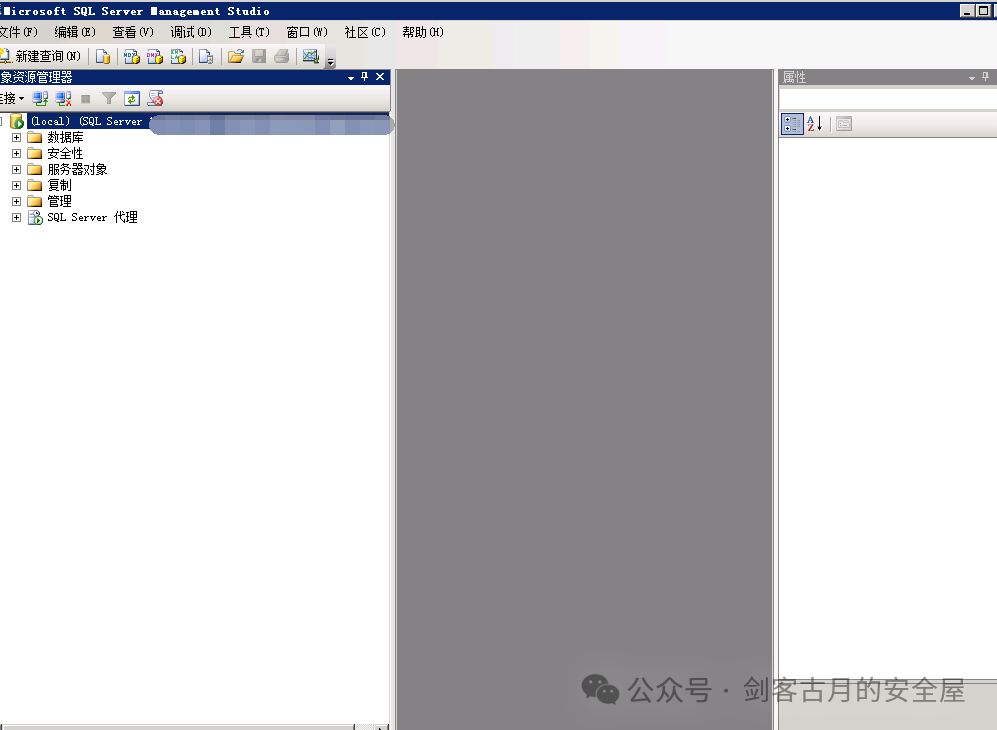

三.数据库内容获取

这里直接sql server studio连接了好几个数据库,但库太多了,看的眼花缭乱

既然开放了1433端口,我就直接上nc了

但在这之前,做好万全之策

sa用户允许外连,或者你直接创造个用户把所有权限都进行附加

登录名新建

这里填密码

admin勾上

这些库全部勾上

状态这一栏需要 允许外联

然后打开数据库配置管理器

需要启用

右键属性

都打开

接下来,nc启动!

注意ip与端口之间是英文的逗号

我这里不知为何,怎么连都连不上

被逼无奈,只好在内部下载nc进行连接(动静太大,建议不要)

成功连接,收获数据库账密以及后台庞大数据(身份证号-学号-密码)

写报告!完事儿

如果你是一个长期主义者,欢迎加入我的知识星球,我们一起往前走,每日都会更新,精细化运营,微信识别二维码付费即可加入,如不满意,72 小时内可在 App 内无条件自助退款

往期回顾

回复 月金剑客的密码

获得字典地址

如有侵权请联系:admin#unsafe.sh