·引言

今天斯叔来给各位老铁推荐一个burp插件,个人认为挖掘ssrf漏洞的效果很给力。

你以为我是给你推荐这个项目?

no!no!no!这个工具固然很好,覆盖面很广集成了100多种可能存在ssrf的场景,但是也正是这个原因,他会给服务器发送大量的请求包,很容易导致我们的ip被封禁,因此不是我们今天的主角。

We need 一个小巧的,不容易被发现的,扩展性更强的替代工具辅助我们的渗透测试工作内容。为什么这里加上了扩展性更强的特点呢?众所周知burp增加插件的越多越有可能影响工具的性能,就像这样。

不过到底有多影响性能,就不得而知了,但是大红色的高度预警看着总归是让人心有余悸的。

·show time

不多说了,让我们先来看看今天的主角界面长什么样子~当当当当

整个插件的界面被分成了四个区域,左上角显示的内容是匹配到规则的url情况,右上角是自己设置的匹配规则内容,左下角和右下角是显示的查看左上角url的详细报文情况,主要分为原始报文和修改报文。

这个工具的原理其实很简单,就是通过自己设置的规则(一般是正则表达式),然后匹配burp的代理流量看看有没有匹配上的内容,如果匹配上了就自动替换成想要替换的内容。

至此思路就清晰了,我们正常测试ssrf的方法是让目标应用向 dnslog 发起请求,然后通过dnslog记录帮助测试者判断 SSRF 漏洞是否存在。那么这个工具的用法就是通过编辑正则表达式将匹配到的内容自动替换成我们的dnslog,不就完成自动对ssrf漏洞点的探测了嘛,然后时不时看一下dnslog平台是否有记录产生,躺着收洞。那么how to do?

首先准备一个dnslog记录

再准备两个正则表达式

(?i)^(https|http|file)://.*(?i)^(https|http|file)%3A%2F%2F.*

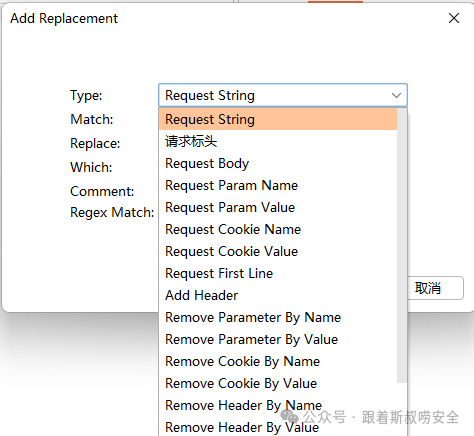

然后点击插件界面的添加按钮tpye这里选择Request Param Value,Match部分填上我们的其中之一正则表达式,Replace填上我们的dnslog地址,前面可以跟上ssrf1这样的前缀,用来区分是哪一个正则表达式触发的漏洞,which选择Replace all,最后填上规则的名称以及勾选正则匹配的按钮就完成一个规则的创建了。照着这个方法,创建两个ssrf的规则。

创建完规则之后就可以正常测试了,只要时不时观察一下dnslog平台就行,坐等ssrf 。

。

附上一个斯叔做项目上捡到的一个ssrf给各位老铁冲喜。

当然斯叔只是介绍了这个工具的其中之一玩法,可以看到在type部分能匹配的内容还是很多的,所以也可以用他来做例如未授权,越权之类的测试。

更多玩法等待老铁们的开发,赶快应用起来吧~

·END

感谢各位老铁的支持!工具获取方式可后台私信斯叔,私信暗号“ssrf工具”。

往期回顾

如有侵权请联系:admin#unsafe.sh