安全分析与研究

专注于全球恶意软件的分析与研究

前言概述

原文首发出处:

https://xz.aliyun.com/t/16837

先知社区 作者:熊猫正正

去年使用“银狐”黑客工具的黑产团伙非常活跃,今年这些黑产团伙仍然非常活跃,而且仍然在不断的更新自己的攻击样本,采用各种免杀方式,逃避安全厂商的检测,使用有效的数字签名证书也是一种很有效的逃避安全软件检测的手段。

近日笔者跟踪捕获到一例使用有效数字签名证书的银狐最新样本,对该样本母体加载器进行了详细分析,调用函数都被隐藏执行的时候动态获取函数地址,使用了一些加密手法隐藏信息,同时里面有一些反沙箱的操作有点意思,可以看出这个新样本黑产组织又花了一点心思,分享出来供大家参考学习。

详细分析

1.样本带有正常的数字签名证书,证书信息,如下所示:

2.判断系统是否安装了Telegram应用程序,如下所示:

3.如果没有安装,则直接退出,如下所示:

4.在指定的目录下生成随机文件夹,如下所示:

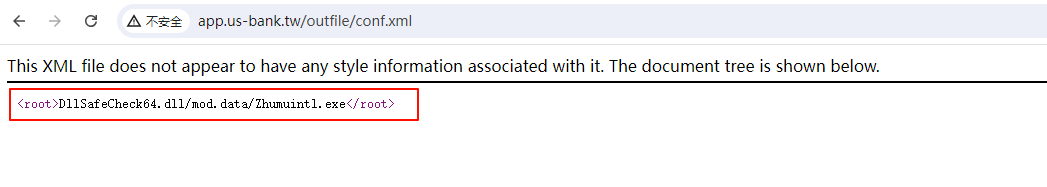

5.从远程服务器上获取相关程序名的配置文件,如下所示:

6.相关的程序名,如下所示:

7.解释配置文件信息,然后从网上去下载对应的文件,如下所示:

8.从远程服务器上请求对应的文件,相关的URL地址,如下所示:

9.然后逐个从远程服务器上请求配置信息中的文件,如下所示:

10.将请求的文件写入上面生成的随机目录文件夹内,最后生成的文件信息,如下所示:

11.然后再启动目录下的主程序,如下所示:

12.主程序通过白+黑的方式,加载同目录下的恶意模块,如下所示:

13.恶意模块同样带有有效的数字签名证书与母体程序的数字签名证书一样,如下所示:

14.定位到主程序运行目录,如下所示:

15.解密相关模块的名字,如下所示:

16.通过对比运行程序名来反沙箱操作,如下所示:

17.通过对比主机名等相关信息来反沙箱操作,如下所示:

18.通过对比用户名以及主机相关的文件等信息来反沙箱操作,如下所示:

19.读取同目录下的mod.data加密数据文件,如下所示:

20.将加密的文件数据读取到内存当中,如下所示:

21.通过VirtualAlloc分配内存空间,如下所示:

22.解密获取相关中间密钥信息,如下所示:

23.解密mod.data的数据之后,如下所示:

24.解密出来的ShellCode代码,如下所示:

25.跳转到ShellCode代码执行,如下所示:

26.分配内存空间,将ShellCode中的PayLoad拷贝到分配的内存空间,如下所示:

27.PayLoad相关导出函数,包含后门的安装、加载、执行等操作,如下所示:

28.跳转执行到PayLoad的入口函数,如下所示:

29.PayLoad解密出相关的配置信息,如下所示:

30.配置信息逆序解码之后,如下所示:

后面就是解析C2配置信息等操作,与此前基本一致,从PayLoad的导出函数以及C2配置信息,可以基本确认该样本就是此前银狐样本的最新变种样本。

威胁情报

总结结尾

最近一两年黑产团伙非常活跃,主要通过钓鱼攻击的方式对受害者进行攻击,安装远控后门控制受害者主机,然后再进行相关的网络犯罪活动,这些黑产组织不断的更新自己的攻击技术,以逃避安全厂商的检测,需要持续关注。

安全分析与研究,专注于全球恶意软件的分析与研究,深度追踪全球黑客组织攻击活动,欢迎大家关注,获取全球最新的黑客组织攻击事件威胁情报。

王正

笔名:熊猫正正

恶意软件研究员

长期专注于全球恶意软件的分析与研究,深度追踪全球黑客组织的攻击活动,擅长各种恶意软件逆向分析技术,具有丰富的样本分析实战经验,对勒索病毒、挖矿病毒、窃密、远控木马、银行木马、僵尸网络、高端APT样本都有深入的分析与研究

如有侵权请联系:admin#unsafe.sh