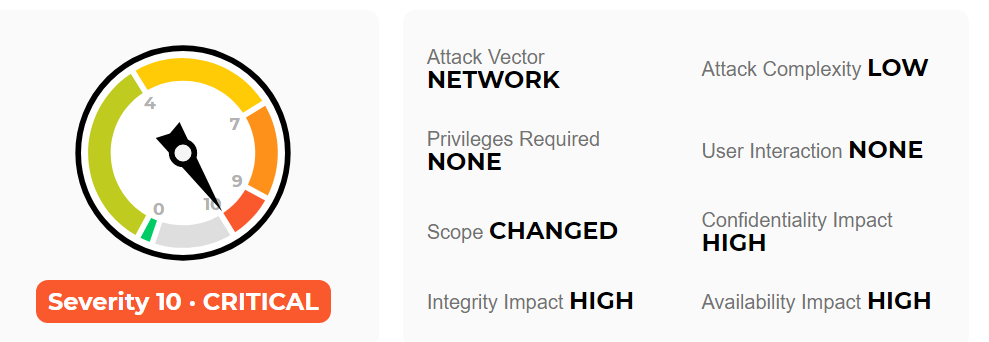

导语:6月29日,Palo Alto Networks公布了影响PAN-OS的一个SAML 认证绕过漏洞,漏洞CVE编号为CVE-2020-2021,该漏洞CVSS V3.1评分为10分。

CVE-2020-2021 漏洞分析

6月29日,Palo Alto Networks公布了影响PAN-OS的一个SAML 认证绕过漏洞,漏洞CVE编号为CVE-2020-2021,该漏洞CVSS V3.1评分为10分。表明攻击的复杂度非常低,无需复杂的技术能力就可以利用该漏洞,漏洞利用对对机密性、完整性和可用性的影响都是高。美军网络安全司令部发推称黑客可能马上就会利用该PAN-OS安全漏洞了,建议用户尽快修复。

从技术层面来看,该漏洞是一个认证绕过漏洞,攻击者利用该漏洞无需提供有效的凭证就可以访问受影响的设备。攻击者利用该漏洞可以修改PAN-OS 设备和特征。修改OS的一些特征看似是无害的,但是因为可以利用这些特征来禁用防火墙或VPN的访问控制策略,然后禁用整个PAN-OS 设备,因此也是一个很严重的问题。

在启用了SAML认证并禁用了'Validate Identity Provider Certificate'(验证身份提供商证书)时,未经认证的网络攻击者可以利用PAN-OS SAML认证中不适当的签名认证来访问受保护的资源。要利用该漏洞,攻击者必须有有漏洞的服务器的网络访问权限。

漏洞影响

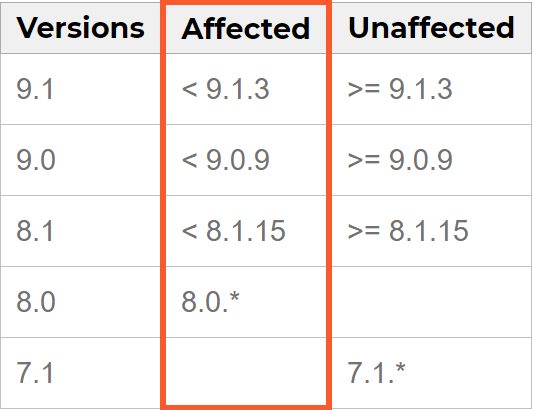

漏洞影响PAN-OS 8-9部分版本:

· PAN-OS 9.1.3之前的9.1版本;

· PAN-OS 9.0.9之前的9.0 版本;

· PAN-OS 8.1.15之前的8.1版本;

· 以及PAN-OS 8.0 版本。

PAN-OS 7.1版本不受该漏洞的影响。

受影响的设备包括:

· GlobalProtect Gateway

· GlobalProtect Portal

· GlobalProtect Clientless VPN

· PAN-OS 下一代防火墙(PA系列和VM系列)和Panorama web接口;

· Prisma访问系统。

截止目前,还没有发现该漏洞的在野利用。研究人员建议用户尽快安装补丁,并检查设备和系统有没有被攻击的痕迹。

更多漏洞细节参见:https://security.paloaltonetworks.com/CVE-2020-2021

本文翻译自:https://www.zdnet.com/article/us-cyber-command-says-foreign-hackers-will-most-likely-exploit-new-pan-os-security-bug/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh