大家好,我是一个在IT行业十余年的小菜鸟,今天与大家聊一聊漏洞的挖掘与复现。

一 漏洞复现。

1.NetScaler ADC

例如我对CVE-2023-3519漏洞进行了分析,该漏洞是Citrix ADC 和 Citrix Gateway 中存在未经身份验证的远程代码执行漏洞。

由于不同版本会导致网上公开的poc无法正常使用。

根据不同的版本需要修改三处地方。

⦁ bytes_to_encode = b'\x00\x30\x90\x2b\x20'。

部分shellcode字节通过url编码传输的过程有问题,需要编码处理。

⦁ shellcode += b'\x48\x83\xC4\x40'。

0x40字节,不同版本可能存在差异。

⦁ return_address = b'\x8d\x2b\xfe\xff\xff\x7f\x00\x00'。

通过缓冲区的起始地址0x00007FFFFFFE2B50加上0x3D得到0x00007FFFFFFE2B8D即为需要的return_address。

而上面所说的东西,我在调试时并未找到相关资料,都是通过调试发现。

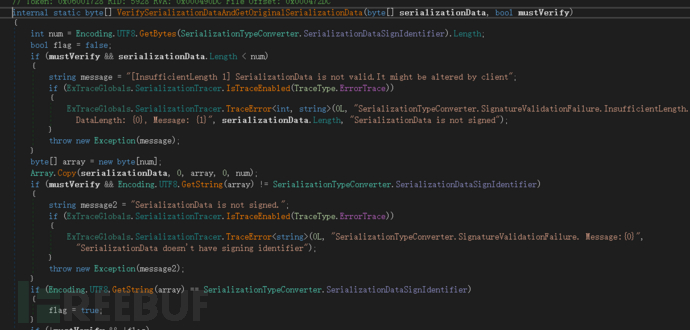

2.sharepoint

列入CVE-2023-29357该漏洞我进行了详细的分析,并且进行了复现,不过该漏洞在网上可以搜寻到详细的复现信息以及漏洞原理,我觉得这个对大家来说并没有太大的难度。

3.winrar

CVE-2023-38831:该漏洞是由于压缩包内存在同名文件导致漏洞触发,该漏洞我进行了免杀处理,我发现在将rar逆向并让文件出现异常时,可以绕过defender等杀毒软件针对该漏洞的检测,从而做到免杀。在24年10月,我再一次测试,发现仍然可以绕过当时最新的defeder等杀软的检测。

CVE-2023-40477:据说该漏洞可以实现远程代码执行,不过我在测试时发现,仅能使目标机器崩溃,并没有做到远程代码执行。可能有更好的方法是我没有发现的。

4.Weblogic

CVE-2023-21839和CVE-2023-21931等漏洞我都进行了原理分析以及漏洞的复现,但是我发现weblogic漏洞在使用时其实存在很大的问题,就是jdk8u192之后的漏洞利用,存在很大的问题,通常需要进行本地反序列化,而目标机,很多并不存在可以本地反序列化的插件,导致漏洞利用在高版本存在困难。

5.word

以CVE-2023-21716为列,由于各大杀软更新很快,word漏洞在刚出来后就很快被抓住特征,并且word版本在联网情况下可以更新,所以使用起来价值并不是很大。免杀这一块也没有过多研究。

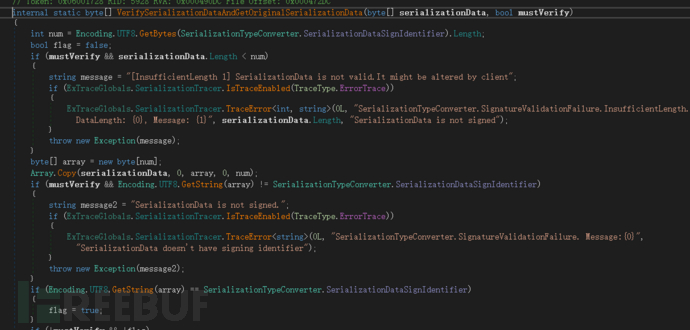

6.exchenge

从CVE-2020-0688以及最新的Exchange漏洞我都进行了研究,我发现从Exchange2013之后的漏洞大都围绕两个模块,一个是登录模块,大部分都是在生成对应的handler下针对url处理异常导致的漏洞。

一个是远程代码执行模块,大都是在反序列化过程中,对数据处理不当导致的异常。

二 漏洞挖掘。

1.Exchange

Exchange最新版本也存在远程代码执行漏洞,在Exchange2013,Exchange2016,Exchange2019都可以使用。以下给大家展示下最新漏洞复现过程,不过由于漏洞未提交也不打算提交,所以就不公布细节了。

https://wiki.freebuf.com/societyDetail/articleDetail?society_id=0&article_id=104329

录屏挺清晰的,但是上传后感觉太模糊了,我重新装了个Exchange2019进行测试,上传后稍微清晰一些吧!

https://wiki.freebuf.com/societyDetail/articleDetail?society_id=0&article_id=115908

2.moodles

moodles最新版本同样存在远程加载漏洞,可以加载远程文件,从而弹窗以及获取用户cookie等敏感信息,感觉用处不是很大。

已在FreeBuf发表 0 篇文章

已在FreeBuf发表 0 篇文章

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022