原文链接:Himera and AbSent-Loader Leverage Covid19 Themes

译者:知道创宇404实验室翻译组

相关介绍

我们在日常的网络监测中,对许多伪装的电子邮件进行了拦截。这些邮件利用正在发生的冠状病毒有关的FMLA(《家庭医疗休假法》)要求,使用Himera和Absent-Loader这两种网络犯罪工具对数据进行了处理。

加载程序是一种恶意代码,用于将其他恶意软件代码加载到受害者的计算机中并对数据进行窃取。攻击者们会把被盗取的信息进行售卖,来获得相应的报酬。

技术分析

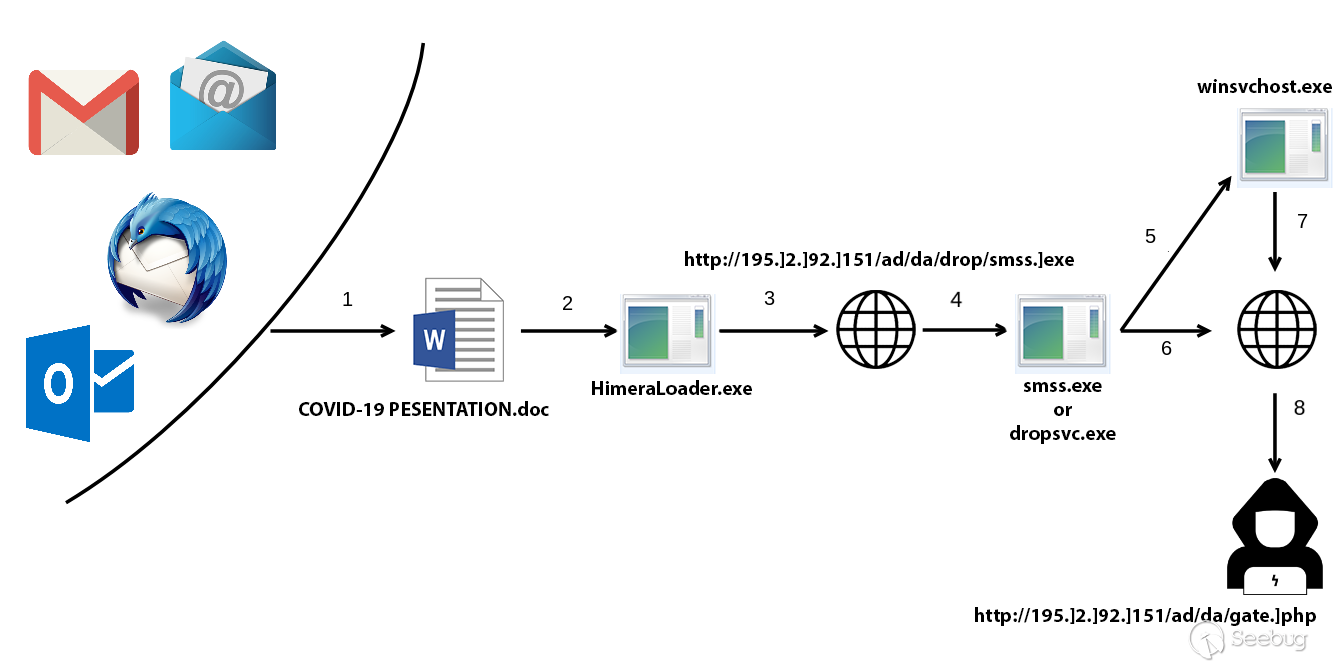

此恶意活动中的样本首先使用Word文档(该文档指的是可执行文件),然后再删除另一个可执行文件并进行重命名,借此来逃避检测。下图显示了此恶意活动中的感染链:

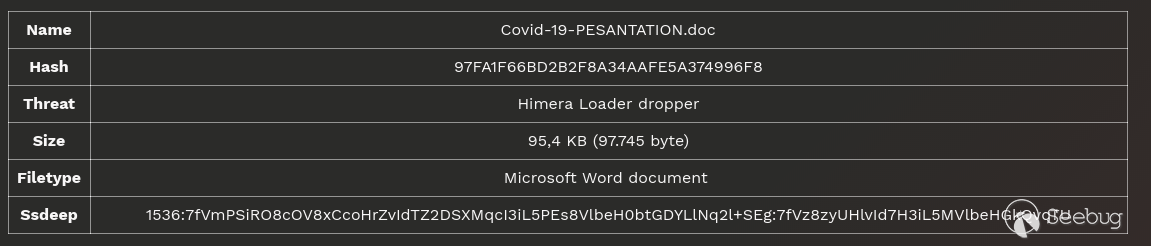

恶意电子邮件还包含.doc附件。以下是此文件的静态信息:

该文档的有趣之处在于它不利用任何类型的宏或漏洞,而是将整个可执行文件作为嵌入式对象包含在其中,会诱导用户双击可执行文件的恶意图标。

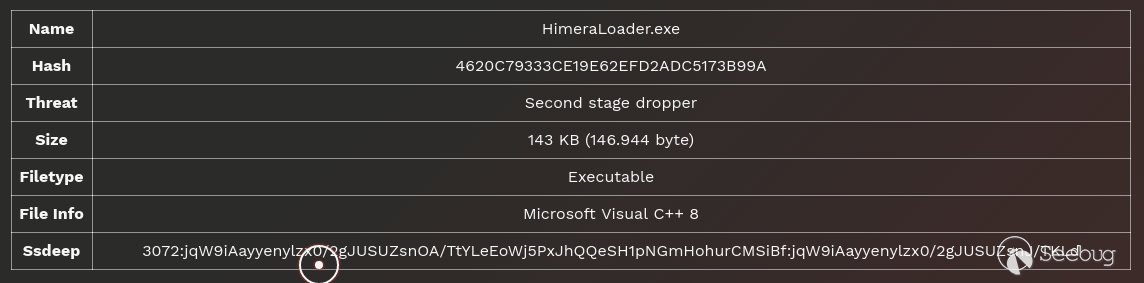

此外,一旦单击此文件,它就会允许该恶意文档执行名为HimeraLoader.exe的恶意文件。

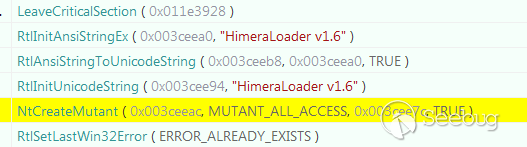

查看HimeraLoader.exe跟踪,我们注意到在恶意代码的初始加载过程中创建了一个非常有特色的互斥对象:Himera Loader v1.6互斥对象。

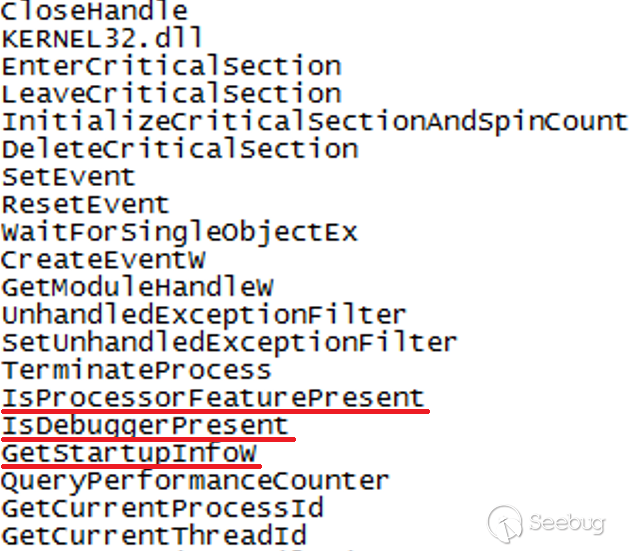

此外,该示例还使用Windows API执行了一些经典的反分析技巧,例如“IsDebbugerPresent”、“IsProcessorFeaturePresent”和“GetStartupInfoW”。如果存在调试器,则在程序流中采用不同的路径。函数GetStartupInfoW以一个指向STARTUPINFO结构的指针作为参数,检索在创建调用进程时指定STARTUPINFO结构的内容,该结构接收启动信息并且没有返回值。

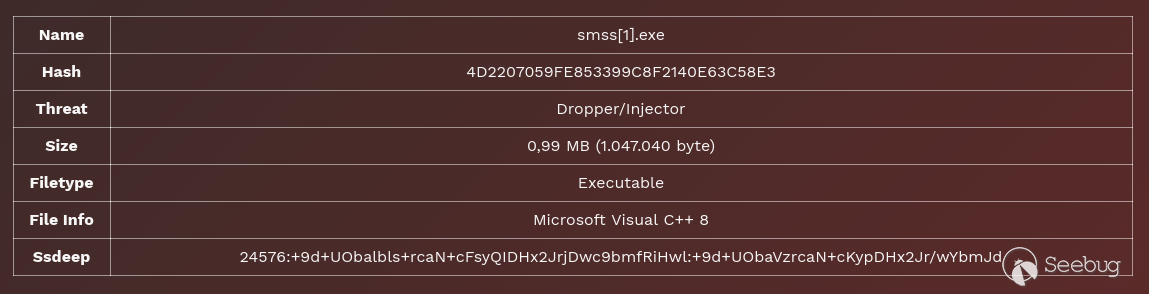

当Himera Loader执行并通过所有反分析技巧时,它将从http:]//195.]2.]92.]151/ad/da/drop/smss.]exe收集另一个二进制文件。其远程服务器由Hosting Technologies LLC进行运营。

AbSent-Loader

Dropurl中下载的文件具有以下静态信息:

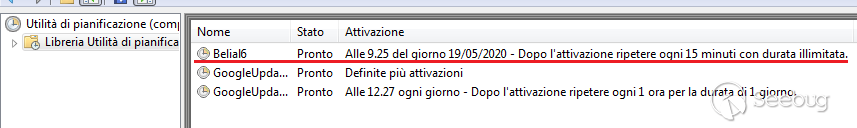

执行“smms.exe”时,它将自身文件复制到%TEMP%路径的新文件winsvchost.exe中,并对计划任务进行创建:

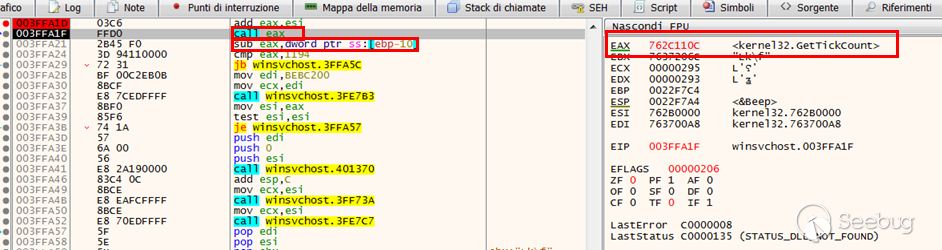

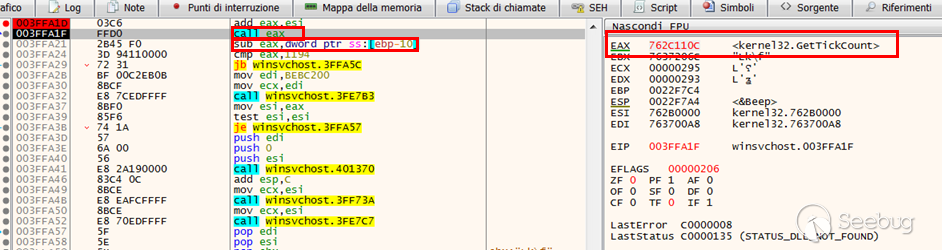

此外,该恶意软件还采用了一些有趣的反调试技术,如GetTickcount(该技术与我们上一份报告中描述的技术非常相似)。将这两个值相减后放在EAX寄存器中,在“调用eax”指令之后,立即减去第一个GetTickCount API调用,然后执行第二个文件。

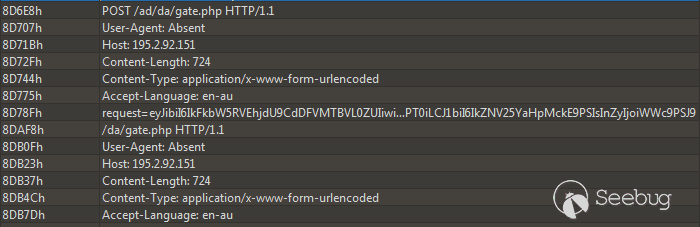

该恶意软件每15分钟建立一次TCP连接。这些连接被定向到由Hosting Technologies LLC(195.2.92.151)运营的同一远程主机上,但这次会将HTTP POST请求发送到“/ad/da/gate.php”资源中。

该有效负载是AbSent-Loader的新版本,尽管是最新版本,但恶意软件缺乏更加高级的功能。其内容却足够复杂,可以保持对受害者主机持久性的攻击,后续更新升级的恶意软件的内容也会同步进行植入。

结论

近期我们观察到恶意软件的攻击和信息的截获是网络威胁的一个全新方面:攻击者们进行这些行为的唯一目的是获得经济收益来支持Covid19的响应。

在这个特定时期,网络空间对公司和人员的风险越来越大,而攻击者们利用所有可能的媒介来赚钱,损害了公司的利益。因此,我们强烈建议公司应该增强其网络安全范围。

IoCs

Hashes

97FA1F66BD2B2F8A34AAFE5A374996F8

4620C79333CE19E62EFD2ADC5173B99A

4D2207059FE853399C8F2140E63C58E3

C2

http://195.]2.]92.]151/ad/da/drop/smss.%5Dexe

http://195.]2.]92.]151/ad/da/gate.%5Dphp

Mutex

HimeraLoader v1.6

YARA rules

import "pe"

import "math"

rule HimeraLoader_May2020{

meta:

description = "Yara Rule for HimeraLoaderV1.6"

author = "Cybaze Zlab_Yoroi"

last_updated = "2020-05-29"

tlp = "white"

SHA256 = "b694eec41d6a71b27bb107939c262ed6c7a5f4919c33f152747b9cd7881b1b74"

category = "informational"

strings:

$a1 = {74 ?? 85 CE 75 26 E8 ?? ?? ?? ?? 8B C8 3B CF}

$a2 = {6A 07 0F B7 D0 8D 7D E0 59 33}

$a3 = "mscoree.dll" wide

$a4 = "KViKZjK]EZA^yG@JA"

condition:

uint16(0) == 0x5A4D and all of them

}

rule AbsentLoader_may2020{

meta:

description = "Detects Absent Loader distributed in COVID-19 theme"

author = "Cybaze @ Z-Lab"

hash = "4D2207059FE853399C8F2140E63C58E3"

last_update = "2020-05-18 12:37:28"

tags = "DOC, EXE, FILE, MAL, LOADER, COVID19"

strings:

$s1= {E8 67 05 00 00 E9 7A FE FF FF 55 8B EC 6A 00 FF 15}

$s2 = "9+VPO3Ptqo5VwjCHLBwxY/DzOuo7pbKPh8jnGJHTewlufKPm8dEnimSoUs7gu8v4UfmFdox3L+du1ukoDgqHmpRVRy6NEdgKdvrA5IXLPkp/b+Z9jYpDxfy+rhDQgJiG9gJbBMuSPaO7LSeu+hJyV+HyxIvM" ascii wide

condition:

uint16(0) == 0x5A4D and

uint32(uint32(0x3C)) == 0x00004550 and

pe.number_of_sections == 6 and

$s1 at entrypoint and

$s2 and

filesize > 900KB and

pe.imphash() == "1dc0ccab66ccb6a7a1db95e90357aa9c" and

pe.sections[5].name == ".DATA" and

math.entropy(0, filesize) >= 6

} 本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1226/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1226/