一、靶场:浏览器信息伪造

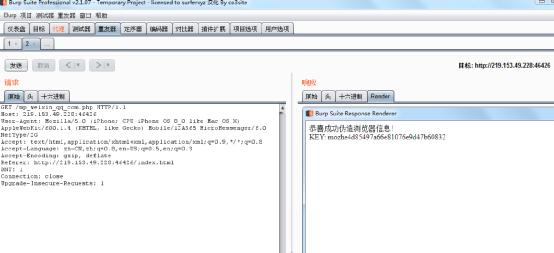

要求:使用ipone手机,2g网络下查看

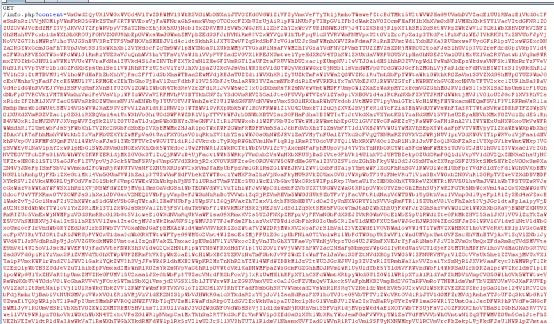

用Burpsuite抓包:

修改User-Agent信息,模拟ipone手机,2g网络状态。

把:Mozilla/5.0 (iPhone; CPU iPhone OS 8_0 like Mac OS X) AppleWebKit/600.1.4 (KHTML, like Gecko) Mobile/12A365 MicroMessenger/6.0 NetType/2G替换掉现有User-Agent的信息。

成功了:

总结:知道User-Agent的含义,熟练的模拟信息。

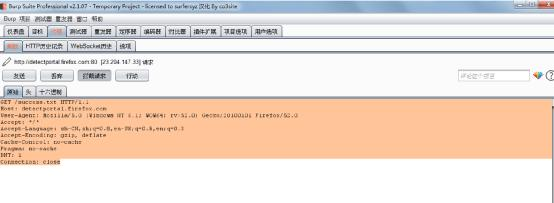

二、靶场:HTTP动作练习

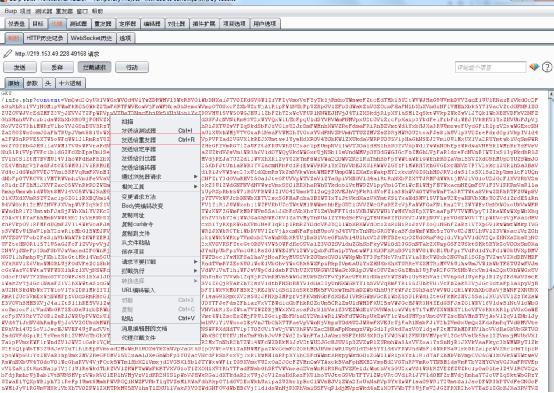

Request-URI Too Long(你觉得url这么长,GET合适么?)

用Burpsuite抓包发现get方式过长,选择post提交方式。

第一种方法:

第一步:修改GET为POST

第二步:添加Content-Type: application/x-www-form-urlencoded

第二种方法:

(1)抓包后点击重发器

选择变更请求方式,直接能变成POST请求,点击发送。

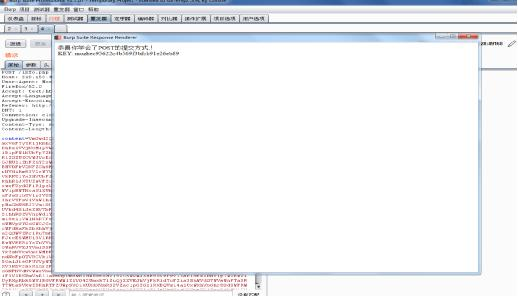

成功了:

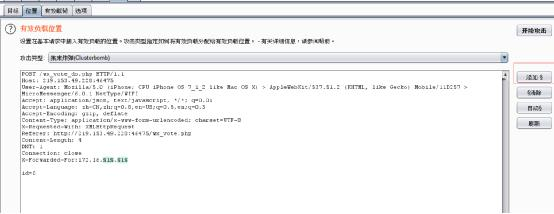

三、靶场:投票系统程序设计缺陷分析

了解修改User-Agent知识,了解X-Forwarded-For知识。

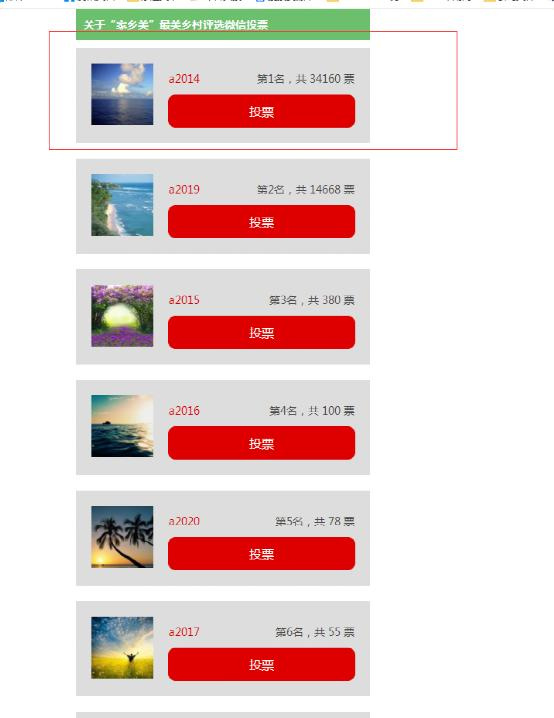

让a2014获得第一

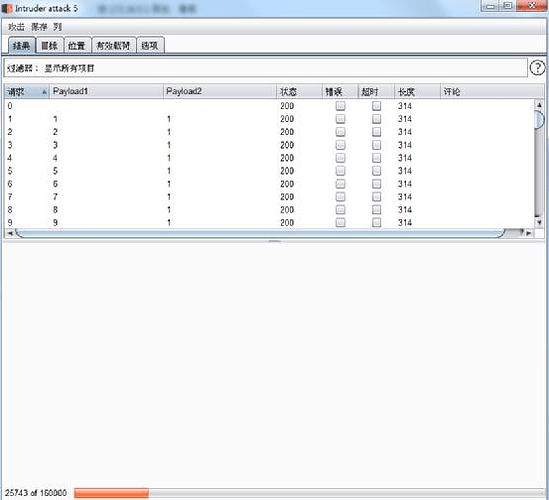

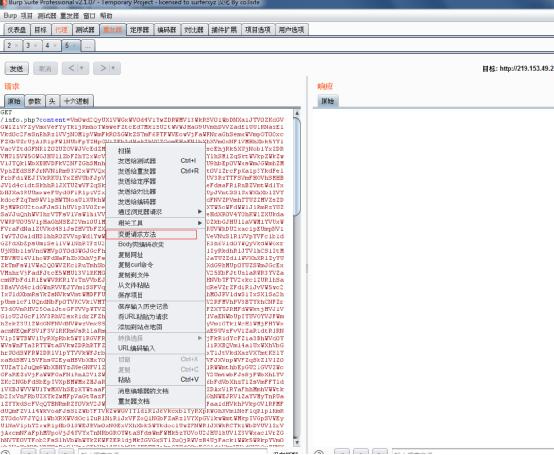

开始攻击:抓包,选择按测器

修改 User-Agen:信息,变为微信登陆信息:Mozilla/5.0 (iPhone; CPU iPhone OS 7_1_2 like Mac OS X) > AppleWebKit/537.51.2 (KHTML, like Gecko) Mobile/11D257 > MicroMessenger/6.0.1 NetType/WIFI

添加 X-Forwarded-For: 172.16.0.1,模拟ip地址。

给172.16.0.1添加,看图

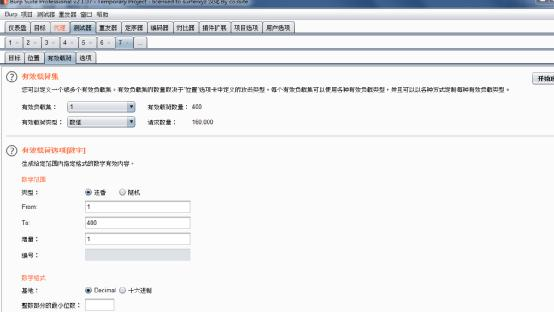

设置攻击ip的方式,有效载荷1,数值型,从1打到400,增量为1。有效载荷2,数值型,从1打到400,增量为1。

然后开始攻击:状态码显示200说明攻击的很成功。

成功了:把a2014打到了34160票。闲的没事把a2019也打到了14668票。