2024-11-26 16:45:29 Author: www.securityinfo.it(查看原文) 阅读量:0 收藏

Nov 26, 2024 Attacchi, Hacking, In evidenza, Malware, News, RSS

Di recente i ricercatori di Trellix hanno scoperto una nuova campagna malware che usa un driver di un anti-rootkit di Avast per disabilitare le difese dei sistemi e prenderne il controllo. Di fatto gli attaccanti sfruttano i software di sicurezza come un’arma per ottenere il controllo del sistema ed eseguire altre azioni malevole.

La catena di attacco comincia proprio con la diffusione del driver dell’anti-rootkit di Avast. Trishaan Kalra, ricercatore della compagnia, spiega che invece di usare un driver creato appositamente, gli attaccanti usano un driver kernel legittimo; in questo modo, i software di sicurezza non sollevano alert all’utente.

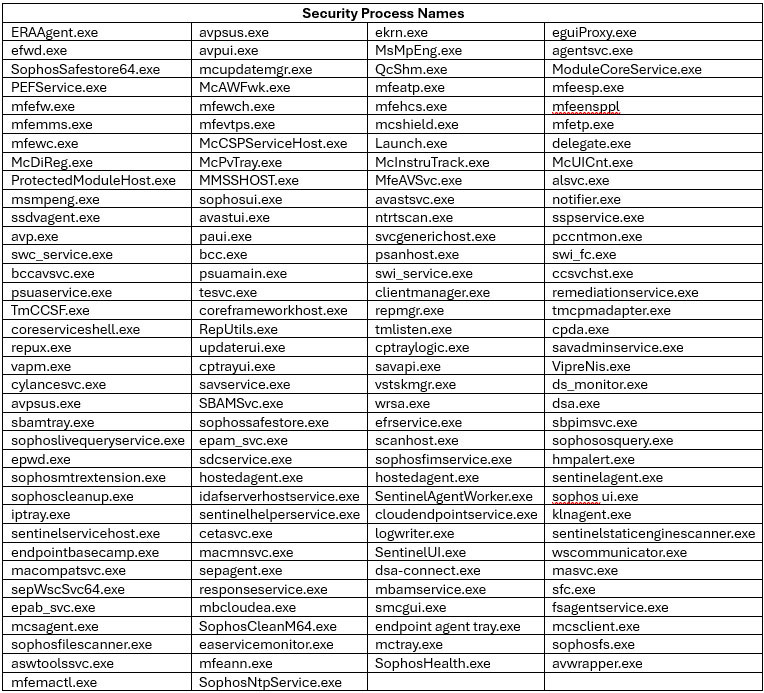

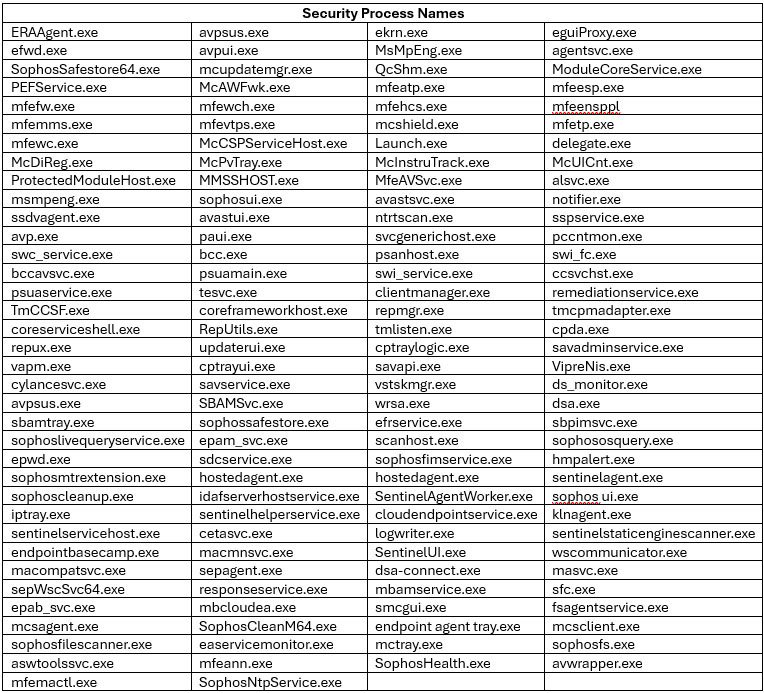

Una volta che il driver è stato installato ed è in esecuzione, il malware ottiene accesso di livello kernel al sistema e procede con l’interruzione dei processi di sicurezza in esecuzione. Il malware è in grado di terminare ben 142 processi legati ad antivirus e soluzioni EDR ampiamente usati accedendo a una lista di nomi hard-coded.

La lista di processi di sicurezza che il malware può interrompere. Credits: Trellix

Dopo l’esecuzione iniziale, il malware comincia ad acquisire screenshot di tutti i processi attivi del sistema. Una volta ottenuto l’intero elenco, il malware confronta i nomi dei processi con quelli presenti nella lista hard-coded; se uno o più nomi corrispondono, il malware crea un handle per ciascun processo e sfrutta il driver Avast per terminarlo.

Per contrastare questa minaccia, Kalra consiglia di definire delle regole nei tool di sicurezza per identificare e bloccare i driver vulnerabili in base alla loro firma o hash. “L’integrazione di questa regola in una soluzione EDR antivirus garantisce che anche i driver legittimi con vulnerabilità vengano bloccati efficacemente, aggiungendo un livello cruciale di protezione contro gli attacchi avanzati basati sui driver” spiega Kalra.

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh