杀链:美国大选的网络战争

星期二, 五月 26, 2020

一波未平,一波又起。2016年美国总统大选的网络安全风波尚未平息,2020年的大选安全问题再次成为关注焦点。如果说2016年的大选安全问题是一次毫无防备的“闪电战”,那么2020年,没有人怀疑,这一次美国大选面临的安全威胁将更复杂、更严峻,是一场筹备了三年多的立体攻防大会战,也很可能会是影响世界发展进程的一次重大安全事件。

今年4月份,HBO纪录片《Kill Chain》在Youtbube上公开播出,该纪录片以公众能够理解的方式,揭示了美国选举系统面临的安全威胁,尤其是投票机的脆弱性。

但是,根据今年3月份美国RSA网络安全大会的专家观点,美国大选面临的网络威胁攻击面非常宽广,投票机的安全漏洞甚至不是最严重的安全威胁。从注册系统、选举网站、选民数据库到社交媒体,都暴露在各种网络攻击的火力之下,包括勒索软件、社工攻击、社交媒体信息滥用、高级针对性攻击、邮件攻击、僵尸网络DDoS攻击、人工智能深度伪造等等。

以下,安全牛将简要盘点《Kill Chain》纪录片,并对美国大选网络安全威胁热点、业界观点、安全建议、强化措施等方面进行了梳理,方便安全业内人士参考。

《Kill Chain》的导演Arizzone和Michaels已经在2006年制作了一部名为Hacking Democracy的纪录片,该纪录片首次以纪录片形式披露了投票机漏洞以及如何操纵选票,从而导致乔治·W·布什赢得了选举(2004年)。

16年后的今天,《Kill Chain》再次聚焦大选安全,采访了包括黑客和选举安全专家Harri Hursti在内的各路专家,以讨论他们对美国选举安全问题的看法。

赫尔斯蒂(Hursti)早在2006年就已经警告过选举投票机可被破解。如今,他再次出手,分析2020年大选使用的投票机,令人吃惊的是,他从电商平台eBay淘来的二手投票机里居然还保存着投票数据。

然后,Hursti决定让DEF CON黑客大会的黑客们来测试这些投票机,结果黑客们不费吹灰之力就破解了所有送测机器,这意味着任何人都可以毫不费力地操纵选举结果。

《Kill Chain》还采访了一个代号“CyberZeist”的黑客,此人声称毫不费力地访问了阿拉斯加投票系统网站。如果CyberZeist是一个“有背景”的黑客,完全可以制造出一条大新闻。

虽然《Kill Chain》揭示的投票机安全漏洞也许仅是大选安全的冰山一角,但该纪录片暴露的一些共性问题,例如多年来美国政客和各级决策者对网络安全技术问题的错误理解、宣传误导,缺乏有效资源配置和执行等,是导致大选安全问题恶化的根本原因。

《Kill Chain》指出,许多政客和决策者对专家的警告置若罔闻,拒绝通过能够保证安全的选举制度的法案。而安全专家们则担心,如果没有政治支持,他们对此也将无能为力。

大多数人可能都不知道,美国总统选举中的核心活动是由私营公司而非州或地方官员处理的。私营公司负责:

a.出售投票机并对大多数选举进行编程

b.进行选民登记

c.理票

d.报告选票

以上每个过程中都存在已知的安全漏洞,其他漏洞包括投票机和电子流程中的漏洞,选举机构内部糟糕的网络安全实践以及选举官员对技术的无知。

大选的安全问题已经不再是臆测假设和政治争斗的话柄,而是真实有效的攻击。据《纽约时报》报道,2019年11月在宾夕法尼亚州北安普敦县举行的大选结果离谱(赢家在最初的5.5万张选票中只获得了164张选票),很可能是技术故障或黑客入侵。报道指出,俄罗斯黑客的攻击正变得更加隐蔽,一些联邦官员说,负责DNC黑客攻击的俄罗斯情报部门之一,花哨熊(Fancy Bear)已将其部分服务器移至美国,以挫败美国国家安全局和其他美国情报机构。俄罗斯黑客组织正在使用更安全的加密通信方法(例如ProtonMail)来策划2020年竞选入侵活动。

虽然自2016年以来,美国各州一直在争先恐后地提高其网络防御能力,升级投票系统并培训地方选举官员。但专家指出,对州和地方选举系统的弹性的真正考验将是2020年。2020年美国大选可能面临许多不同类型的网络攻击,主要威胁和攻击对象如下:

社交媒体和电子邮件

早在2017年,美国情报机构就指责俄罗斯通过社交媒体虚假信息、窃取竞选电子邮件攻击投票系统来干扰2016年大选,美国情报负责人指出,2020年威胁已大大扩展,而社交媒体是“撕裂美国”的便捷方法。2020年,随着人工智能深度伪造和自动化社交传播技术的普及,虚假新闻的影响力将无孔不入。

互联网安全中心选举安全高级总监亚伦·威尔逊(Aaron Wilson)在今年3月的RSAC的演讲中,重点讨论了选举中使用的非投票设备。Wilson指出,许多主要的黑客攻击并非源于网络扫描,而是起源于电子邮件,看起来合法但实际上会启动恶意软件的钓鱼邮件,一旦打开,它们便可以使入侵者访问网络或诱使目标不知不觉地交出网络密码。

奥巴马的网络安全专家Anthony Ferrante曾警告特朗普团队关于俄罗斯对大选的干预活动,指出,俄罗斯情报人员进行了数字版的水门事件,渗透到民主党和克林顿竞选活动中,窃取了数万封电子邮件,并在选举前的几天和几周内对它们进行了武器化。由克里姆林宫支持的在线宣传员组成的互联网研究机构(Internet Research Agency)投入1500万至2000万美元,对美国选民的心理造成了严重破坏。

各国网络水军实力分析(团队数量、预算支出)

投票机和投票基础设施

2016年,有20%的美国选民(约2750万人)使用了不产生可审计纸质记录的电子投票机。研究表明,这些机器容易受到黑客攻击。如今,一些州和地方选举办公室已经在升级旧的脆弱的投票设备。但是,根据纽约大学法学院布伦南司法中心的分析,全国多达12%的选民(估计有1600万人)将继续使用不产生可审计纸质记录的纯电子设备。这些设备面临恶意软件(包括勒索软件)的威胁。

除了投票机以外,选民注册系统和选举网站也是热门攻击目标:

•攻击电子民意测验簿和注册系统,将个人从选民名单中删除、交换民意测验地点或声称他们没有投票时就进行了投票。

•对选举网站进行黑客攻击,对公众进行投票时间、投票地点和当前注册状态的信息欺骗。

•通过选举之夜报告系统攻击传播不准确结果,进行虚假宣传活动。

在2018年DEFCON黑客大会上,一名11岁的黑客入侵了佛罗里达州选举网站的仿真版本,并在不到10分钟的时间内更改了投票总数。密歇根大学计算机科学教授,研究投票设备的J. Alex Halderman表示:“到2020年,选举基础设施的安全性仍存在巨大差距。”

供应商安全隐患

美国大投票设备被三家私营公司把持,同时联邦监管形同虚设。除了生产投票机和设备外,Election Systems&Software、Dominion Voting Systems和Hart InterCivic这几家公司还为美国10,000个投票辖区中的许多辖区提供选举管理和计票系统。

长期以来,美国大选系统的分布式和本地化设计一直被视为一种财富,没有中央数据库或投票系统可以攻击,没有统一的投票软件或投票站设备。但是根据NSA揭密者Reality Winner泄露的机密文件显示,2016年俄罗斯黑客找到了突破口——攻击了VR Systems的投票软件公司和地方政府办公室。今天,成千上万的县和州选举办公室是需要保护的主要目标。前联邦调查局网络安全专家费兰特说:“人们会说我们的投票方式是如此分散和多样,这使其更具弹性。”“但是它也带来了很多风险,并造成了更大的攻击面。”

目前美国联邦政府仍不要求供应商将其投票系统或公司网络提交给独立的第三方进行安全测试查找漏洞。这些厂商的投票系统由美国选举援助委员会管理的实验室进行认证。安全专家说,该测试是不充分的,并注意到该委员会的准则自2005年以来并未进行实质性更新。供应商甚至无需报告涉及其系统的网络安全漏洞。一些供应商已将其系统提交给政府实验室进行安全性测试,尽管这些测试的结果尚未公开。ES&S表示,它还与国土安全部合作,在其选民登记系统上安装了入侵检测系统。

2016年以来不断曝光的美国选举基础设施的诸多安全问题表明,解决美国的投票和选举基础设施问题是一项长期的工作,不会在11月的大选之前彻底解决。在2020年大选之前,安全厂商们给出的缓解措施和建议大致有以下几点:

升级投票机加固基础设施

虽然在RSA2020安全大会上,与会专家们表示投票机的安全问题已经得到缓解,但事实上投票机依然是最脆弱也是最致命的环节。迄今为止最令美国政界恐惧的攻击无疑是将恶意软件植入投票机操纵选举结果。

因此,升级或者加固投票机依然是当务之急。第一步是“去无纸化”,为无纸化投票系统提供每张选票的“纸质备份”,并由每个选民进行验证。否则,就无法独立评估投票机提供的数字总数是否合法。

此外,大多数美国投票机都是本世纪初采购的“古董”,这本身就构成了安全隐患。在任何计算机或软件在生命周期末期都会变得更容易崩溃,更容易受到攻击且更难以维护。正如纪录片《Kill Chain》所揭示的,一些选举官员转向eBay之类的平台来为过时的投票机寻找替换零件,这令人难以置信。

在今年初在亚特兰大联邦法院提交的宣誓书中,安全专家洛根·兰姆(Logan Lamb)发现了证据,表明佐治亚州的一台选举服务器已于2014年12月遭到黑客入侵。他进一步发现,对服务器的访问日志于2017年3月被删除,他的同事警告管理服务器的肯尼索州立大学的官员,但该服务器至今仍然容易受到攻击。

在布伦南中心的一项调查中,有31个州表示必须在2020年大选之前更换投票机,但与此同时,三分之二的受访者表示他们负担不起。如果没有资金,这些州的投票机将面临DNS攻击,恶意软件以及各种可能的网络安全风险。

安全的选民登记

黑客操纵和破坏大选并不一定非要从投票机入手,也不一定需要篡改结果,黑客只需要让特定区域的选举流程瘫痪,选民无法参与投票就能达到目的。因此基础架构的其他关键领域,例如选民注册数据库,也必须使用顶级安全技术升级。

选民登记数据库用于确定谁可以投票以及他们可以在哪里投票。这些数据库容易受到攻击,大量选民有被其本国的民主进程剥夺选举权的风险,美国很多州的选民注册系统都是在2006年之前开发的,其网络安全保护技术落后今天的威胁至少十年。

安全专家指出,与应采取的任何其他安全措施相比,该措施的实施需要最多的时间。各州通常不愿意替换选举基础设施(例如投票机),尤其是眼下距离大选只有半年时间。但也有例外,弗吉尼亚州在发现安全隐患后的几个月内,更换了全部无纸化系统。

安全专家指出,选举基础设施的安全性对选举本身也意义重大,因为如果选民发现选举系统存在严重安全问题,他们参与投票的热情将冷却。

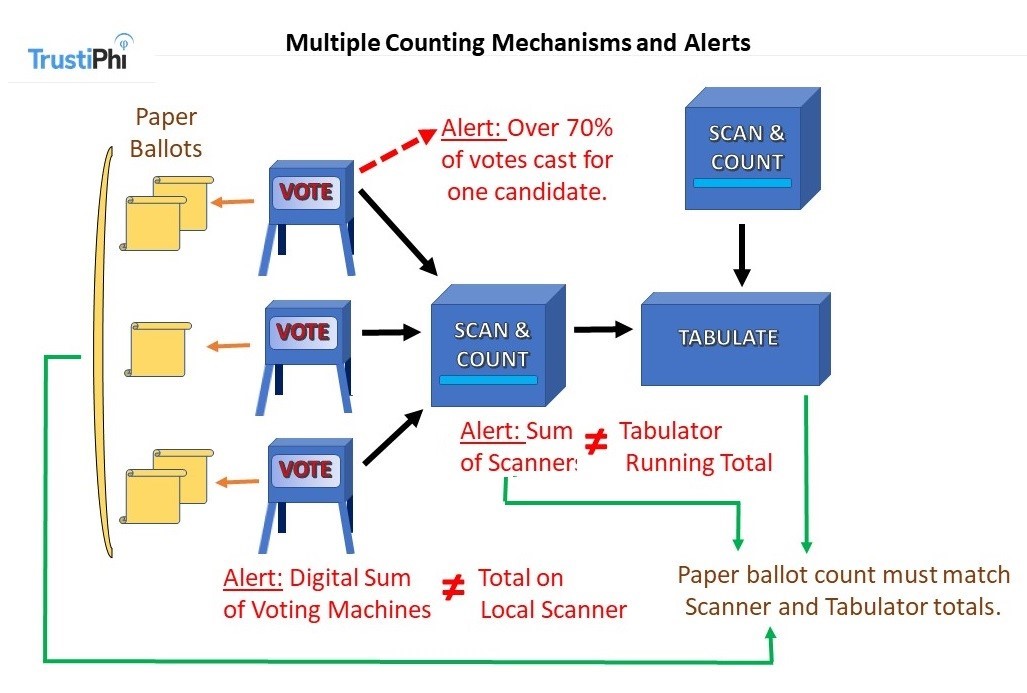

使用多重计数系统和交叉验证。选举官员和选民需要多种方式来验证选举。选举设备应提供数字审计跟踪和可核实的纸质投票。例如,如果投票机不但要报告其自己的总投票计数,而且在向投票系统提交投票之前,还需要给选民一个纸面选票进行检查。此外,该投票系统还应当报告每个投票机的总数,这样选举管理者可以核对三个独立的数据(来自物理投票、投票机和计票系统, 下图)。

图片来自:TrustiPhi的Ives Brant

加强网络安全培训

美国的选举系统庞大而分散,从安全角度看这虽然有好处,但也意味着选举是在地方一级进行,这也带来了一些安全风险。

最显著的危险是,整个选举系统拥有超过8,000个单独的选举办公室,每个选举办公室和选举网站都是黑客的潜在目标,而每个单独的安全事件都有可能影响大选结果。

这意味着对训练有素的网络安全专业人员的需求将在2020年达到顶峰。许多州都有国土安全部和其他网络安全专家来审核他们的系统,但是,由于每个司法管辖区都拥有可用的资源,因此会有大量漏洞被疏忽。现在,Web主机默认提供了某些服务模块(例如网站安全性和防火墙保护),而其他模块(例如报告系统)将需要更动手和更复杂的方法,对于许多州来说,这可能太困难了。(编者按:在钓鱼网站HTTPS普及率超过六成的今天,美国很多州的政府网站甚至没有启用HTTPS)

仅仅对投票官员和地方政府进行安全培训还不足以保证“人的安全”,大选安全需要“全民意识”。CISA表示,无论威胁可能出现在哪里,所有美国人都应准备捍卫2020年的选举免于威胁。该机构发言人告诉公民社会组织:“每个美国人在确保2020年选举安全方面都可以发挥作用。”

进行选举后审核

选举安全方面的大多数工作应在“选举后审核”中进行,将电子投票总数与投票机数据进行比较。到2020年,超过85%的美国人将使用该系统进行投票,超过42个州将保留几乎所有投票书面记录。但是,如果不使用这些书面记录来核对每个电子理票记录,书面记录的价值将大打折扣。

为了“证明”选举结果,目前保留纸质投票记录的42个州中至少有24个将需要进行选举后审核。剩下的26个州无需进行任何选举后审核。

那些准备进行选举后审核的州,例如密歇根州和新泽西州计划使用强大的风险限制审核(RLA),计划使用统计模型来证明选举获胜者是正确的。

最后值得一提的是美国大选投票风控审计开源工具,这是一个基于网络的风险限制审计(RLA)工具,用于在美国进行选举后审计。该工具通过将原始纸质选票的随机样本上标记的选票与相同选票的电子记录选票进行比较,从而帮助选举官员完成对统计表进行统计上有效的审核。这种类型的审核可以确认所报告的赢家确实赢了,或者如果无法确认所报告的结果,则可以通过全手工重新计算来纠正结果。

政策支持与统筹

2017年1月时任美国国国土安全部部长杰赫·约翰逊(Jeh Johnson)将选举系统定义为“关键基础设施”,之后国土安全部加强了与州和地方选举官员的关系。他们提供了免费的网络安全服务,例如风险评估和漏洞扫描,并创建了一个信息共享小组。他们已向州选举官员授予安全许可,以便他们可以接收威胁情报。他们还向各州发送了设备,以帮助检测恶意的网络活动。

财政支持方面,过去两年中,美国为选举安全拨款近9亿美元,但是有参议员指出这些拨款由于没有附加明确的使用规则和规范,导致最终落实在改善系统安全性方面的预算少之又少。

不过,国土安全部(DHS)网络安全和基础设施安全局(CISA)的一位发言人告诉媒体,该机构在过去几年中已经看到选举安全性的显着改善。发言人说:

在与美国所有50个州和2,400多个地方辖区的合作中,我们已经看到这些部门的风险管理实践已经日趋成熟。无论是实施多因素身份验证和入侵检测系统之类的安全产品,还是事件识别、通信和响应,选举安全技术的进步都是真实的。

参考资料

美国大选投票风控审计开源工具Arlo:

https://github.com/votingworks/arlo

相关阅读

如有侵权请联系:admin#unsafe.sh