2024-11-20 22:31:29 Author: www.cybersecurity360.it(查看原文) 阅读量:3 收藏

Una campagna malevola su Facebook sfrutta annunci falsi per ingannare gli utenti e indurli a installare un’estensione browser dannosa, mascherata da aggiornamento di sicurezza per Bitwarden, il popolare gestore di password.

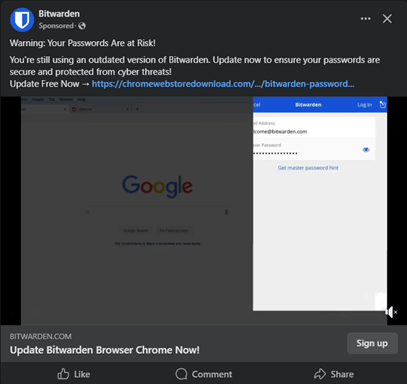

“L’attacco inizia con un annuncio pubblicitario ingannevole su Facebook che avvisa gli utenti che le loro password sono a rischio e li esorta ad aggiornare l’estensione del browser Bitwarden. L’annuncio sembra legittimo, utilizzando il marchio Bitwarden e un linguaggio urgente, come “Attenzione: le tue password sono a rischio!” per spingere gli utenti all’azione”, si legge nel rapporto pubblicato dai Bitdefender Labs.

Fonte: Bitdefender Labs.

Dettagli del phishing su Facebook

Gli annunci Facebook che sembrano legittimi, in realtà conducono gli utenti a una pagina di phishing.

Infatti, il link incluso nell’annuncio (chromewebstoredownload[.]com) indirizza verso una pagina web con una grafica molto simile al Chrome Web Store legittimo (chromewebstore.google.com), che riporta in calce una guida di setup per l’estensione.

Il processo prevede il download di un file ZIP da una cartella di Google Drive, l’attivazione della “Modalità sviluppatore” su Chrome e il sideloading manuale dell’estensione, tutti passaggi in realtà indicati solo per aggirare i controlli di sicurezza durante la fase d’installazione.

Fonte: Bitdefender Labs.

Scopi malevoli e possibili impatti

L’analisi condotta dai ricercatori di Bitdefender Labs ha rilevato che il codice eseguito tramite questa estensione dannosa è implementato per rubare dati personali e prendere di mira gli account aziendali di Facebook, portando a perdite finanziarie significative per le vittime, poiché gli attaccanti possono accedere a informazioni sensibili e utilizzare gli account compromessi per ulteriori attività fraudolente.

“Una volta installata, l’estensione dannosa richiede permessi estesi che le consentono di intercettare e manipolare le attività online dell’utente. Uno sguardo più attento al file manifest dell’estensione rivela permessi per operare su tutti i siti Web, modificare le richieste di rete e accedere a storage e cookie”, spiegano Andrei ANTON-AANEI e Alina BÎZGĂ di Bitdefender Labs.

In pratica, uno script JS (background.js) che si attiva al momento dell’installazione provvede a raccogliere i cookie di Facebook, indirizzi IP, dati di geolocalizzazione e tramite la Graph API di Facebook informazioni e dati di fatturazione dell’account, infine inviandoli ad un server di comando e controllo C2 per l’esfiltrazione.

Raccomandazioni di sicurezza

Questa scoperta sottolinea ancora una volta l’importanza di rimanere vigili e informati sulle tecniche utilizzate dai cyber criminali per compromettere la sicurezza degli utenti e come la collaborazione tra aziende di sicurezza e piattaforme social sia cruciale per identificare e neutralizzare queste minacce in modo tempestivo.

La campagna di phishing in oggetto, avviata il 3 novembre 2024, sfrutta tecniche di ingegneria sociale avanzate, facendo leva sulla fiducia degli utenti nei confronti di Bitwarden e della piattaforma pubblicitaria di Facebook con annunci che sembrando autentici aumentano la probabilità che gli utenti cadano nella trappola.

Per proteggersi da minacce di questo tipo, si consiglia pertanto di:

- Verificare sempre l’autenticità degli aggiornamenti di sicurezza direttamente dai siti ufficiali.

- Essere cauti con gli annunci pubblicitari su piattaforme social e controllare attentamente gli URL propinati.

- Utilizzare soluzioni di sicurezza affidabili che possano rilevare e bloccare tentativi di phishing e malware.

如有侵权请联系:admin#unsafe.sh