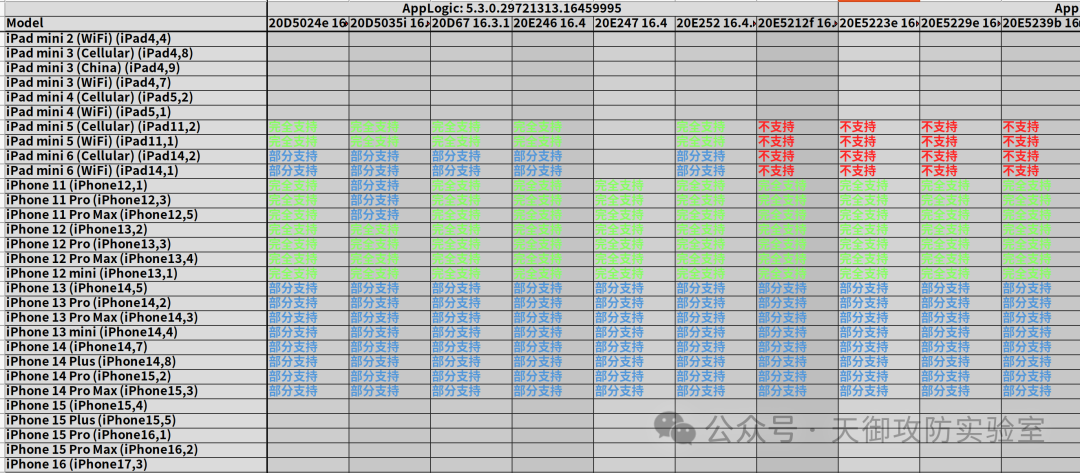

根据媒体获得的详细描述Graykey(一款被全球执法部门使用的手机解锁和取证工具)功能的文档显示,对运行最新发布的 iOS 18 或 iOS 18.0.1 系统的所有现代 iPhone 只能获取部分数据。这些文档似乎并未包含 Graykey 对 2024年10月28日发布的 iOS 18.1 公开版本的访问能力信息。

这次泄露对 Grayshift 来说是前所未有的。该公司在被另一家数字取证公司 Magnet Forensics 收购前是 Graykey 的制造商,一直极其神秘。虽然其主要竞争对手 Cellebrite 此前曾面临类似泄露,但这是首次有人公开 Graykey 能够或无法访问哪些手机的信息。

这些文档还详细介绍了 Graykey 对安卓设备的能力,为取证和漏洞开发公司(如 Magnet)与手机制造商(苹果和谷歌)之间正在进行的猫鼠游戏提供了前所未见的洞察。

根据文档显示,对于2024年9月16日向公众发布的 iOS 18.0,Graykey 可以从 iPhone 12 直到最新的 iPhone 16 系列获取"部分"数据。对于2024年10月3日发布的 iOS 18.0.1,运行该系统的 iPhone 也是如此。

文档并未列出"部分"数据获取具体包括哪些类型的数据,Magnet 也拒绝就部分获取包含的数据进行评论。2018年,福布斯报道称部分提取只能获取未加密文件和一些元数据,包括文件大小和文件夹结构。

尽管如此,新文档表明 Graykey 无法获取现代 iPhone 的所有数据。

Graykey 对运行测试版系统的 iPhone 能力更弱,文档显示对于所有现代 iPhone 型号运行的各种 18.1 测试版本均为"无"。目前尚不清楚这是因为在文档创建时 Magnet 研究人员尚未投入时间开发针对 18.1 的攻击方法,还是因为 18.1 在安全性上有重大提升。

Graykey 对安卓设备的能力则参差不齐,这可能是因为不同制造商生产的安卓设备差异很大。根据文档显示,对于谷歌自己的 Pixel 系列手机,Graykey 只能从最新的 Pixel 设备(包括2024年8月发布的 Pixel 9)中提取部分数据。这特指手机处于首次解锁后(AFU)状态时,即当某人(通常是手机所有者)在开机后至少解锁过一次设备。该文档显示的能力更新到10月份。

数字取证公司 Garrett Discovery 的 CEO Andrew Garrett(该公司经常处理使用手机提取证据的法庭案件) 在邮件中表示:"Garrett Discovery 专家每年处理超过500起刑事辩护案件,这份清单与 GrayKey 软件的能力和报告一致。"

外媒还向一位曾使用过 Graykey 的取证行业内部人士展示了 iPhone 相关文档。他们表示该文档看起来与他们之前见过的相似,但他们无法验证其当前能力。

这些文档多次提到了"AppLogic"的版本号,这是 Magnet 使用的术语。在一则在线招聘信息中,Magnet 写道:"GrayKey AppLogic 团队正在发展!随着这一发展,我们正在寻找能够帮助我们更多地整合 Magnet Forensics 产品线的人才。"Magnet 的网站也链接到了需要登录才能访问的 AppLogic 文档。

外媒还将文档中列出的能力与网上可获得的信息片段进行了交叉核实。例如,美国国土安全部在2022年测试 Graykey 时发现它可以从运行 iOS 15.1 的 iPhone 11 中提取全部数据。该文档也显示了这一点。多年来,Magnet 也定期宣布它能够访问之前的 iOS 版本,包括 16 和 17。

今年早些时候,外媒报道了 Magnet 竞争对手 Cellebrite 的类似泄露事件。那些文档显示,截至2024年4月,Cellebrite 无法从大量现代 iPhone 中检索数据。不久后,一位隐私论坛用户发布了另一组更新的疑似 Cellebrite 文档,显示该公司已经有所进展,能够从运行 iOS 17.5 和 iOS 17.5.1 的设备中检索数据。

换句话说,尽管像 Graykey 或 Cellebrite 这样的工具可能无法从运行一两个月前发布的操作系统版本的手机中检索任何数据,但从历史来看,它们最终都会赶上并设法从这些手机中获取部分信息。

这种动态体现了取证公司和移动设备制造商之间持续的紧张关系。2018年,福布斯首次报道了 Graykey 的存在,这在取证和执法界引起了轰动。当时 iPhone 普遍被认为极难访问,部分原因是两年前苹果拒绝为 FBI 开发访问圣贝纳迪诺案凶手 iPhone 的功能。当一家鲜为人知但极其重要的政府承包商 Azimuth Security 为美国当局破解了该设备后,司法部撤回了对苹果的诉讼。

在 Graykey 公开曝光的同年,苹果试验了一项称为 USB 限制模式的功能,如果 iPhone 在一定时间内未解锁或连接到电脑,Lightning 端口就会被禁用。"你无法用它来同步或连接配件。基本上它此时只是一个充电端口,"曾在苹果担任安全工程师后加入 Grayshift 的 Braden Thomas 在2018年的一条仅限客户查看的消息中解释道。

这确实造成了一些问题,但从泄露的 Graykey 和 Cellebrite 文档来看,取证公司找到了新的解决方案。本月早些时候,报道称,苹果悄悄引入了新代码,如果运行 iOS 18 及更高版本的 iPhone 在一定时间内未解锁,就会重启。这导致警方发现他们无法访问已扣押用于取证检查的设备。

这就是加密争论目前暂时达成的现状:取证公司找到漏洞,苹果或谷歌修复它们或引入新的缓解措施,然后循环继续。可以说,这是圣贝纳迪诺事件后类似大规模法律战未再同等程度发生的原因之一。

到2020年,Grayshift 推出了其解锁工具的"移动"版本。2021年,该公司引入了破解安卓设备的支持。

推荐阅读

闲谈

威胁情报

1.威胁情报 - 最危险的网络安全工作

2.威胁情报专栏 | 威胁情报这十年(前传)

3.网络威胁情报的未来

4.情报内生?| 利用威胁情报平台落地网空杀伤链的七种方法

5.威胁情报专栏 | 特别策划 - 网空杀伤链

6.以色列情报机构是如何远程引爆黎巴嫩传呼机的?

7.对抗零日漏洞的十年(2014~2024)

8.零日漏洞市场现状(2024)

APT

入侵分析与红队攻防

天御智库

如有侵权请联系:admin#unsafe.sh