前言

安全摄像头无疑是现代家庭和企业保护物理资产的重要组成部分。然而,在为用户提供安全保障的同时,它们也可能暴露出让人忧虑的网络安全风险。这篇文章旨在深入探讨这些风险,特别是与IP摄像头相关的潜在威胁,并结合一个具体的案例进行分析,以帮助我们更好地理解如何保护自己免受这些隐患的影响。

常见网络安全漏洞

过时的软件版本

在竞争激烈的市场环境里,制造商们不断努力追求快速上市,常常忽视了安全考虑。实际上,实体产品的研发及上架过程耗时较长,因此当产品最终到达消费者手中时,其固件往往已经过时数周甚至数月。根据网络安全机构的监测,平均每年都会有大量新的公共漏洞和暴露(CVE)被曝光。这意味着,直到你把新买的摄像头拆包、安装之前,它可能已在市场上被多个新漏洞影响。

例如,在2021年3月时,研究人员发现TP-LINK TAPO C200摄像头的固件(版本1.1.15)存在一个严重的漏洞。攻击者可以利用这个漏洞,完全远程控制摄像头。这令人担忧的是,这一漏洞在上市之初就已经存在,甚至比漏洞公开披露的时间还早。这并非个例,在2019年9月发布后,TAPO C200还在2020年7月被发现受到Heartbleed漏洞的影响,这让攻击者能够未经授权地访问摄像头的API,操纵其功能,甚至管理其用户帐户。

默认和弱凭据

弱密码和默认密码一直是网络安全的顽疾,安全摄像头也未能幸免。多数IP摄像头都带有用户友好的图形接口(GUI),而某些摄像头还提供终端访问以配置额外设置。这一切的设计都应当以强大的密码保护为基础,但现实情况却是,许多设备仍采用弱或硬编码的默认凭据,甚至根本无密码可言。

对于那些无法更改的硬编码凭据,这种安全隐患简直是“无防备之地”。恶意攻击者只需轻而易举地访问这些设备,就会把安全风险提升到令人瞩目的高度。

通过互联网进行访问

如今,许多摄像头提供远程监控功能,这意味着用户需要通过互联网建立入站连接。然而,像Shodan、Zoomeye这样的服务让攻击者能够轻松搜索连接到互联网的设备。通过这些搜索引擎,许多IP摄像头的信息可能被人利用,导致潜在的攻击者大开方便之门。

不仅如此,攻击者还可以通过端口号、品牌名称和软件版本进行高效的设备筛选,针对那些已知有漏洞的设备型号展开精准打击。这种现象值得令人警惕。

案例研究:CACAGOO安全摄像头的风险

为了深入理解这些风险,我们将以CACAGOO安全摄像头为例,这款低成本摄像头通过移动应用程序提供远程控制和存储选项。虽然它对希望快速解决安防问题的用户充满吸引力,但却隐藏着两个已知的安全漏洞:

CVE-2020-9349: 该摄像头在固件版本3.4.2.0919情况下,允许在没有密码的条件下访问RTSP服务。

CVE-2020-6852: 其TELNET访问存在弱认证,攻击者能够无需密码便可获得root权限。

轻松获取访问权限

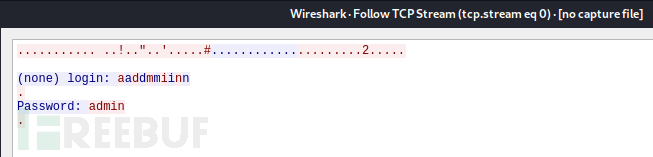

该摄像头仅开放一个端口,即TELNET——一个明文协议,默认使用TCP端口23。由于其数据以明文形式传输,身处网络边缘的攻击者便可以轻易拦截和查看传递的凭据。

如果该摄像头暴露于互联网,攻击者完全可以尝试猜测默认的用户名和密码。例如,常见的组合 admin:admin 或 admin:password。令人震惊的是,该TELNET服务实际上没有为用户设置任何密码,用户只需输入“root”作为用户名便能登录设备,完全掌控其功能。

尽管他们暂时无法查看实时视频流,但一旦获得root权限,攻击者就能访问摄像头的所有存储内容。

不可思议的发现

在摄像头内,攻击者可能会发现开放的默认安装文件,然而内容并无太大趣味。在 /var/tmp/sd/ 目录中,有两个日志文件和一个名为 record 的目录,后者保存着摄像头拍摄的所有数据。这意味着攻击者能够下载图像和视频,回顾摄像头在特定时间段内的所有捕捉。

最引人注目的,恰恰是这些日志文件。它们详细记录了摄像头自初始设置以来的所有活动,包括拍摄视频或照片的时间,以及每次操作控制的时间。更重要的是,这些日志还包含了摄像头连接无线网络的SSID和密码,甚至通过API发送了路由器的SSID。这引发了进一步的安全担忧,尤其是该API托管在某巴巴的AliCloud服务下。

结论

IP摄像头制造商在安全性方面的忽视可能造成严重后果。如果这些摄像头沦为攻击者的工具,后果将不仅仅是设备失效,更可能影响到整个组织及用户的安全。被攻陷的摄像头不仅可能失去监控功能,还可能为攻击者打开针对基础设施的进一步网络攻击的门户。

因此,组织在使用安全摄像头时,务必要采取有效措施降低这些风险,例如使用强密码,定期更新设备和软件。通过这些预防措施,组织能够确保其安全摄像头真正守护他们的场所和网络,切实实现安全防护的目的。

如有侵权请联系:admin#unsafe.sh