前言:最近学习关于信息方面的内容,感觉非常有意思,就将自己总结的笔记分享一下。共同学习,共同进步。

域名信息收集

域名介绍(Domain Name):是由一串用点分隔的名字组成的Internet上某一台计算机或计算机组的名称,用于在数据传输时标识计算机的电子方位。

例如:www.baidu.com

whois是用来查询域名的IP以及所有者等信息的传输协议。就是一个用来查询域名是否被注册,以及注册域名的详细信息的数据库(如域名所有人,域名注册商)

whois协议。基本内容是,先向服务器的TCP端口43 建立一个连接发送查询关键字并加上回车换行,然后接收服务器的查询结果。

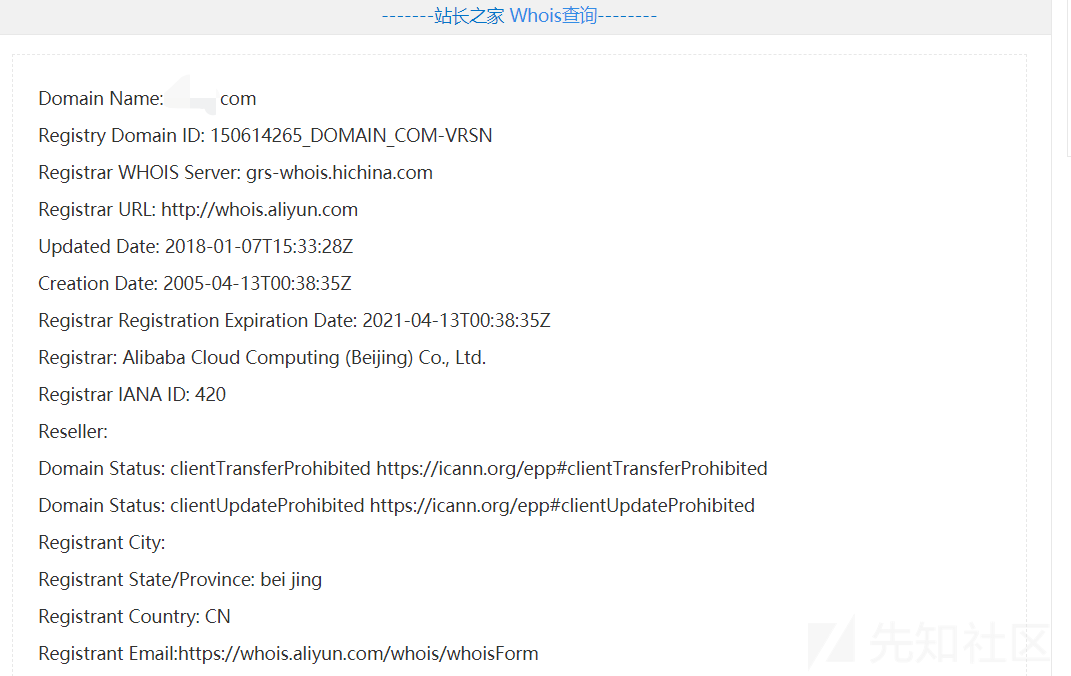

whois查询:

whois查询的重要性:通过whois查询可以获得域名注册者邮箱地址等信息。一般情况下对于中小型网站域名注册者就是网站管理员。利用搜索引擎对whois查询到的信息进行搜索,获取更多域名注册者的个人信息。

whois查询方法:

1.Web接口查询:

https://whois.aliyun.com/

https://www.whois365.com/cn/

http://whois.chinaz.com/

https://whois.aizhan.com/

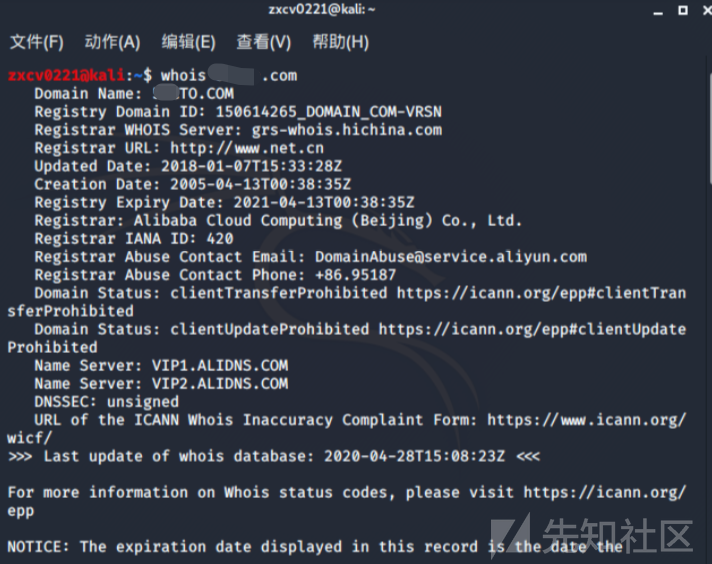

2.通过whois命令行查询

在kali linux下自带了whois查询工具,通过命令 whois 域名 进行查询

与在线网站查到的信息是一样的。

ICP备案查询方法:

Web接口查询:

http://www.beianbeian.com/

http://www.miitbeian.gov.cn/publish/query/indexFirst.action

https://www.tianyancha.com/

子域名信息收集

子域名,凡顶级域名前加前缀的都是该顶级域名的子域名,子域名根据技术的多少分为二级子域名,三级子域名,多级子域名。

子域名是某个主域的二级域名或多级域名,在防御措施严密情况下无法直接拿下主域,那么就可以采用迂回战术拿下子域名,然后无限靠街主域。

1.子域名挖掘工具:Maltego CE、wydomain、subDomainsBrute、dnsmaper。layer子域名挖掘机。

2.搜索引擎挖掘, 如:在谷歌中输入site:sina.com

3.第三方网站查询:

http://tool.chinaz.com/subdomain

https://dnsdumpster.com

4.证书透明度公开日志枚举:

https://crt.sh/

http://censys.io/

5.其他途径

https://phpinfo.me/domain

http://dns.aizhan.com

CMS指纹识别

称为内容管理系统,用于网站内容文章管理

常见CMS:dedecms(织梦)、Discuz、phpcms等。

CMS在线识别工具

http://whatweb.bugscaner.com/look/

http://www.yunsee.cn/finger.html

本地工具 whatweb

御剑web指纹识别

大禹CMS识别程序 https://github.com/Ms0x0/Dayu

针对CMS漏洞查询

对于查询到的CMS可以利用 https://bugs.shuimugan.com 网站进行查询

探测工具

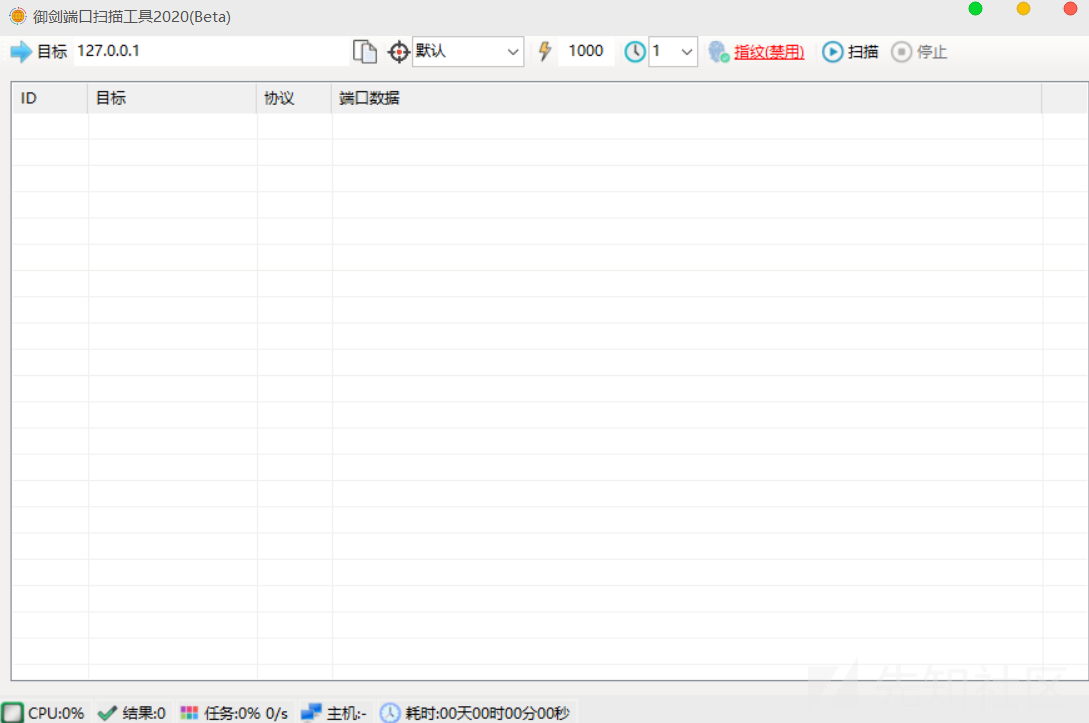

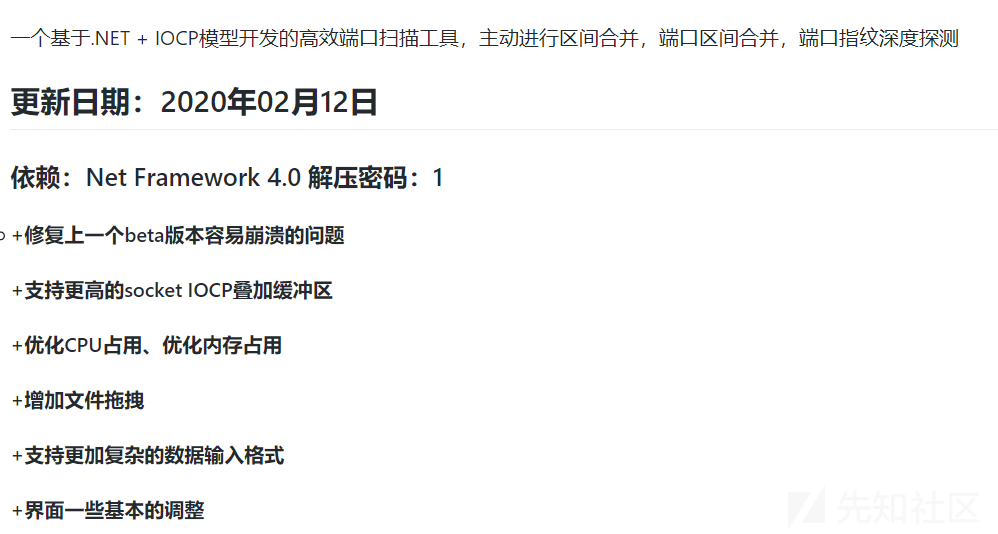

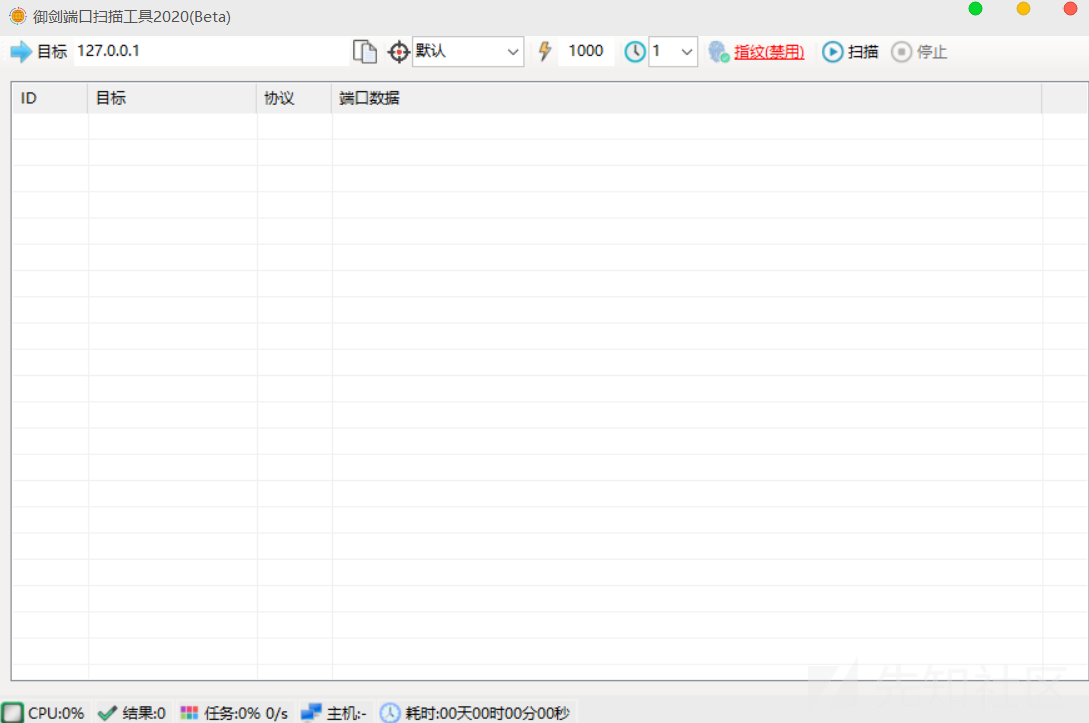

1.御剑(2020出了最新版本的御剑,有兴趣的可以找找)

工具界面

感觉应该不错的。

2.wwwscan命令行工具

3.dirb命令行工具

4.dirbuster扫描工具

5.wpscan(kali自带)

端口信息

windows命令行中使用netstat -anbo查看开放端口

端口收集

1.使用nmap探测。nmap -A -v -T4 目标ip

2.使用masscan探测(kali自带)

3.使用在线网站探测 http://tool.chinaz.com/port/

端口攻击

攻击者通过收集信息知道用户的哪个端口开启,就会知道怎么进行攻击,攻击方式多种多样常见的针对远程连接的服务端口有22、23、3389、5900、5632等端口,当然其他扫描到的端口可以在搜索引擎中查找对应的攻击方法进行测试。因为我也是小白,就先了解一下(多了解点知识总没坏处)

防御措施

1.关闭不必要的端口

2.对重要业务的服务端口设置防火墙

3.经常性更改用户密码

经常更新软件,打补丁(patch)

敏感信息收集

1.Google hack是指使用谷歌等搜索引擎对某些特定的网络主机漏洞进行搜索

Google hacking数据库: https://www.exploit-db.com/google-hacking-database/

例如:查询Access数据: filetype:mdb "standard jet" (password | username | user | pass)

2.Github信息泄露

github之邮件配置信息泄露:site:github.com smtp 、site:github.com smtp @qq.com

github之数据库信息泄露; site:github.com sa password 、 site:github.com root password、site:github.com User ID='sa' ;Password

github之svn信息泄露:site:github.com svn 、 site:github.com svn username

github综合信息泄露: site:github.com password 、 site:github.com ftp ftppassword 、 site:github.com 密码 、site:github.com 内部

真实IP地址收集

CDN就是内容分发网络,是构建在网络之上的内容分发网络,依靠部署在各地的边缘服务器,通过中心平台的负载均衡、内容分发、调度等功能模块,使用户就近获取所需内容,降低网络拥塞,提高用户访问响应速度和命中率。CDN的关键技术主要有内容存储和分发技术。

判断CDN存在

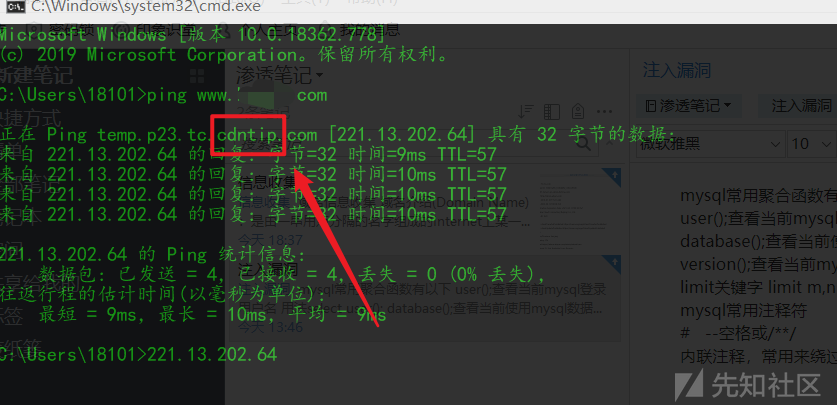

通过ping 方法

这是一个存在CDN的网站,我尝试ping方法看到它是存在CDN的。

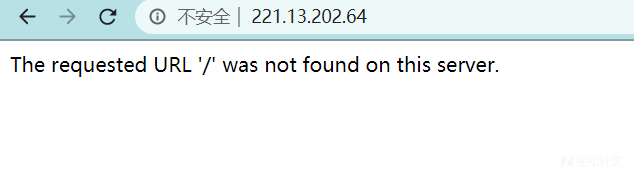

但是这个IP,是访问不了的。这里我没有将这个IP打码,就是因为这个。

通过设置代理或者利用在线ping网站来使用不同地区的Ping服务器来测试目标

http://ping.chinaz.com

绕过CDN

如果目标没有使用CDN,可以通过ping获取IP地址。或者利用在线网站 http://www.ip138.com

使用了CDN,那就绕过CDN来获取真实的IP地址

1.内部邮箱源,收集到内部邮箱服务器IP地址

2.网站phpinfo文件 phpinfo.php

3.分站IP地址,查询子域名 CDN很贵,很有可能分站就不再使用CDN。

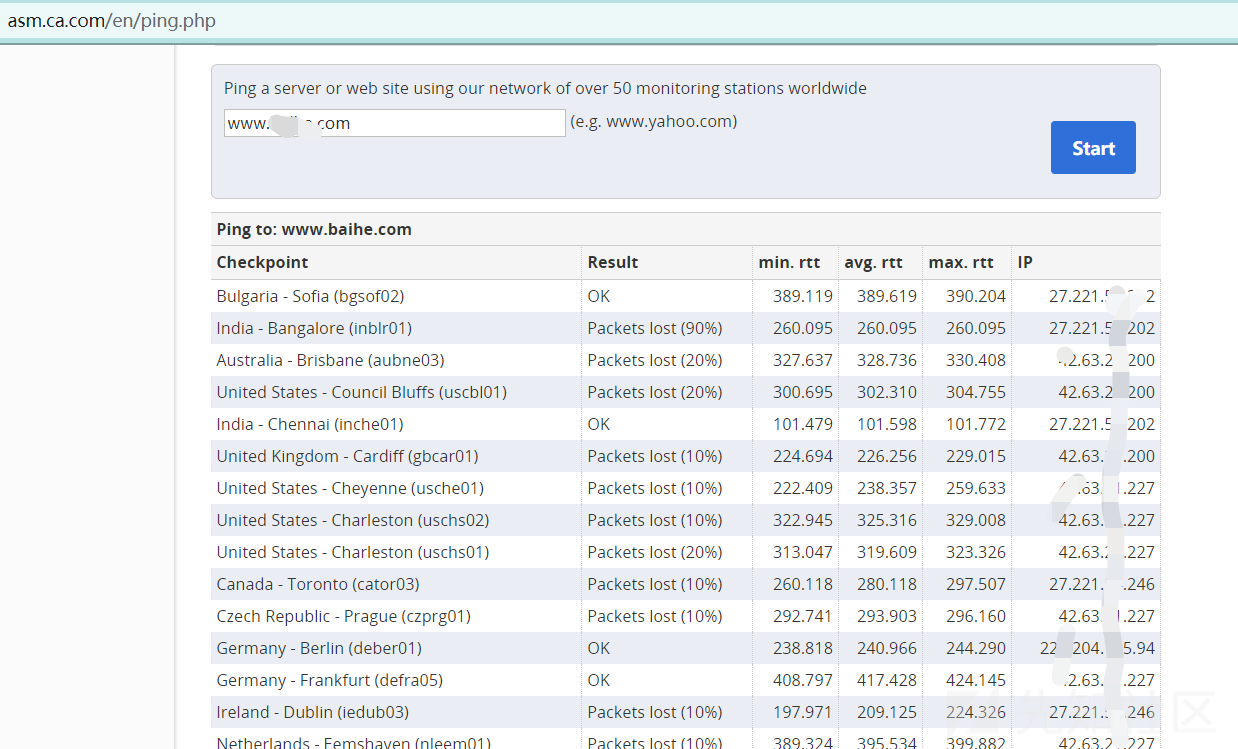

4.国外访问 https://asm.ca.com/en/ping.php

因为有些网站设置CDN可能没有把国外的访问包含进去,所以可以这么绕过.

还是刚才那个有CDN的网站,这里就看出有许多的IP,不一样。

5,查询域名解析记录 https://viewdns.info/

验证IP地址

因为通过各种方法得到的IP地址有好多,就说明有的是伪IP,无法访问,这就需要逐个验证,方法简单但是信息量比较大,目前我还没了解到什么方法快速筛选,因为只是了解这些知识基础。

利用IP地址对Web站点进行访问,如果正常表明是真实的IP地址,否则不为真。

如有侵权请联系:admin#unsafe.sh