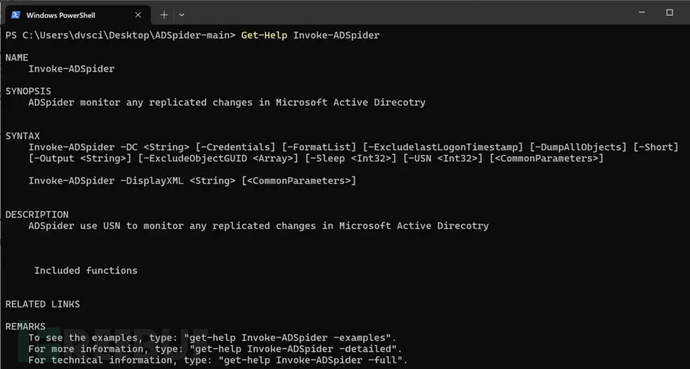

关于ADSpider

ADSpider是一款针对活动目录AD的实时安全监控工具,该工具可以帮助广大研究人员更轻松地监控和保护活动目录AD的安全。

ADSpider支持实时监控目录AD更改而无需获取所有对象,并且能够使用复制元数据和更新序列号 (USN) 来过滤对象的当前属性。

工具要求

工具安装

广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

git clone https://github.com/DrunkF0x/ADSpider.git

工具使用

运行参数

DC - 域控制器 FQDN。

Formatlist - 以列表而不是表格形式输出。

ExcludelastLogonTimestamp - 从输出中排除lastLogonTimestamp事件。

DumpAllObjects - 启动前转储所有活动目录。如果有更改,它将显示所有以前的值。

Short - 输出将只有 AttributeName、AttributeValue、LastOriginChangeTime 和 Explanation。

Output - 创建包含所有输出的 XML 文件。

ExcludeObjectGUID - 排除具有特定 GUID 的 Active Directory 对象。

Sleep - 请求 USN 号的间隔。默认情况下为30 秒。

USN - 指定启动的 USN。

DisplayXML -显示以前捕获的 XML 文件数据。

域计算机

只需从域用户在 powershell 会话中运行模块即可。为了获得更好的性能,请使用域控制器 FQDN 而不是 IP 地址。

Import-module .\ADSpider.ps1 Invoke-ADSpider -DC DC01.domain.com

非域计算机

使用 runas 与域用户启动 powershell 会话。检查域控制器是否可以访问。为了获得更好的性能,请使用域控制器 FQDN 而不是 IP 地址。

## From cmd or powershell runas /netonly /u:domain.com\MyUser powershell ## From powershell Import-module .\ADSpider.ps1 Invoke-ADSpider -DC DC01.domain.com

工具运行演示

项目地址

ADSpider:【GitHub传送门】

参考资料

https://github.com/p0dalirius/LDAPmonitor

https://learn.microsoft.com/en-us/powershell/module/activedirectory/?view=windowsserver2022-ps

https://premglitz.wordpress.com/2013/03/20/how-the-active-directory-replication-model-works/

https://learn.microsoft.com/en-us/archive/technet-wiki/51185.active-directory-replication-metadata

https://learn.microsoft.com/en-us/windows/win32/adschema/a-systemflags

https://learn.microsoft.com/en-us/windows/win32/ad/linked-attributes

# 活动目录 # 安全监控 # AD安全 # 微软AD

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

如有侵权请联系:admin#unsafe.sh