继Zoom遭受一波攻击后,Microsoft Teams也开始受到关注。CyberArk研究人员发现有攻击者利用Microsoft Teams的子域名接管漏洞,只需一张gif就可以获取用户的数据,并劫持Teams账户。在攻击中,用户只要受到恶意gif文件,需要分享,就会受到影响。这样的漏洞具有类似蠕虫的传播效果。该漏洞影响所有使用Teams桌面版和web浏览器版本的用户。

Teams

Microsoft Teams 是一款基于聊天的智能团队协作工具,可以同步进行文档共享,并为成员提供包括语音、视频会议在内的即时通讯工具。Teams的一个优势是可以融合在office 365中。

图 1: Microsoft Teams

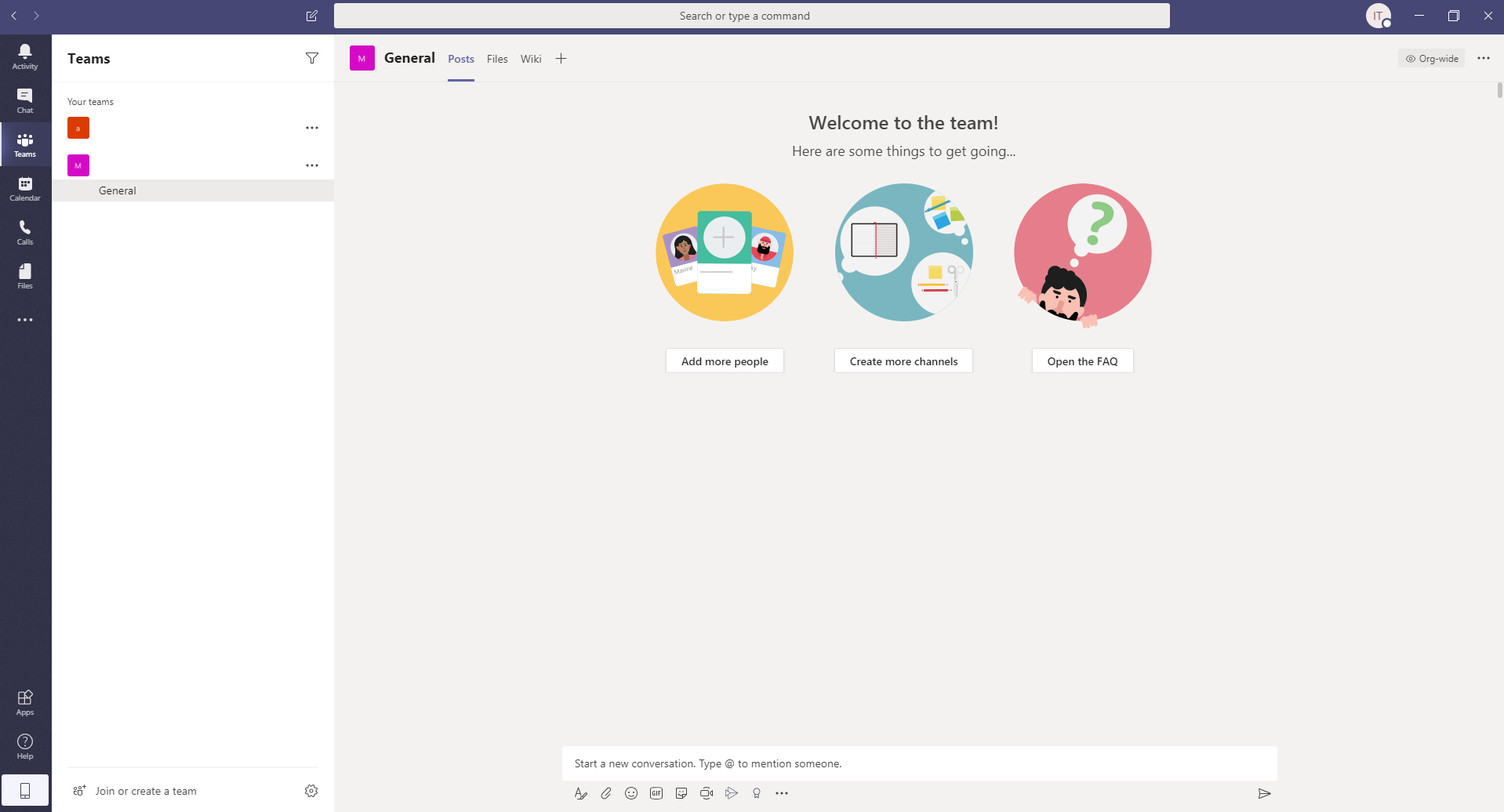

CyberArk研究人员在分析Teams时发现Teams会传递认证访问token到图像源。JWT形式的access token是由。

子域名劫持漏洞

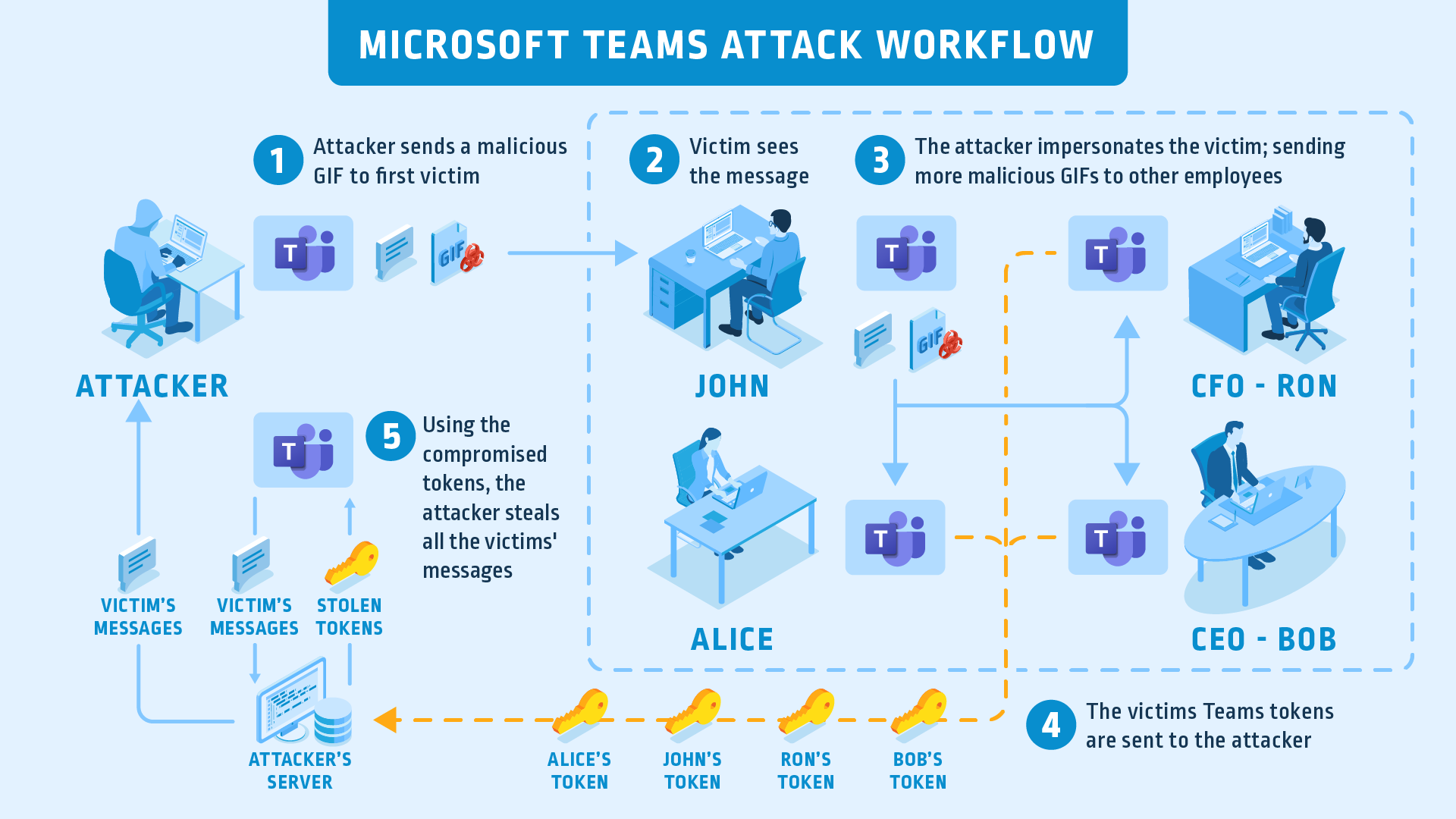

该漏洞源于Microsoft Teams处理到图像的认证方式中。每当打开Teams,客户端就会创建一个临时的token或access token。在这个过程中,微软授权和认证服务器login.microsoftonline.com会创建一个JSON Web Token (JWT),允许用户查看个人或会话中分享的图像。

图2 Teams攻击流

研究人员在分析过程中发现可以获取授权给资源服务器(api.spaces.skype.com)的cookie(也叫做authtoken),然后用来创建skype token。使其拥有发送消息、读取消息、创建群组、在组内添加或删除用户、修改组内权限的权限。

图3: “authtoken” cookie

因为authtoken cookie设置的是发送给teams.microsoft.team或其他子域名,研究人员发现了2个存在劫持攻击漏洞的子域名(aadsync-test.teams.microsoft.com 和data-dev.teams.microsoft.com)。

如果攻击者可以让用户访问劫持的子域名,受害者浏览器要发送cookie给攻击者的服务器,在接收到authtoken后,攻击者就可以创建skype token。然后,攻击者就可以窃取受害者的Team账户数据了。

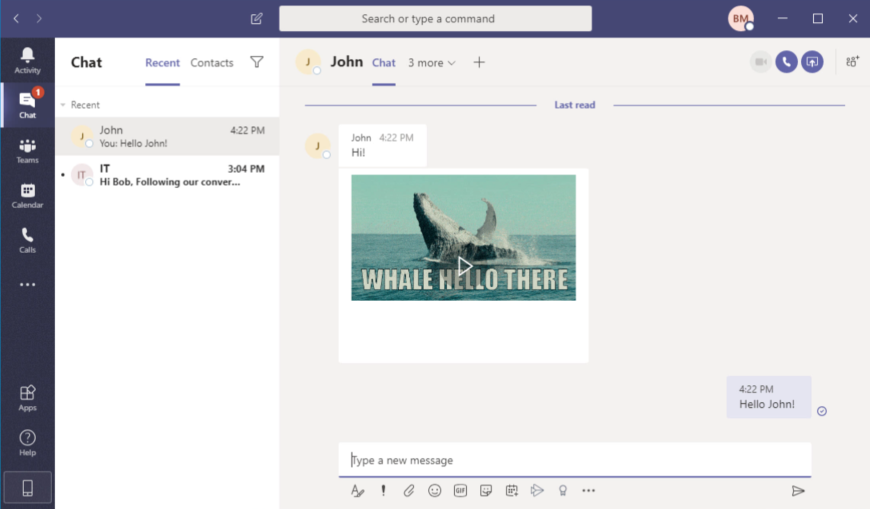

图4 恶意gif文件

有了被黑的子域名后,攻击者就可以发送恶意链接(gif文件)到受害者或群聊的所有成员来利用该漏洞。当接收者打开消息后,浏览器就会发送authtoken cookies到被黑的子域名,然后尝试加载该图像。

然后,攻击者就可以用authtoken cookie来创建一个skype token,然后访问受害者的数据。此外,受害者还不知道自己被攻击了,整个漏洞利用和攻击是悄悄执行的。

蠕虫般的漏洞

该漏洞最严重的问题就是可以自动传播,就像蠕虫病毒一样。该漏洞会让每个受影响的账户成为新的传播点。GIF可以发送到组里,使得攻击者可以更快地控制用户。

POC

研究人员还做了一个漏洞利用的PoC视频,如下所示:

https://fast.wistia.com/embed/medias/f4b25lcyzm

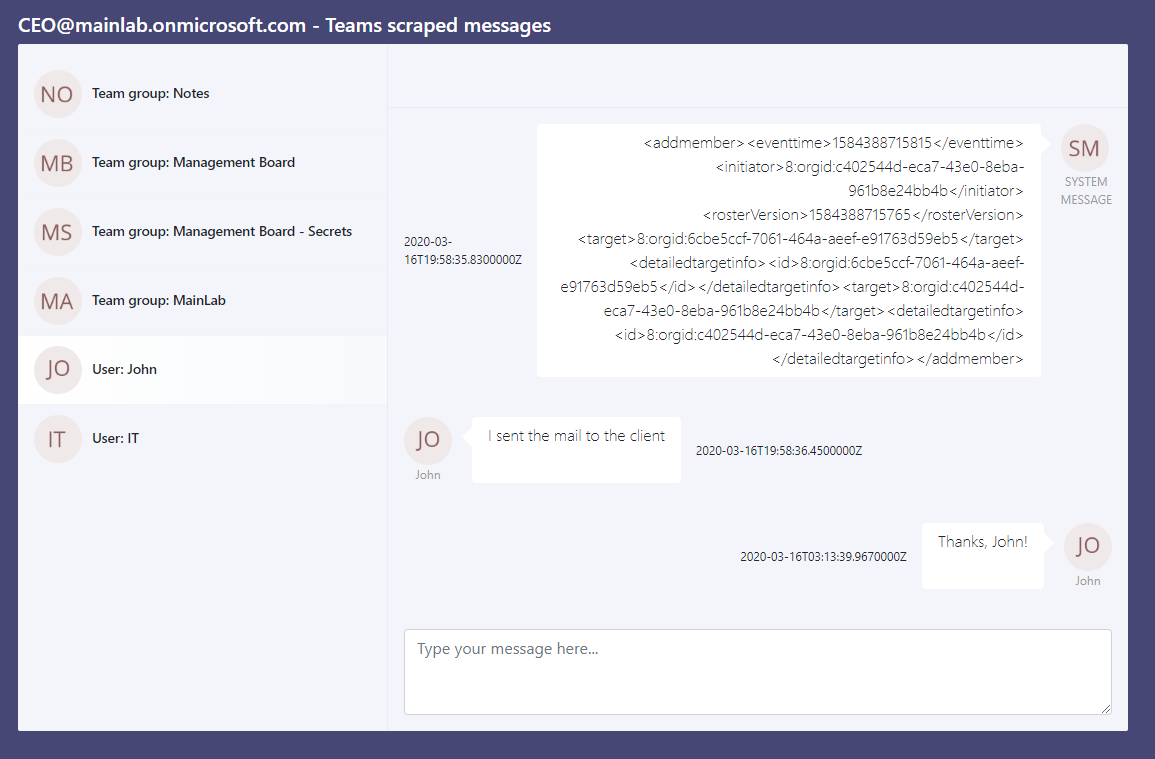

此外,研究人员还写了一个脚本来获取受害者的会话和线程,并保存为本地文件,窃取的信息如图9所示。

图 9: 窃取的信息

总结

即使攻击者不从Teams账户获取信息,也可以使用这些账户来在遍历企业网络。最后,攻击者就可以访问企业Teams账户的所有数据,收集机密消息、会议和日历信息、机密数据、口令、隐私信息、商业方案等。

更多细节参见:

本文翻译自:https://thehackernews.com/2020/04/microsoft-teams-vulnerability.html如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh