作为一家设备齐全、流程完善的大公司的漏洞运营,李明(化名)格外谨慎。他非常清楚,被漏洞打穿意味着什么。

李明也是被搞怕了。之前每天光漏扫都有大几十个漏洞,再加上官方&非官方渠道的漏洞消息,要修的漏洞轻松过百。这么多漏洞,李明一个人一周根本修不完,而且绝大部分的漏洞信息不足,要么不值得修,要么该修未及时修,要么就根本没法修。

前段时间,公司虽然接入了新的商业漏洞情报,但李明心里依旧没底,每天盼着别出事。

快!有漏洞

网络世界的另一头,并没有和李明心意相通。午休刚过,李明刚打开电脑,屏幕就弹出一条消息:M软件高危漏洞告警!

李明又惊又疑,这新上线的漏洞情报,好不容易报一个漏洞,不会和之前的漏扫告警一个尿性,也是一堆误报吧?来不及多想,李明赶紧点开消息,登录微步漏洞情报系统。

“该协议存在远程代码执行漏洞,攻击者可以通过发送特制的网络数据包,触发该漏洞......”短短几句描述,李明看得有些心慌,鼠标继续往下滑,更慌了:“无需受害者配合,利用该漏洞,无需任何权限。”

李明初步评估,此洞危险。

漏洞评估

李明打开订阅的微步漏洞详情。

“CVSS综合评估,危害等级为严重。微步VPT风险评估同样为高风险,极有可能被利用。”李明眉头一紧,“目前受影响的软件版本有5个。针对该漏洞,公开PoC有4个,微步有已验证PoC及临时缓解措施。”

李明继续滑动鼠标。根据微步提供的漏洞攻击画像来看,该漏洞已被攻击者利用了将近80万次,活跃利用的团伙IP数接近40个。

“被利用得这么频繁?”李明纳闷,一边给领导发消息:”基于目前掌握的信息,这个漏洞危害等级很高,需要内部快速自查,否则存在较大风险。”

排查修复

“有PoC?临时缓解措施有没有?”IM弹出领导回复。

“都有!”李明秒回。

“那赶紧通知业务线,推进修复。”领导回复。

一切都很顺利,李明给业务同事发信息,建议立即自查并修复漏洞。

不过业务同事,给李明泼了一盆冷水。

01验证漏洞真实存在

“漏洞修复的影响很大,也需要投入很多人力,怎么确定我们线上业务真的受这个漏洞影响?” 业务同事提出质疑。

没办法,只有实际复现。“我们可以用PoC打一次。”

李明打开微步漏洞情报,找到该漏洞微步已验证的PoC,将文件下载后发送给业务同事。

02 上线临时缓解措施

五分钟后,业务同事发来消息:

“官方补丁生效需重启应用,现在是业务访问高峰,暂时没法打补丁,得等到晚上业务访问量下降后才能升级并完成重启 ......”

李明早有心理准备。

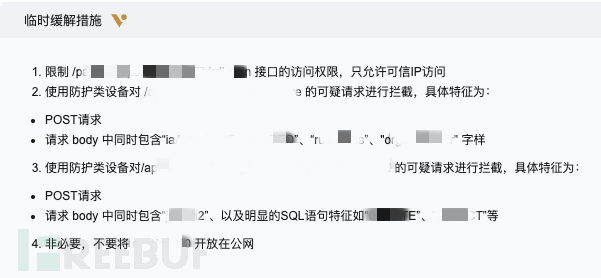

“那就先在WAF上线针对漏洞的临时防护措施,临时拦截该漏洞利用的访问路径”,李明立即将微步漏洞情报相关临时防护措施细节发送给业务同事,在确认无误后WAF上线临时防护措施。

全网修复上线

快速确定一家员工数近万企业,内部是否存在相关软件漏洞,并不容易。所幸李明所在公司一直比较注重资产管理,企业建立了基本的内外部资产台账。排查风险,只需将漏洞及已验证PoC直接与公司产品及组件名称模糊匹配,就能快速筛查存在的漏洞。

“有10个相关业务系统存在漏洞,已修复!”几个小时后,李明收到业务同事回复,长舒了一口气。“保住KPI,没被漏洞拿下!”李明窃喜。

第二天刚到工位,李明打开手机一看,微信里行业群“炸锅”了。群里一个接一个在问M软件漏洞的事情。李明随手就是一个漏洞详情链接,丢到聊天群。

此时,窗外阳光明媚。

李明打开文档工具,敲下几个字:基于VPT的漏洞情报落地。

常态化漏洞运营

微步提供预警及时性国内领先的漏洞情报数据(10%以上2024年漏洞平均早于官方漏洞库80-200天),漏洞总量及覆盖度国内领先(平均漏洞总量超过三大漏洞库及其他厂商20%以上),可第一时间为企业输出最新漏洞情报,快速发现全网最新的漏洞利用情报、PoC/EXP等信息,生成微步VPT漏洞评级。

基于微步漏洞情报能力及李明的规划推进,该公司建立起了全新的常态化漏洞运营,在漏洞运营流程、漏洞预警及时性、漏洞告警量级都有了非常明显的提升:

通过自动化处理及过滤,公司单周需响应的漏洞数量,从每天50+个降低为每周不到10个;

针对漏洞,提前预警时效性,从2周缩短到1-3天;

使用期间感知到多个高危漏洞,并第一时间启动公司内部响应;

- 基于微步自研的准确无损漏洞PoC,保证了快速漏洞修复与漏洞验证

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022