阅读: 4

8月,绿盟科技威胁情报中心(NTI)发布了多个漏洞和威胁事件通告,包含Windows远程桌面授权服务远程代码执行漏洞(CVE-2024-38074/CVE-2024-38076/CVE-2024-38077)通告、微软8月安全更新多个产品高危漏洞通告等。

绿盟科技CERT监测到微软发布8月安全更新补丁,修复了90个安全问题,涉及Windows、Microsoft Office、Visual Studio、Azure等广泛使用的产品,其中包括权限提升、远程代码执行等高危漏洞类型。

本月的威胁事件中包含,揭秘APT-C-26(Lazarus)组织利用PyPI对Windows、Linux和macOS平台的攻击行动、THALLIUM组织传播CHM恶意软件事件和Ares黑客组织针对生产制造商的攻击事件等事件

以上所有漏洞情报和威胁事件情报、攻击组织情报,以及关联的IOC,均可在绿盟威胁情报中心获取,网址:https://nti.nsfocus.com/

一、 漏洞态势

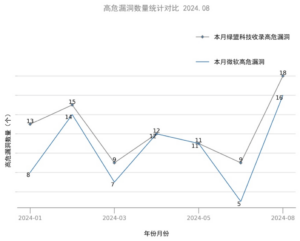

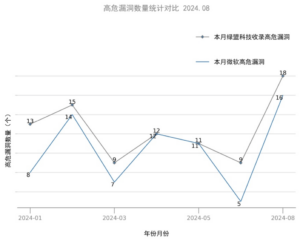

2024年08月绿盟科技安全漏洞库共收录192个漏洞, 其中高危漏洞18个,微软高危漏洞16个。

* 数据来源:绿盟科技威胁情报中心,本表数据截止到2024.09.10

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等;

二、 威胁事件

- 创纪录!Dark Angels勒索软件组织收到7500万美元赎金

【标签】Dark Angels

【时间】2024-08-01

【简介】

根据Zscaler ThreatLabz的报告,一家财富50强公司向Dark Angels勒索软件组织支付了7500万美元赎金,创下纪录。加密情报公司Chainalysis在X上发布了推文,进一步证实了这笔破纪录的付款。此前已知的最高勒索赎金是保险巨头CNA在遭受Evil Corp勒索软件攻击后支付的4000万美元。虽然Zscaler没有透露哪家公司支付了7500万美元的赎金,但他们提到该公司位列财富50强,并且攻击发生在2024年初。

【参考链接】

https://hackernews.cc/archives/54220

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 俄APT组织利用虚假汽车销售广告传播HeadLace后门

【标签】HeadLace

【时间】2024-08-06

【简介】

近日,Palo Alto Networks的研究人员发现,一个被称为Fighting Ursa(也被称作APT28、Fancy Bear或Sofacy)的与俄罗斯有关联的威胁行为者,通过发布虚假的汽车销售广告来传播HeadLace后门恶意软件,主要针对外交官。这场活动始于2024年3月,攻击者采用了多年来对外交官有效的网络钓鱼策略,利用能够吸引目标的敏感主题发起攻击,并依赖于公共和免费的服务来托管攻击的各个阶段。

【参考链接】

Russia-linked APT used a car for sale as a phishing lure to target diplomats with HeadLace malware

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 揭秘APT-C-26(Lazarus)组织利用PyPI对Windows、Linux和macOS平台的攻击行动

【标签】APT-C-26

【时间】2024-08-15

【简介】

2024年7月5日,研究人员披露了APT-C-26(Lazarus)组织利用PyPI仓库对Windows、Linux和MacOS平台的攻击行动。该组织通过恶意Python包进行加密载荷攻击,研究人员捕获并分析了这些样本,揭示了其攻击流程和组件。

【参考链接】

https://mp.weixin.qq.com/s/g2jQ9yeT68SGZb1APY7xtA

【防护措施】

绿盟威胁情报中心关于该事件提取7条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- THALLIUM组织传播CHM恶意软件事件

【标签】THALLIUM

【时间】2024-08-15

【简介】

2023年5月AhnLab发现组织THALLIUM开始使用CHM(编译的HTML)文件进行恶意软件分发,这与他们通常基于文档文件的方法不同。此外,该组织并没有仅仅关注与朝鲜相关的话题,而是扩大了话题范围,以增加攻击面。该组织使用的CHM恶意软件在执行时显示为正常的帮助窗口,但通过隐藏脚本执行恶意活动。帮助窗口根据目标领域伪装成各种文件,例如税务调查申报表、金融交易数据、加密货币交易数据、合同等。伪装的文件旨在欺骗用户并使他们难以识别恶意行为。CHM恶意软件的运行过程涉及通过快捷方式对象执行恶意命令。这些命令会下载额外的脚本来窃取用户信息并下载更多恶意软件。这些脚本创建了一系列操作,包括注册恶意文件、下载和解压缩CAB文件以及泄露用户信息。该组织对CHM文件的使用及其攻击主题的多样性凸显了用户需要谨慎、验证电子邮件发件人并避免打开来自未知来源的文件。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- hailBot,kiraiBot,catDDoS–多个新型Mirai僵尸网络变种来势汹汹

【标签】Mirai

【时间】2024-08-15

【简介】

2023年九月份,绿盟科技伏影实验室全球威胁狩猎系统监测到多个基于Mirai开发而来的新型僵尸网络变种家族来势汹汹,其中以hailBot, kiraiBot以及CatDDoS最为活跃,正在加速传播,大范围布局,已构成不小的威胁。CatDDoS家族在Mirai源码的基础上引入了ChaCha20算法,对一些关键信息加密存储。

【防护措施】

绿盟威胁情报中心关于该事件提取7条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 黑客以税务稽查名义的进行微信蠕虫钓鱼

【标签】ValleyRAT

【时间】2024-08-15

【简介】

2024年1月19日,绿盟科技CERT陆续接到多个中国国内行业客户反馈遭受微信钓鱼攻击,具体表现为中招主机通过微信群自动群发传播税务相关主题的钓鱼链接。经分析排查,确认原因为受害者办公主机安装的微信PC客户端被远控木马劫持所致。通过对钓鱼链接进行分析,发现目前点击用户数已逾千人,对远控木马及攻击者进行分析跟踪,发现攻击者使用了自主开发且具备多种对抗技术的ValleyRAT木马程序,同时为了躲避安全软件查杀,黑产团伙还频繁更新木马文件并更换C2地址。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Ares黑客组织针对生产制造商的攻击事件

【标签】Ares

【时间】2024-08-15

【简介】

2023-11-15在新接入不久的江苏天工工具新材料股份有限公司的MDR日常运营中发现了可以文件下载行为(Wget),经过样本分析确认为恶意软件。上机排查发现多个样本,确认为Ares黑客组织植入的僵尸程序,可用于远程控制、DDOS攻击。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- DodgeBox: A deep dive into the updated arsenal of APT41 | Part 1

【标签】APT41

【时间】2024-08-15

【简介】

2024年4月,监测发现APT41组织使用一个名为DodgeBox的未知加载器,并对其进行深入研究,突出其独特的特征和与StealthVector的相似之处。

【参考链接】

https://www.zscaler.com/blogs/security-research/dodgebox-deep-dive-updated-arsenal-apt41-part-1

【防护措施】

绿盟威胁情报中心关于该事件提取1条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Rhysida勒索软件团伙在暗网上以190万美元拍卖哥伦布政府的被盗数据

【标签】Rhysida

【时间】2024-08-05

【简介】

Rhysida窃取了超过6.5TB的数据库、员工的内部登录名和密码,以及“包含该市紧急服务应用程序的服务器的全部数据”和“来自城市摄像机的访问数据”数周以来,外界一直猜测,美国的俄亥俄州哥伦布市遭受了网络攻击(自7月18日起,哥伦布市网站的各个平台一直瘫痪,一些政府电子邮件地址也无法使用),最终,哥伦布市和市长Ginther正式确认,又国外网络威胁行为者试图破坏整个城市的IT基础设施,以部署勒索软件,然后进一步向该市索要赎金。

【参考链接】

https://www.anwangxia.com/3556.html

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 以中东和南亚政府和外交实体为目标的APT组织Goldenjackal活动

【标签】Goldenjackal

【时间】2024-08-15

【简介】

GoldenJackal组织至少自2019年以来一直活跃,主要针对中东和南亚的组织。GoldenJackal具有复杂而隐蔽的作案手法,与合法软件混合并使用各种规避技术来避免检测。他们利用流行应用程序中的漏洞并利用社会工程技术进行初始访问。该小组展示了高级功能,包括自定义恶意软件开发和从受感染系统收集敏感信息的能力。GoldenJackal的主要目标似乎是网络间谍活动,重点关注目标地区的政治、外交和经济利益。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- APT团伙Goldenjackal针对中东和南亚政府及外交实体的攻击时间

【标签】Goldenjackal

【时间】2024-08-15

【简介】

2023年6月卡巴斯基研究人员对GoldenJackal 高级持续威胁 (APT) 组织的活动和策略进行了分析。该组织至少自2019年以来一直活跃,主要针对中东和南亚的组织。GoldenJackal拥有复杂而隐蔽的作案手法,与合法软件混合并使用各种规避技术来避免检测。他们利用流行应用程序中的漏洞并利用社会工程技术进行初始访问。该小组展示了先进的功能,包括定制恶意软件开发以及从受感染系统收集敏感信息的能力。GoldenJackal的主要目标似乎是网络间谍活动,重点关注目标地区的政治、外交和经济利益。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 警惕新型安卓恶意软件,掏空银行账户后设备数据也将不保

【标签】BingoMod

【时间】2024-08-01

【简介】

一种被研究人员称为”BingoMod”的新型安卓恶意软件,在成功利用设备上的欺诈技术从受害者的银行账户中窃取资金后,可以清除设备数据。BingoMod通过短信推广,通常伪装成一个合法的移动安全工具,每次交易最多可窃取15000欧元。根据研究人员的分析,BingoMod目前正在积极开发中,其开发者专注于添加代码混淆和各种逃避机制,以降低被检测率。

【参考链接】

https://www.freebuf.com/news/407491.html

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 针对南亚的恶意软件BackConfig

【标签】BackConfig

【时间】2024-08-15

【简介】

2020年,Hangover组织(又名Neon,Viceroy Tiger,MONSOON)使用BackConfig恶意软件,通过鱼叉式网络钓鱼攻击南亚的政府和军事组织。BackConfig木马具有灵活的插件体系结构,利用组件完成各种功能,包括收集系统和键盘记录信息、上传和执行代码。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Scattered Spider攻击技术及工具研究

【标签】BlackCat

【时间】2024-08-15

【简介】

Scattered Spider除了常见的邮件钓鱼,还通过电话、短信、Telegram进行钓鱼攻击,使用BlackCat勒索软件进行双重勒索攻击。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 勒索团伙Bl00Dy Ransomware Gang使用泄露的LockBit 3.0勒索软件构建器从事网络攻击活动

【标签】LockBit 3.0

【时间】2024-08-15

【简介】

名为“Bl00Dy Ransomware Gang”的勒索团伙利用泄露的LockBit 3.0勒索软件构建器构建相对较新的勒索软件组织对乌克兰实体进行了攻击。此前LockBit 3.0勒索软件构建器在Twitter上被泄露,原因是在LockBit操作者与其开发者发生争执。该构建器允许任何人构建功能齐全的加密器和解密器,威胁行为者可以使用该加密器和解密器进行攻击。

【防护措施】

绿盟威胁情报中心关于该事件提取7条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。