1.1 前言

写这个工具的前提是,工作中接触到骗子居多会使用qq来进行诈骗,因为qq小号购买的成本性问题,所以骗子在这方面的使用很是猖獗。

目前网上也有类似的很多这种工具,但是我还是自己去写出这个工具,为了不只是获取ip,而是为了更好的为了简化和做好自己的工作,目前通过ip落到人必须要3要素,ip,端口,时间。就是明确在什么时间,哪个ip的端口对你进行了连接。这样你获取到的信息才可以支撑公安办案的基本需求。

1.2 程序思路

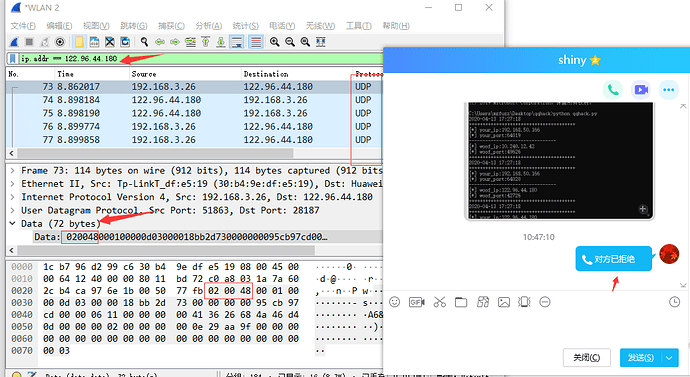

我们需要获取ip,端口,时间,我们可以用wireshark进行抓包,然后用qq打电话,通过查询ip关键字,查看通信包的相关特征,然后通过python的scapy包检测自己流量的这种特征,符合即是与你通电话的对象ip

过程截图:

这里总结下:

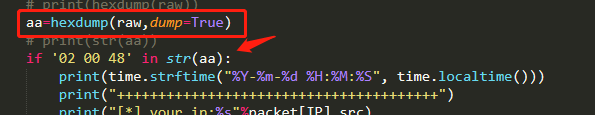

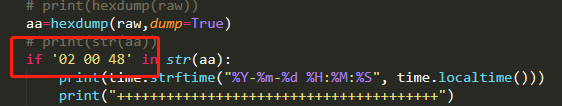

从python语言的特点,达到目的的步骤往往只有那一种,和perl有很大的差别,但是我们程序员的思路是真的不一样的,比如我在通过检查包中相关信息时,我的方法不是检测data包,反而去把包进行编码然后匹配关键字。

1.3 程序编写

Github地址:

#coding=utf-8

from scapy.all import *

import time

def packet_callback(packet):

try:

raw=packet[Raw]

# print(hexdump(raw))

aa=hexdump(raw,dump=True)

# print(str(aa))

if '02 00 48' in str(aa):

print(time.strftime("%Y-%m-%d %H:%M:%S", time.localtime()))

print("+++++++++++++++++++++++++++++++++++++++")

print("[*] your_ip:%s"%packet[IP].src)

print("[*] your_port:%s"%packet[UDP].sport)

print("--------------------------------")

print("[*] woof_ip:%s"%packet[IP].dst)

print("[*] woof_port:%s"%packet[UDP].dport)

print("+++++++++++++++++++++++++++++++++++++++")

# print(packet.show())

# return

except Exception as e :

pass

# print(e)

# print(packet.show())

# #开启嗅探

sniff(prn=packet_callback,store=0)

1.4 扩展思路

这算是一个小框架,可以扩展到微信获取会话ip,tg获取会话ip,只不过后2者需要会话好友接通才可以,每次只需要修改判断特定字符即可

2.1 前言

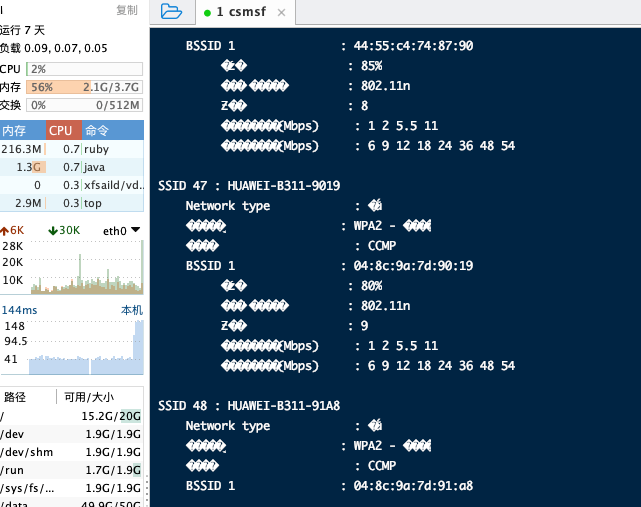

从事安全工作的朋友,可能经常控敌方电脑,再每次控了对方电脑,对方不是物联网卡就是很难从ip上精准定位,我每次都要使用的一个cmd命令:

netsh wlan show networks mode=bssid

2.2 实际操作截图

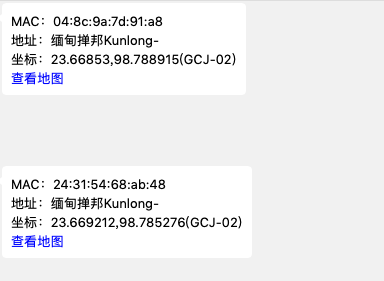

下面2个图是我控到国内的物联网卡设备后获取的bssid

通过查询发现,设备机器是在缅甸,也比较符合自己的判断,所以放弃而不是上面继续投入精力。

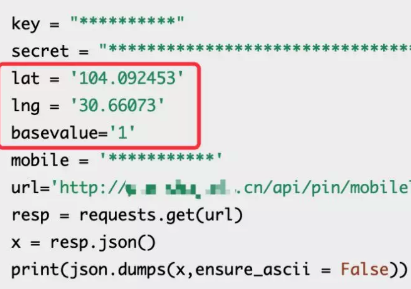

2.3 手机号获取经纬度

这个就比较敏感了,但是目前只要你想获取,还是可以做到的,技术上无关。简单分享一个思路,国内物流行业,尤其是重大科技产品或者银行车都是会有车辆位置监控的,并不是都是gps产品定位,反而手机号经纬度定位是比较广的,只要你找到合适的厂家,就可以购买查询,基本上2元一次应该。目前网上不会公开出售,但是需要你耐心去挖掘。为了不影响他人利益,这里只提供一个思路,感谢理解!