XSS LABS 靶场是一个专注于跨站脚本攻击(Cross-Site Scripting,XSS)教育和训练的平台。平台中有一系列精心设计的关于 XSS 漏洞的实验环境,旨在通过一些列具有挑战性的靶场任务帮助安全爱好者、开发人员和安全研究员深入理解 XSS 攻击的工作原理、类型、危害以及防御策略。

XSS LABS 靶场的主要特点和功能包括:

靶场场景:XSS LABS 提供了多种不同的靶场场景,每个场景都涵盖了不同类型的 XSS 漏洞,包括反射型和 DOM 型 XSS。通过这些场景,用户可以模拟和实践真实环境中可能出现的 XSS 攻击场景。

实战模拟:XSS LABS 允许用户模拟和执行 XSS 攻击,通过向靶场提交恶意的 XSS 代码,触发漏洞并获取相关信息。用户可以尝试不同的攻击载荷和技术,学习如何在不同场景下构造有效的 XSS 攻击。

总的来说,XSS LABS 非常适合刚刚了解过 XSS 原理,但缺乏实战经验的网安小白练练手(通向罗马的路千千万,我也希望你能走出自己的路)。

0x02:XSS LABS 靶场安装

0x0201:Windows 系统安装 XSS LABS 靶场

附件资源

靶场运行环境

PhpStudy - CSDN 配套资源:phpstudy_x64_8.1.1.3.zip

PhpStudy - 官网地址:https://www.xp.cn/php-study

靶场资源包(笔者修复了 Level 14 关卡,并对靶场外链资源进行了部分优化)

XSS LABS 源码包 - CSDN 配套资源:xss-labs.zip

XSS LABS 源码包 - 官网地址:do0dl3/xss-labs: xss 跨站漏洞平台 (github.com)

1. 靶场运行环境搭建 - PhpStudy

将适合 Windows 版本的 PhpStudy 安装包下载至本地,并且完成解压:

双击进入解压后的文件夹中,可以看到下面的内容:

双击 PhpStudy 安装包,即可进入安装页面,在这里,我们需要设置 PhpStudy 的安装目录,并且确保目录中不存在中文或空格(这里笔者选择安装在 C:\phpstudy_pro目录下,因为是虚拟机中,如果是实体机的化,笔者建议安装在 C 盘以外的其他盘符中):

配置完成后,点击 “立即安装” 即可,然后就是耐心等待安装程序完成安装:

安装完成后,桌面会出现一个 phpstudy_pro的程序快捷键,双击快捷键即可启动程序,启动完成后界面如下,至此 PhpStudy 已安装完毕:

2. 靶场运行环境配置 - PHP 版本配置

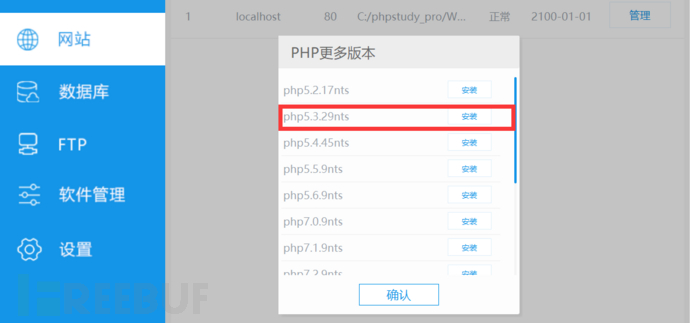

笔者在本地运行靶场使用的 PHP 版本是 php 5.3.29nts,不同版本的 PHP 可能内部对同一个函数的处理流程是不一样的,可能会出现你在低版本中可使用的 Payload 到高版本中就无法使用的情况,这里为了避免这一情况,笔者建议将 PHP 版本定为和笔者一致的低版本(php 5.3.29nts)。

在 PhpStudy 中安装其他版本的 PHP 也十分简单,流程如下:

在这里,你就可以安装你想要的不同版本的 PHP,点击后面的 “安装” 按钮即可:

等待安装完成后,还是这个页面,确保 localhost使用的 PHP 版本是 5.3.29nts(打勾的那个就是当前启用的 PHP 版本)即可:

3. XSS LABS 靶场源码导入并访问

完成上面的 PhpStudy 基础配置后,就可以将 XSS LABS 靶场源码导入到站点中了。

将 XSS LABS 靶场源码下载至本地并完成解压:

下面我们要将解压后的靶场文件,放到站点根目录下。PhpStudy 中定位站点根目录的方法如下:

打开站点更目录后,直接将 XSS LABS 靶场源码拖进去即可:

靶场源码导入成功后,接下来我们要访问靶场地址,但是在访问靶场之前,我们还需要开启 PhpStudy 的 Apache 服务(用来处理客户端的 HTTP 请求的一个服务),只有该服务开启后,我们才能够访问本地的站点:

接下来,我们访问 XSS LABS 靶场首页。我们刚刚把 XSS LABS 的源码是放在了 localhost站点的 xss-labs目录下,所以我们访问该靶场的地址为:

http://localhost/xss-labs

至此,我们已经成功在 Windows 系统中配置好了 XSS LABS 靶场。

0x0202:Linux 系统安装 XSS LABS 靶场

附件资源

靶场运行环境

PhpStudy - 官网地址:https://www.xp.cn/php-study

靶场资源包(笔者修复了 Level 14 关卡,并对靶场外链资源进行了部分优化)

XSS LABS 源码包 - CSDN 配套资源:xss-labs.zip

XSS LABS 源码包 - 官网地址:do0dl3/xss-labs: xss 跨站漏洞平台 (github.com)

1. 靶场运行环境搭建 - PhpStudy

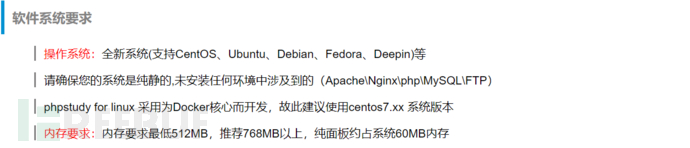

在 Linux 操作系统中安装 PhpStudy,首先需要确定你当前使用的系统是否满足目标软件系统的最低运行要求,以及确定你当前的操作系统型号,是否在其支持的类型之列。比如,本次演示使用的 Kali Linux,属于 Debian 系列,就在其支持之列:

然后根据自己的操作系统型号,复制对应的安装脚本到命令行执行即可:

Centos 安装脚本:

yum install -y wget && wget -O install.sh https://notdocker.xp.cn/install.sh && sh install.sh

Ubuntu 安装脚本:

wget -O install.sh https://notdocker.xp.cn/install.sh && sudo bash install.sh

Deepin 安装脚本:

wget -O install.sh https://notdocker.xp.cn/install.sh && sudo bash install.sh

Debian 安装脚本:

wget -O install.sh https://notdocker.xp.cn/install.sh && sudo bash install.sh

安装完成后,会弹出小皮面板的访问地址以及初始的账号密码(如果是在云上配置的,请按照要求去安全组开放对应的端口,不然会出现无法访问的情况):

我们可以输入下面的命令来查看小皮面板的使用说明:

小皮面板的系统初始密码太难记了,这里我修改为 kali比较好记(本地环境,线上误用,这个步骤是可选的):

接下来,我们启动小皮面板,并且查看小皮面板的登录地址。输入下面的命令即可:

phpstudy -start && phpstudy -visiturl

我们是内网的环境,所以访问内网入口即可(每个人访问的地址都是不一样的哦):

输入小皮面板的用户名和密码完成登录,这里笔者的账号密码是 admin : kali,密码是我后面配置的:

第一次进入小皮面板,它会提示你安装网站运行的基础套件,这里选择推荐的即可,后面还可以自由搭配 (这里必须要安装哦,不然后面网站是没办法运行的)。

至此,我们已经成功完成了在 Linux 操作系统中安装小皮面板的全流程。

2. 靶场运行环境配置 - PHP 版本配置

笔者在本地运行靶场使用的 PHP 版本是 php 5.3.29nts,不同版本的 PHP 可能内部对同一个函数的处理流程是不一样的,可能会出现你在低版本中可使用的 Payload 到高版本中就无法使用的情况,这里为了避免这一情况,笔者建议将 PHP 版本定为和笔者一致的低版本(php 5.3.29nts)。

首先,我们需要下载一个适合的 PHP 版本,下载流程如下:

下载完毕后,我们到 “网站” 菜单中修改站点使用的 PHP 版本:

修改完毕后的页面如下图所示:

3. XSS LABS 靶场源码导入并访问

完成上面小皮面板的基础配置后,就可以将 XSS LABS 靶场源码导入到站点中了。

首先我们要准备靶场的源码包,从附件资源中直接下载即可:

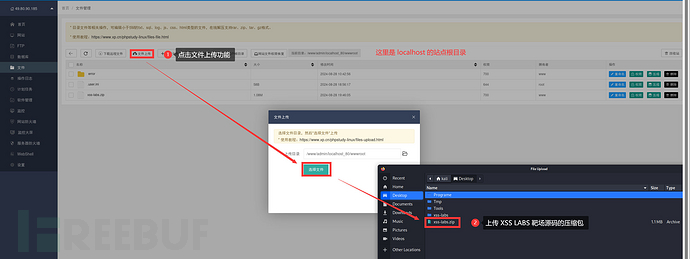

然后我们需要定位网站的根目录,并把靶场压缩包上传至站点根目录下,定位流程如下:

打开站点根目录后,点击 ”文件上传“,将 XSS LABS 的压缩包进行上传:

上传完毕后,我们需要解压 xss-labs.zip文件,直接在小皮面板中操作即可(这里最好创建一个 xss-labs文件夹来存放解压缩后的文件):

解压后的样式如下所示,至此我们已经成功导入了靶场源码了:

靶场源码导入成功后,接下来我们要访问靶场地址,但是在访问靶场之前,我们要确定站点是否正在运行,如果未运行还需要手动开启:

接下来,我们访问 XSS LABS 靶场首页。我们刚刚把 XSS LABS 的源码是放在了 localhost站点的 xss-labs目录下,所以我们访问该靶场的地址为:

http://localhost/xss-labs

另外,如果是局域网中,我们还可以通过 IP 的方式用其他的机器来访问这个靶场:

至此,我们已经成功完成了在 Linux 操作系统中安装 XSS LABS 靶场的操作。

如有侵权请联系:admin#unsafe.sh