导语:Mimecast威胁中心的研究人员发现,使用Microsoft Excel电子表格的VelvetSweatshop默认密码的LimeRAT恶意软件传播有所增加。

Mimecast威胁中心的研究人员发现,使用Microsoft Excel电子表格的VelvetSweatshop默认密码的LimeRAT恶意软件传播有所增加。这项新研究表明,将Excel文件设置为只读(而不是锁定)即可以在不需要外部创建的密码打开文件的情况下对其进行加密,从而更容易欺骗受害者安装恶意软件。

VelvetSweatshop如何为恶意软件传播铺平道路

Microsoft Office文件是电子邮件传播的恶意软件中最流行的一些文件格式,目前可以打开和运行这些文件的Microsoft Office应用程序得到了广泛的部署,这些文件很容易被更改,从而避免基于文件签名的简单检测,这些应用程序都是宏观启用的,可以简化自定义代码的运行,并通过电子邮件定期传播。不过这都依赖一个前提,就是用户会对通过电子邮件收到发票或财务电子表格附件习以为常,换句话说就是,经常接收此类附件,从而产生安全意识的松懈。

然而,易用性和广泛部署也有其缺点。这种受欢迎的程度意味着,利用Excel文件已经成为网络罪犯的标准攻击武器库的一部分已经有很长一段时间了,而接收受密码保护的Excel文件也是一种标准的业务惯例,因为它提供了有趣或敏感的内容。

Excel文件的设计易于在发送电子邮件之前进行加密,从而帮助攻击者逃避了常见恶意软件检测系统的检测。使用密码锁定Excel文件时,用户将使用密码作为加密/解密密钥来加密整个文件。要打开文件,目标受害者需要相同的密码。当受害者在社交工程邮件中收到加密的附件时,受害者被鼓励使用钓鱼邮件中包含的密码来打开附件文件。就这样,攻击者被攻击了。

但是,如果攻击者可以传递一个恶意的、加密的Excel文件,而不需要目标受害者做任何事情,而只是打开附加的文件,那该怎么办呢?跳过需要鼓励他们插入密码的部分——通过所有网络防御。只需双击文件就可以实现此目的。

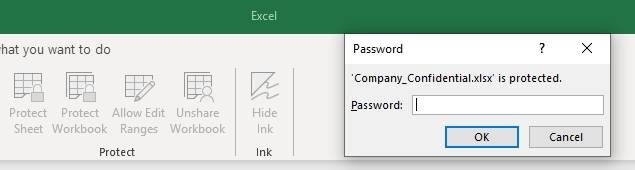

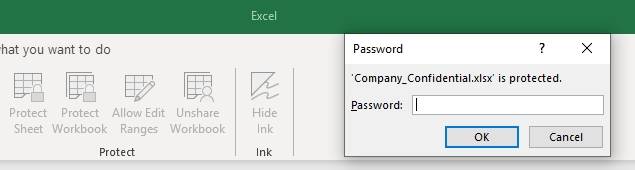

要解密给定的加密Excel文件,Excel首先尝试使用嵌入的默认密码“VelvetSweatshop”来解密和打开文件,并运行任何内置宏或其他潜在的恶意代码,同时保持文件只读。如果它不能使用“VelvestSweatshop”密码解密文件,Excel将请求用户输入密码,如下图所示。对于攻击者来说,Excel的只读模式的优点是它不需要用户输入,而且Microsoft Office系统除了指出文件是只读的外,不会生成任何警告对话框。使用这种只读技术,攻击者可以获得文件加密带来的混淆好处,而不需要从用户那里获得任何东西,从而消除了攻击者想要利用的目标所需要的一个步骤。

如上图所示,攻击者需要密码才能访问一个锁定的Excel文件。

LimeRAT恶意软件已经在野外被利用

最近,Mimecast威胁情报的研究人员发现了一个利用Excel VelvetSweatshop加密技术发送LimeRAT的活动,这是一个恶意的远程访问木马。在这次特定的攻击中,网络罪犯还混合使用了其他技术,试图通过加密电子表格的内容来欺骗反恶意软件系统,从而隐藏漏洞和有效载荷。

一旦LimeRAT登陆,攻击者就可以轻松掌握许多攻击功能,包括提供勒索软件、加密程序,键盘记录程序或创建木马客户端。

当然,考虑到这种基于Excel的恶意软件传播技术固有的一般功能,任何类型的恶意软件都可以很好地进行传播,因此Mimecast的研究人员希望在未来将其用于更多的恶意网络钓鱼活动中。

如何保护组织免受有效载荷恶意软件的攻击

鉴于Microsoft Excel电子表格的普及和易用性,LimeRAT恶意软件的VelvetSweatshop技术可能被证明特别危险。所以请遵循以下步骤来缓解攻击风险:

1.仔细检查所有收到的邮件,特别是那些带有文件附件的邮件。虽然这种攻击技术减少了用户参与的需要,但并没有完全排出用户的需要,因为受害者仍然需要打开文件。

2.使用电子邮件安全系统与先进的恶意软件保护功能,旨在包括静态文件分析和沙箱,以在传播之前过滤掉这些恶意电子邮件。

3.随时监控你的网络流量,以追踪可能的命令和控制服务的出站连接。

4.不断更新你的终端安全系统,以增加检测恶意软件在主机上加载或运行的可能性。

本文翻译自:https://www.mimecast.com/blog/2020/03/velvetsweatshop-microsoft-excel-spreadsheet-encryption-rises-again-to-deliver-limerat-malware/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh