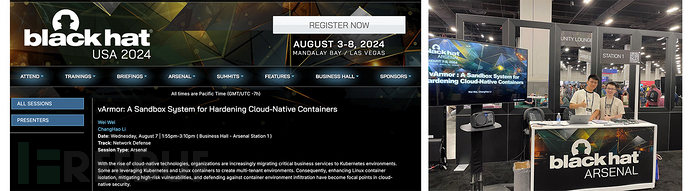

近日,被称为国际顶级的信息安全会议 BlackHat USA 2024 在美国拉斯维加斯召开。来自字节跳动云安全团队的开源系统 vArmor 入选 Blackhat Arsenal,并在会议现场进行了名为《BlackHat USA 24 Arsenal - vArmor A Sandbox System for Hardening Cloud-Native Containers》议题分享。

众所周知,作为安全行业的全球顶级峰会,BlackHat 对于来自全球各地提交的安全技术议题和 Arsenal 军械库展示的筛选评估一向苛刻。其中,BlackHat Arsenal 军械库展示是发源自 BlackHat 的一大特色,该展示邀请演讲者向听众现场演示其前沿研究和攻防工具,并与其进行面对面交流,从而丰富安全社区的安全工具集。

针对 Linux 容器隔离性弱、漏洞修复前缺乏缓解措施、已有加固手段门槛高、加固能力缺少云原生视角等问题和痛点,字节跳动云安全团队自研并开源了云原生容器沙箱——vArmor。它借助 Linux 内核的 LSM(AppArmor & BPF)和 Seccomp 技术对容器进行沙箱加固,从而增强容器隔离性、减少内核攻击面、增加容器逃逸和横向移动的难度与成本。

vArmor 遵循 Kubernetes Operator 设计模式, 使用户可以通过声明式 API 来操作沙箱系统对工作负载进行加固。从而以更贴近业务的视角,实现对容器化微服务的沙箱加固。。(扩展阅读:正式开源!字节安全团队自研云原生容器沙箱 vArmor)

随着云原生技术的广泛应用,企业对容器化微服务的加固需求将持续增长。vArmor 的设计初衷和目标是最大程度缩小“安全防护”与“研发运维”之间的鸿沟,为云原生环境的 Linux 容器加固提供低门槛、高易用、轻量级的解决方案。

开源以来,vArmor 在功能、稳定性、安全性等方面均有较大提升,例如:

- ·引入了全局策略 VarmorClusterPolicy API,可对所有命名空间中的工作负载应用安全策略。

- ·为 BPF enforcer 增加了新的策略原语、新增了 Seccomp enforcer 支持,并增加更多内置规则;目前 vArmor 支持单独或组合使用多个 enforcer(AppArmor/BPF/Seccomp),使得可以借助不同 enforcer 的优势,对容器的文件访问、进程执行、网络外联、系统调用等进行细粒度强制访问控制。

- ·为 AppArmor & Seccomp enforcer 增加了行为建模支持,可以对多副本应用的行为(capability、文件访问、进程运行、系统调用等)进行建模。可将建模结果用于辅助策略制定、深度防御、权限最小化等用途。

- ·引入了 Policy Advisor,可基于目标应用的上下文信息、行为模型来选择内置规则,并生成策略模版。进一步降低了定制加固策略的门槛。

更多新特性和变化请见项目release记录。

vArmor 从开源社区收集了许多反馈,借助社区的力量,进一步提升了系统的稳定性和兼容性。接下来,vArmor项目将继续按照路线图迭代演进,在功能、易用性、稳定性、可观测性、兼容性等方面不断完善。欢迎大家参与社区建设和反馈。

项目地址:https://github.com/bytedance/vArmor

社区讨论:欢迎通过飞书加入开源交流群,进行后续交流与反馈。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022