在这个星期二的上午,我旁边的一位表哥正在对都是登陆页面的资产表进行疯狂的测试,脸上的表情越来越焦灼,越来越痛苦,这时急促的电话铃声响了起来,表哥接到电话后,眉头一紧,嘴中连连冒出虎狼之词,我微笑的看着他,知道出事了,离奇的是好像是被“0day”给干了一顿鼻青脸肿,对面渐渐有了哭腔,看来是找了很久都没有发现突破口,我又大笑了笑接过了电话,原来是客户的财务服务器被勒索病毒给搞了,屏幕上大大的骷髅头十分恐怖,如下图所示很简单的一个网络架构,而且对外只开了3389端口(当然这只是管理员的说辞)。

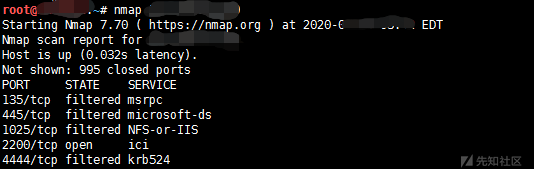

实际上扫了一下,emmmmm(但愿是防火墙的规则导致吧)

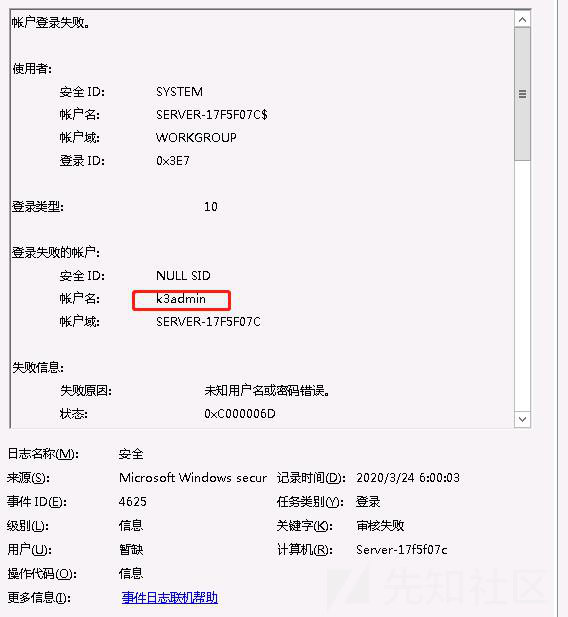

客户的搭建架构是CS架构,也就是客户端和服务端,首先怀疑的可能性是钓鱼,这是勒索病毒对金融行业的惯用手法,看了下金蝶财务软件的漏洞还不少,客户那边装了这个系统后就没管过,安全意识可见之低,远程登陆对日志进行分析,首先就去看了登录日志,因为管理员非常非常确定只开了3389端口(远程桌面默认端口),分析了一下发现有些不对劲,一个来自国外的IP进行了非常有针对性的3389爆破,可以看到一些财务软件有关的用户的尝试登陆日志:

(1)k3admin、admin、assistant(金蝶软件默认或者安装时创建的用户)

金蝶社区发现的线索:

(2)U8admin(可能是用友软件默认或者安装时创建的用户)

马萨卡!(难道),由于CS架构的原因,勒索病毒因为批量性攻击的限制(脚本没有人的灵活判断能力),转为了简单粗暴的3389爆破?于是看了一下登陆成功的日志,果然不出所料,一个名为assistant用户于3月22号11点36分登陆成功了。

最后我们来看下客户的反应,对面表哥的哭后狂骂(笑死人)。

文章来源: http://xz.aliyun.com/t/7484

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh