导语:在文件共享攻击场景中,攻击者可以提供专门为利用该漏洞而设计的文档文件,然后诱使用户打开该文档文件并与文档进行交互。

Microsoft Outlook 可变成 C2 信标来远程执行代码,网络安全公司 TrustedSec 本周发布的全新红队后利用框架“Specula”就证明了这一点。

该 C2 框架通过利用 CVE-2017-11774(2017 年 10 月修补的 Outlook 安全功能绕过漏洞)使用 WebView 创建自定义 Outlook 主页。

微软表示:“在文件共享攻击场景中,攻击者可以提供专门为利用该漏洞而设计的文档文件,然后诱使用户打开该文档文件并与文档进行交互。”

然而,即使微软修补了该漏洞并删除了显示 Outlook 主页的用户界面,攻击者仍然可以使用 Windows 注册表值创建恶意主页,即使在安装了最新 Office 365 版本的系统上也是如此。

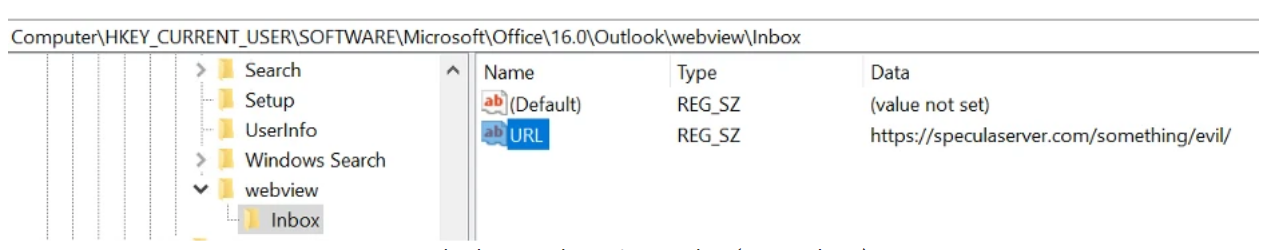

正如 Trusted 所解释的那样,Specula 纯粹在 Outlook 环境中运行,其工作原理是通过调用交互式 Python Web 服务器的注册表项设置自定义 Outlook 主页。

为此,非特权威胁者可以在 HKEY_CURRENT_USER\Software\Microsoft\Office\16.0\Outlook\WebView\ 下的 Outlook WebView 注册表项中将 URL 目标设置为他们控制的外部网站。

Outlook Specula 注册表值

攻击者控制的 Outlook 主页旨在提供自定义 VBscript 文件,攻击者可使用该文件在受感染的 Windows 系统上执行任意命令。

TrustedSec 表示:“尽管目前已有相关知识和预防措施,但 TrustedSec 仍能够利用这一特定渠道对数百个客户端进行初始访问。当通过 Microsoft 在其解决方法中列出的任何注册表项设置自定义主页时,Outlook 将在选择相关选项卡时下载并显示该 HTML 页面,而不是显示正常的邮箱元素(收件箱、日历、已发送等)。

从下载的 HTML 页面,可以在特权上下文中运行 vbscript 或 jscript,或多或少可以完全访问本地系统,就像运行 cscript / wscript.exe 一样。

虽然首先需要入侵设备才能配置 Outlook 注册表项,但一旦配置完成,攻击者就可以使用此技术实现持久性并横向传播到其他系统。

由于 outlook.exe 是一个受信任的进程,因此攻击者在执行命令时可以更轻松地逃避现有软件。

正如美国网络司令部(US CyberCom)五年前警告的那样,CVE-2017-11774 Outlook 漏洞也被用来攻击美国政府机构。

Chronicle、FireEye 和 Palo Alto Networks 的安全研究人员后来将这些攻击与伊朗支持的 APT33 网络间谍组织联系起来。

FireEye 网络安全研究人员表示,FireEye 于 2018 年 6 月首次观察到 APT34 使用 CVE-2017-11774,随后 APT33 从 2018 年 7 月开始采用该漏洞进行范围更广的攻击活动,并持续了至少一年。

文章翻译自:https://www.bleepingcomputer.com/news/security/new-specula-tool-uses-outlook-for-remote-code-execution-in-windows/如若转载,请注明原文地址