拿到一个系统后,很多情况下只有一个登录入口。如果想进一步得到较为高危的漏洞,只能去寻找权限校验相关的漏洞,再结合后台洞,最终得到一个较为满意的漏洞。

以上只是简单列出了一些笔者见过的、常见的安全认证配置组件。不同的鉴权组件存在异同的审计思路。这是笔者首先会入手去看的点,毕竟如果能直接从未授权的点进入,就没必要硬刚鉴权逻辑了。Druid、Webservice、Swagger等内置于程序中的应用大多被开发者设计为无需权限校验接口。第三方组件本身又存在历史漏洞,且以jar包的形式内置于应用中,低版本的情况很常见。利用Druid的未授权获取了管理员session:出于业务需要或者开发失误,开发者会对外开放一些接口,这些接口无需访问权限。细心查看配置文件中各个Filter、Servlet、Listener,可能有意想不到的收获。Apache Shiro、Spring Security等支持以@Configuare注解方式配置权限认证——只要按照配置去寻找。当然以上框架也支持配置文件方式配置,寻找思路一样。3.未授权访问接口配合ssrf获取localhost本身需鉴权服务一些多服务组件中,存在服务之间的相互调用。服务之间的相互调用或许不需要身份校验,或者已经配置了静态的身份凭证,又或者通过访问者IP是否为127.0.0.1来进行鉴权。这时我们需要一个SSRF漏洞即可绕过权限验证。很经典的为Apache Module mod_proxy场景绕过:SSRF CVE-2021-4043。Shiro相关的权限绕过漏洞,我觉得可以归类到下面的路径归一化的问题上。某些配置下,存在权限绕过——当配置文件放行了/**/.js时。敏感信息泄露

未校验签名

签名算法可被修改为none

签名密钥爆破

修改非对称密码算法为对称密码算法

伪造密钥(CVE-2018-0114)

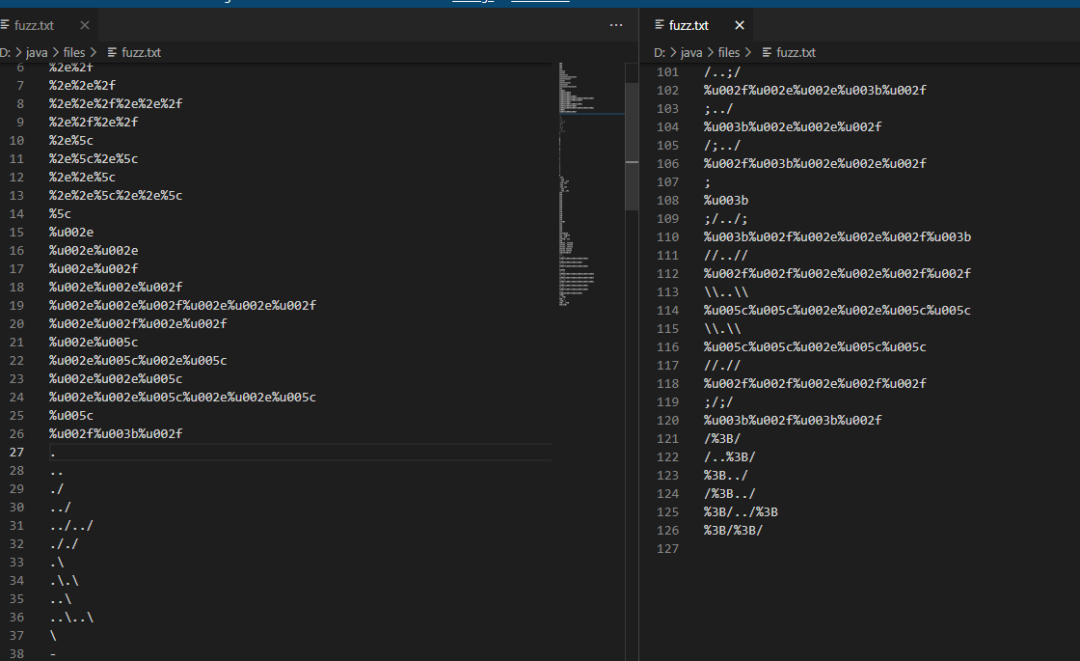

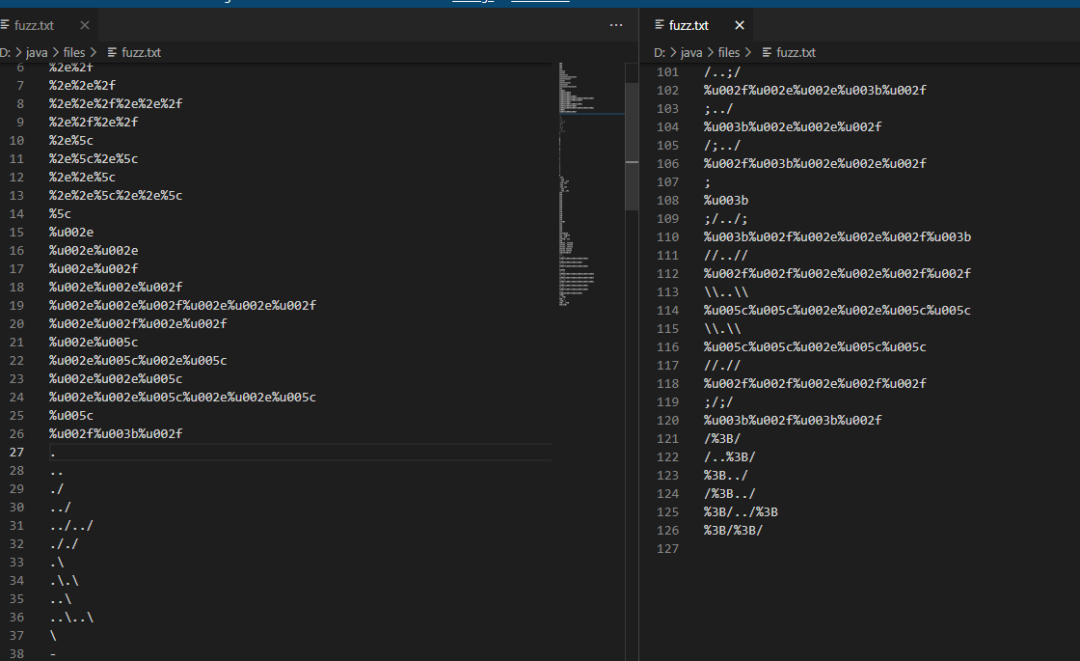

https://github.com/ticarpi/jwt_tool静态资源css、js等文件访问往往不需要权限,开发者可能将鉴权逻辑放在Filter里。当我们在原有路由基础上添加.js后缀时,即可绕过验证。这里可能会有一个问题,添加了.js后缀后是否还能正常匹配到处理类呢?答案是,在spring应用里是可以的。默认配置下的spirng configurePathMatch支持添加后缀匹配路由,如果想开启后缀匹配模式,需要手动重写configurePathMatch方法:两套组件对同一个URI解析,或者说处理的不一致,导致路径归一化问题的产生。orange 的 breaking parser logic是他在2018黑帽大会上的演讲议题,后续许多路径归一化的安全问题,都是延伸自他的PPT。一个很经典的路径归一化问题,导致权限的绕过,比如Shiro CVE-2020-1957。针对用户访问的资源地址,也就是URI地址,shiro的解析和 spring的解析不一致。shiro的Ant中的*通配符匹配是不能匹配这个URI 的/test/admin/page/。shiro认为它是一个路径,所以绕过了/test/admin/*这个ACL。而spring认为/test/admin/page和/test/admin/page/是一样的,它们能在spring中获取到同样的资源。3.CVE-2021-21982 VMware CarbonBlack Workstation算是一个老1day了,组件本身身份验证通过Spring Security + JWT来实现。且存在两套url的处理组件:Envoy以及Springboot。PS:Envoy是专为大型现代SOA(面向服务架构)架构设计的L7 代理和通信总线。通过diff可以定位到漏洞点,一个本地获取token的接口:抓一下envoy 与本机服务的通信。rr师傅yyds:“./tcpdump -i lo -nn -s0 -w lo1.cap -v”envoy本身起到一个请求转发作用,可以精确匹配到协议ip端口 url路径等,指定很详细的路由转发规则,且可以对请求进行转发和修改:url编码即可绕过envoy的转发规则,POC如下:由于envoy转发规则不能匹配URL编码,但Springboot可以理解,两个组件对url的理解不同,最终导致漏洞产生。扩展一下思路,当存在一个或者多个代码逻辑处理url时,由于对编码、通配符、"/"、";" 等处理的不同,极有可能造成安全问题。Apache、Nginx、Jetty、HAProxy 等Nginx 场景绕过之一: URL white spaces + Gunicornhttps://articles.zsxq.com/id_whpewmqqocrw.htmlNginx 场景绕过之二:斜杠(trailing slash) 与 #https://articles.zsxq.com/id_jb6bwow4zf5p.htmlNginx 场景绕过之三:斜杠(trailing slash) 与 ;https://articles.zsxq.com/id_whg6hb68xkbd.htmlHAProxy 场景绕过之一: CVE-2021-40346https://articles.zsxq.com/id_ftx67ig4w57u.html利用hop-by-hop绕过:结合CVE-2021-33197https://articles.zsxq.com/id_rfsu4pm43qno.htmlSquid 场景绕过之一: URN bypass ACLhttps://articles.zsxq.com/id_ihsdxmrapasa.htmlApache Module mod_proxy 场景绕过:SSRF CVE-2021-4043。造成权限绕过的根本原因可能有多种,但是不妨碍我们总结出一些常见的绕过方式——编码、插入某些特定字符、添加后缀等。远海曾公布一个权限绕过的fuzz字典:如果你是一个长期主义者,欢迎加入我的知识星球,我们一起往前走,每日都会更新,精细化运营,微信识别二维码付费即可加入,如不满意,72 小时内可在 App 内无条件自助退款

前面有同学问我有没优惠券,这里发放100张100元的优惠券,用完今年不再发放

![]()

![]()

往期回顾

dom-xss精选文章

年度精选文章

Nuclei权威指南-如何躺赚

漏洞赏金猎人系列-如何测试设置功能IV

漏洞赏金猎人系列-如何测试注册功能以及相关Tips

https://wx.zsxq.com/dweb2/index/group/555848225184https://www.vmware.com/security/advisories/VMSA-2021-0005.htmlhttps://cloud.tencent.com/developer/article/1552824

文章来源: https://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247495364&idx=1&sn=2f2f32391be139c07331888749eb7045&chksm=e8a5e4a7dfd26db18b87becce06bc302072ccc8c08572a8fad029eb56e9cf17f157ce662220a&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh