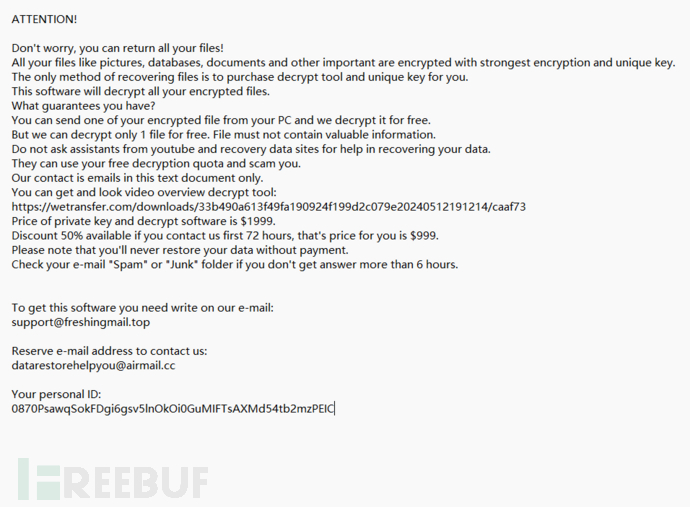

前段时间,笔者收到同学求助,说某公司遇到一起勒索病毒的事件,公司其中一台电脑在凌晨2点开始被勒索病毒感染,导致电脑本地的文件和网络共享文件都被加密,文件后缀增加了.paaa,并留下了下图中的_Readme.txt文件,文件中勒索者要求支付1999美金,如果在72小时之内付款,可以打5折,只需要支付999美金,联系方式是[email protected]。

病毒简介

这是DJVU/STOP家族的勒索病毒,典型的特征是会在每个被感染的目录和桌面留下_Readme.txt文件,其中的联系方式是[email protected]和[email protected],同时加密系统中的文件,并增加.paaa后缀,以及修改系统hosts文件,阻止受感染的系统访问一些安全网站,删除卷阴影文件,阻止系统还原操作,最后还是植入木马程序,搜索加密货币钱包等应用。

DJVU用的是AES-256加密,如果病毒开始感染文件时对外联网,会使用在线密钥进行加密,即加密密钥存储在攻击方服务器,如果没有密钥信息,则被加密的文件无法被找回。如果病毒开始加密文件时处于离线状态,则会使用统一的加密密钥,这种情况下加密密钥在本地可以巡回,因此文件都可以被找回。

DJVU加密文件的机制是逐个字节对文件进行加密,同时删除原文件,但并不会覆盖原文件磁盘空间,因此可以尝试使用数据恢复工具对加密文件进行恢复。另外,由于病毒自身的缺陷,对于2GB以上的大文件以及文件路径较深的文件加密会失败,导致大文件和路径深的文件未加密或未彻底加密。该病毒家族的某些版本只对文件的前150KB数据进行加密,文件内容本身并没有受影响(否则加密过程会非常漫长,从而被用户警觉),这意味着可以从加密文件本身恢复大多数的数据。

应对方式

对于勒索病毒的应急处置,基本的是隔离网络、排查加固、病毒清理和数据恢复,前两步是为了阻止病毒扩大感染以及避免二次感染,第三步是为了消除病毒文件自身,最关键也是用户最关心的是最后一步数据恢复。

因此,在这次事件中,这家公司一直关心的是如何进行数据恢复。

每个勒索病毒的机制不同,需要根据勒索病毒的特征定位已有的勒索病毒应对方法和数据恢复方法,如果是全新的新种类勒索病毒,会因为没有安全公司或安全人员对其进行分析和恢复尝试,导致暂时没有解决办法。

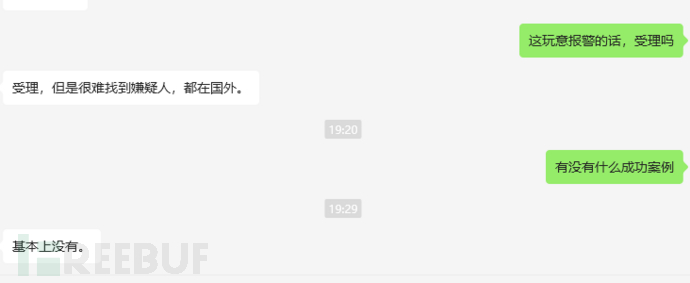

在尝试了一些办法之后,这家公司的人员联系了360反勒索病毒服务,客服的回答非常官方,大意是公布了解密方法的勒索病毒就能解密,没公布的就不能解密。

联系警方报警之后,警察对此也通常无能为力。

于是询问是否可以联系360的专家进行人工分析,但人工分析的费用显然要大于1999美金,从公司层面并不划算,且时间也会很长。

最终,公司决定联系攻击者的邮箱。

题外话

关于勒索病毒的应对,可以参考早前我们的文章《工商银行美国子公司勒索病毒事件分析》。

勒索病毒可以类比现实的绑架案件:

1. 交赎金本身是违法的,助长犯罪行为且危害;2. 绑匪可能是欺诈,赎金交了也无济于事,无法找回(加密后无密钥,或者直接毁坏数据);3. 不交赎金需要警方熟悉绑匪作案手法和模式,实际是绑架手段的漏洞或缺陷。有的勒索病毒分析后可以恢复,有的并不能,没有100%成功的。

但往往许多企业最终的选择依然是支付赎金,违法和不鼓励是从行业和社会影响角度的做法,企业或个人能够在有限选择内解决问题也是可以的。

就像1996年张子强绑架香港首富李嘉诚的儿子李泽钜,李嘉诚在当时没有选择报警,而是向绑匪交了10亿赎金,对李嘉诚而言是当时的最佳选择,但对于社会而言,则促成了张子强想故技重施绑架香港第二富郭炳湘。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022