2024-7-22 13:45:54 Author: mp.weixin.qq.com(查看原文) 阅读量:8 收藏

点击蓝字·关注我们 / aqniu

新闻速览

•英国政府提出《网络安全与韧性法案》计划,将赋予网络安全监管机构更多权力

•微软就CrowdStrike软件更新蓝屏事件发表官方声明

•WPS否认将用户文档共享给字节豆包用于训练AI

•一勒索软件组织为攻击活动储备了50万个域名

•Octo Tempest组织开始使用新的勒索软件变种实施攻击

•TAG-100利用概念验证工具与开源程序降低攻击门槛

•Apache HugeGraph-Server一安全缺陷可被用于远程代码攻击

•谷歌宣布将淘汰第三方Cookie

•SolarWinds修复ARM软件中的多个关键安全缺陷

热点观察

英国政府提出《网络安全与韧性法案》计划,将赋予网络安全监管机构更多权力

日前,英国政府提出《网络安全与韧性法案》计划,旨在通过扩大现有《网络与信息系统安全法规》(NIS法规)的适用范围,增强国家网络防御能力,赋予监管机构更多权力,引入强制性的勒索软件报告制度,确保关键数字服务和供应链得到更好的保护。

NIS法规是英国政府根据2016年通过的欧盟NIS指令制定的,旨在为关键基础设施和基本数字服务提供商规定安全标准,同时在破坏性网络攻击发生后执行强制性报告义务。

《网络安全与韧性法案》计划的提出,是英国政府应对日益严峻的网络威胁形势的重要举措,标志着英国在应对勒索软件攻击和保护关键基础设施方面迈出了重要一步。

原文链接:

https://www.infosecurity-magazine.com/news/government-cyber-security-bill-2024/

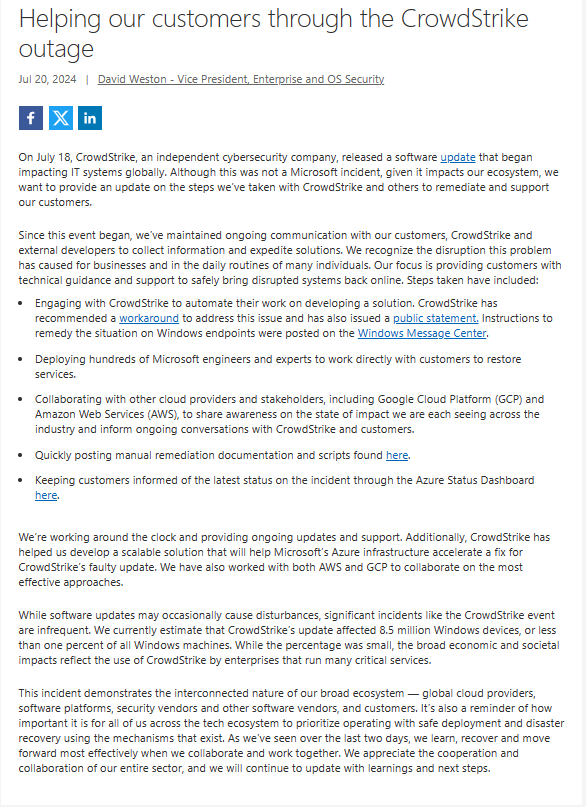

微软就CrowdStrike软件更新蓝屏事件发表官方声明

2024年7月20日,微软官方发布了一份声明,就近期由CrowdStrike软件更新引发的全球Windows设备蓝屏事件进行了说明,并承诺帮助客户共同度过难关:

• 与CrowdStrike合作,自动化开发解决方案,CrowdStrike推荐了一个解决方法并发表了公开声明。

• 在Windows消息中心发布指导,解决Windows端点上的问题。

• 部署微软工程师和专家,直接与客户合作恢复服务。

• 与其他云提供商和利益相关者合作,分享影响状态的认识,并通知与CrowdStrike和客户的持续对话。

• 与CrowdStrike合作开发可扩展的解决方案,加速对Microsoft Azure基础设施上CrowdStrike错误更新的修复,并与AWS和GCP合作寻找最有效的方法。

据估计,此次更新将影响全球约850万台Windows设备,其带来的广泛经济和社会影响不容忽视,因为这反映出许多企业正在使用CrowdStrike来支持其关键服务。微软在声明中表示,自事件发生以来,公司一直与客户、CrowdStrike以及外部开发人员保持密切沟通,以收集信息并加快解决方案的开发。微软已部署了数百名工程师和专家直接与客户合作,恢复受影响的系统,并与Google Cloud Platform和Amazon Web Services等其他云提供商合作,共同寻找最有效的解决方案。

原文链接:

https://blogs.microsoft.com/blog/2024/07/20/helping-our-customers-through-the-crowdstrike-outage/

WPS否认将用户文档共享给字节豆包用于训练AI

日前,多名用户在微博和小红书上发帖称金山WPS Office 办公软件疑似将其编写的文档共享给字节跳动旗下的豆包用于训练人工智能,证据主要是用户编写的文档尚未发布,但字节跳动的豆包AI已经可以给出文档内容。

发布反馈的包括在番茄小说平台的签约作者,对这些作者而言小说内容通常都是非常长的,自己在本地编写的书籍更新尚未发布,豆包AI怎么可能获得内容,唯一合理的猜测就是金山WPS将用户内容共享给了字节跳动。

对于上述质疑,金山WPS通过官方微博进行了辟谣,并表示WPS采取严格措施防止用户信息遭到未经授权的泄露、所有用户的文档不会被用于任何AI训练目的、也不会在未经用户同意的情况下用于任何场景。金山WPS同时强调,该公司并未与字节跳动旗下的豆包AI进行任何AI层面的合作,不存在文档被用作AI训练的情况。不过,由于金山WPS在官方声明中并未给出明确的证据,因此还不能完全打消用户的疑虑。有网友留言表示,既然牵涉到数据泄露,WPS就应该充分调查并给出针对豆包AI问题的更充分说明。

原文链接:

https://mp.weixin.qq.com/s/nfe6vkoe0jrNSUEvtvH8Zg

网络攻击

一勒索软件组织为攻击活动储备了50万个域名

日前,安全厂商Infoblox的研究人员发现,一个名为Revolver Rabbit的勒索软件攻击组织,利用注册域名生成算法(RDGAs)注册了 50 多万个域名,用于后续开展的勒索攻击活动。

RDGAs类似于恶意软件中的域名注册算法 (DGAs),网络犯罪分子可以利用这种算法创建潜在的指挥与控制(C2)通信目的地列表。近年来,DGAs一直被威胁者用来传播恶意软件。然而,当DGAs转变为RDGAs时,其危害性将大大增加。

DGAs主要嵌入在恶意软件中,只有部分生成的域名会被注册,而RDGAs则保留在威胁行为者手中,所有域名都会被注册。研究人员可以通过分析DGAs并对其进行逆向工程,以了解潜在的C2域名,但RDGAs是保密的,因此更难以被找到。

研究人员还表示,目前RDGAs的应用不仅仅局限于恶意软件分发,它们已经成为各种恶意活动的通用工具,包括网络钓鱼、垃圾邮件、诈骗, 甚至网络赌博 。

原文链接:

https://hackread.com/threat-actor-revolver-rabbit-rdga-register-domains/

Octo Tempest组织开始使用新的勒索软件变种实施攻击

微软近日发出警告称,新型网络犯罪组织Octo Tempest正在使用RansomHub和Qilin两个新变种的勒索软件频繁发起网络攻击。Octo Tempest同时还采用更加复杂的社交工程策略,实施身份盗窃,让受害者面临多种威胁。

调查显示,Octo Tempest最初使用的主要是BlackCat勒索软件,在BlackCat基本处于停止更新状态后,转而使用RansomHub和Qilin勒索软件。Octo Tempest通过渗透VMware ESXi服务器来攻击企业环境,得逞后索要可能多达2200万美元的高昂赎金以解密被其勒索软件攻击扣押的数据。

原文链接:

https://www.cybersecurity-insiders.com/microsoft-issues-octo-tempest-ransomware-alert-and-liverpool-cyber-attack-suspends-ticket-sales/

TAG-100利用概念验证工具与开源程序降低攻击门槛

近日,一个身份不明的网络间谍组织被发现利用开源工具发起网络间谍活动。Insikt Group从二月份开始追踪这一活动,并将其编号为TAG-100。

Insikt Group的研究人员发现,该组织涉嫌入侵至少10个国家的组织。TAG-100利用开源远程访问功能和各种互联网设备上的缺陷结合起来,以获得初始访问权限。初始访问成功后,他们会在被入侵主机上部署Pantegana、Spark RAT和Cobalt Strike Beacon等远程管理工具。

TAG-100的攻击链涉及利用已知的安全漏洞对各种面向互联网的产品进行渗透,其中包括Citrix NetScaler、F5 BIG-IP、Zimbra、Microsoft Exchange Server、SonicWall、Cisco Adaptive Security Appliances(ASA)、Palo Alto Networks GlobalProtect和Fortinet FortiGate。

TAG-100组织这次利用开源工具所进行的全球网络间谍活动引起了广泛关注。它揭示了概念验证工具与开源程序的结合降低了网络攻击的门槛,并使攻击者更难被捕获。

原文链接:

https://thehackernews.com/2024/07/tag-100-new-threat-actor-uses-open.html

Apache HugeGraph-Server一安全缺陷可被用于远程代码攻击

近日,Shadowserver基金会表示,他们发现攻击者正在频繁尝试利用Apache HugeGraph-Server的关键安全缺陷CVE-2024-27348(CVSS评分:9.8)进行攻击,建议用户尽快应用最新修复措施。

CVE-2024-27348是Gremlin图遍历语言API中的一个远程命令执行缺陷,可能被利用来进行远程代码攻击。该缺陷影响Apache HugeGraph-Server1.3.0之前的所有版本。Apache软件基金会建议用户升级到1.3.0版本(使用Java11)并启用Auth系统来解决此问题,同时可以启用“Whitelist - IP/port”功能来提高RESTful - API执行的安全性。

最近几年,Apache项目中的缺陷频繁成为攻击者的攻击目标,Log4j、ActiveMQ和RocketMQ中的缺陷被广泛用来渗透目标环境从而进行攻击。

原文链接:

https://thehackernews.com/2024/07/critical-apache-hugegraph-vulnerability.html

产业动态

谷歌宣布将淘汰第三方Cookie

谷歌近日宣布,将在2025年初完全淘汰第三方Cookie,该决定主要出于对用户隐私的保护。

第三方Cookie允许其他网站访问数据,虽然广告商可以利用这些信息进行精准的广告投放,但同时也让用户面临隐私侵犯风险。为此,谷歌早在2021年6月就宣布在2023年末逐步淘汰第三方Cookie,后来该计划被推迟到2024年,并采用新的追踪技术来替代它们。谷歌Chrome从2024年初开始对1%的用户采取了第三方Cookie限制措施,而2025年初将是谷歌所谓的“Cookiepocalypse”(Cookie末日)。

接下来,谷歌将推出Privacy Sandbox(隐私沙盒)。该工具可以通过API将匿名用户数据发送给广告商,在保护用户隐私的同时,为广告主提供足够的数据和工具来进行精准营销。

原文链接:

https://www.techtarget.com/searchcustomerexperience/tip/Will-Google-kill-third-party-cookies

SolarWinds修复ARM软件中的多个关键安全缺陷

SolarWinds最近对其Access Rights Manager(ARM)软件中的九个关键缺陷进行修复。ARM是企业环境中一款重要的工具,旨在帮助管理员管理和审计组织的访问权限,以降低威胁对系统的影响。本次修复的缺陷包括:

六个RCE缺陷(CVE-2024-23469、CVE-2024-23466、CVE-2024-23467、CVE-2024-28074、CVE-2024-23471 和 CVE-2024-23470)。这些缺陷允许攻击者在受影响的设备上执行远程代码;

两个目录遍历缺陷(CVE-2024-23475 和 CVE-2024-23472)。这些缺陷允许未经身份验证的用户绕过访问限制,获取或者破坏系统中的文件和敏感信息。

一个高严重性的身份验证绕过缺陷(CVE-2024-23465)。该缺陷可让攻击者在活动目录环境中获取域管理员的权限。

原文链接:

https://www.bleepingcomputer.com/news/security/solarwinds-fixes-8-critical-bugs-in-access-rights-audit-software/

如有侵权请联系:admin#unsafe.sh