导语:本议题将首次从 1,096 个 TLD 和 9 个主要 DNS 软件的域名资源记录配置角度对现实世界的胶水记录使用情况进行系统分析。··············································

循万变·见未来——技术前瞻

趋势一:自动化检测将成为研究焦点

未来,越来越多的研究将聚焦于开发自动化工具和机器学习算法来检测和响应DNS安全威胁,例如恶意域名、DNS劫持和放大攻击。

趋势二:对隐私保护的高度关注将推动加密技术的研究与应用

随着用户对隐私关注度的提升,DNS-over-HTTPS (DoH) 和 DNS-over-TLS (DoT) 等加密技术的研究和应用变得愈发重要,旨在防止DNS查询被监听和篡改。

趋势三:机构、组织间的合作频繁而广泛

为应对复杂的DNS安全挑战,不同机构、组织间的合作变得日益重要,研究者们联合各方力量共同研究和解决全球DNS安全问题。

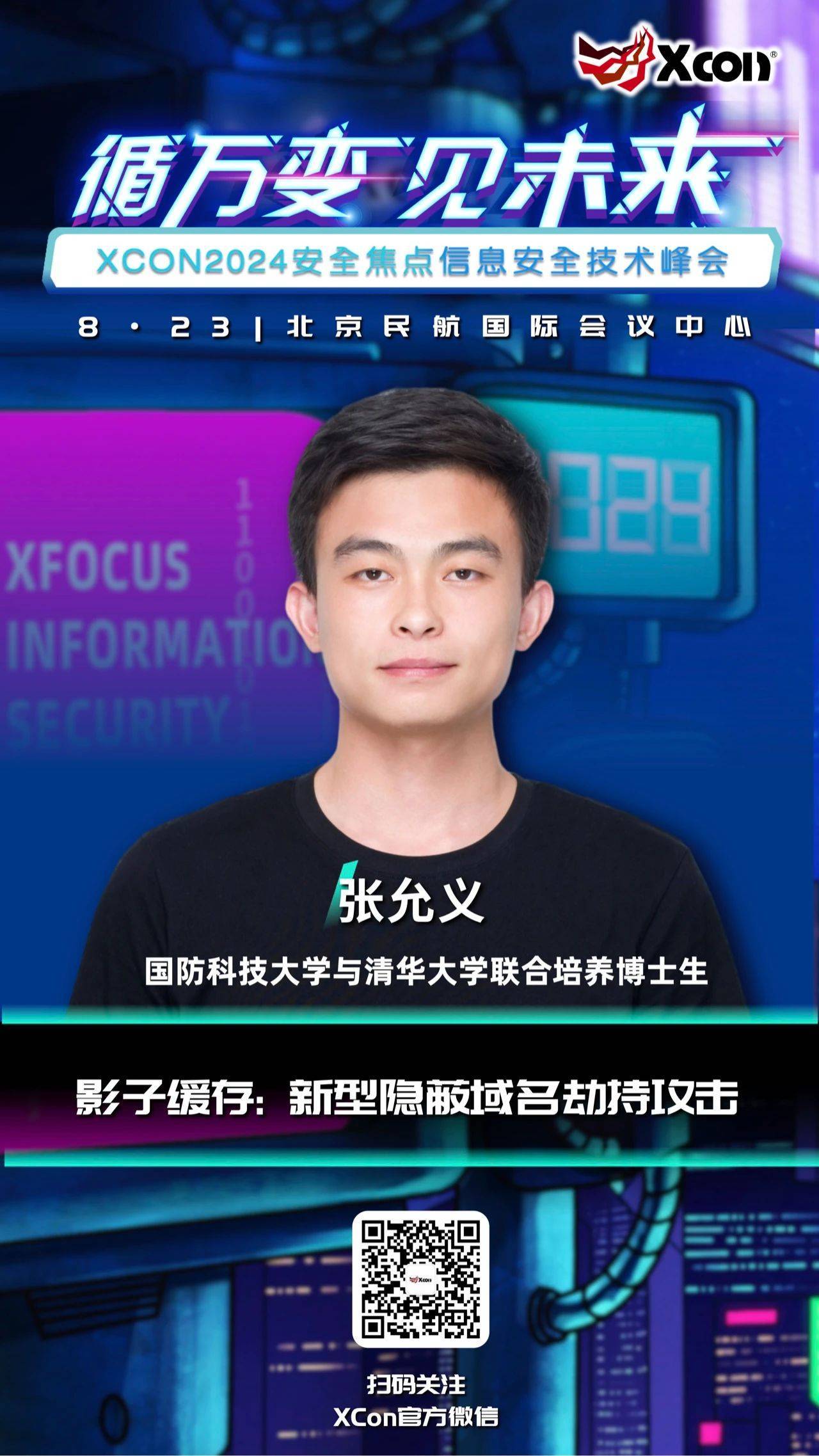

——国防科技大学与清华大学联合培养博士生

张允义

域名系统(DNS)从根本上依赖于胶水记录来提供权威的域名服务器IP地址,从而实现必要的域内委托。虽然以前的研究已经发现了与胶水记录相关的潜在安全风险,但由于这些记录本身的信任度较低,而且解析器处理这些记录的方式多种多样,因此对这些记录的利用(尤其是在域外委托的情况下)仍不明确。

本届XCon2024大会中,国防科技大学与清华大学联合培养博士生 张允义将首次系统地探讨DNS 胶水记录带来的潜在威胁,揭示其在现实世界中的重大安全风险。根据经验性的评估,演讲者及其团队发现 1,096 个顶级域名中有 23.18% 的胶水记录是过时的,但仍在被大量域名依赖着。更令人担忧的是,通过对 9 个主流 DNS 实现(如 BIND 9 和 Microsoft DNS)进行分析,发现与胶水记录相关的可操纵行为。

基于这些系统性问题的组合,演讲者及其研究团队提出了新的威胁模型,从而实现大规模域名劫持和拒绝服务攻击,进一步发现了超过 193,558 条可利用资源记录,超过 600 多万个域名面临安全风险。对全球开放解析器的测量结果表明,90% 的解析器使用未经验证和过时的胶水记录。研究团队负责任的披露已经促使受影响的利益相关方采取了缓解措施。

议题简介

《影子缓存:新型隐蔽域名劫持攻击》

本议题将首次从 1,096 个 TLD 和 9 个主要 DNS 软件的域名资源记录配置角度对现实世界的胶水记录使用情况进行系统分析,同时提出新的攻击媒介——影子缓存,并构建针对陈旧胶水记录的新利用方法,尤其是在域外委派下,从而实现域劫持和拒绝服务攻击。

通过议题的分享,演讲者将解析威胁真实影响的评估结果——即超过 600 万个域名易受攻击,并通过实证研究证明 90% 的稳定开放解析器和 14 个主要公共 DNS 提供商容易受到新提出的攻击影响。

演讲人介绍

张允义——

国防科技大学与清华大学联合培养博士生

张允义——国防科技大学与清华大学联合培养博士生

指导老师为张旻教授,段海新教授和刘保君老师。主要研究方向为网络安全,特别是基础协议安全,如DNS安全,新型网络犯罪检测与对抗。研究成果发表在高级别学术会议及期刊,包括USENIX Security, IMC, TDSC 和 TIFS 等。研究成果产生巨大影响,多次收到微软、亚马逊、百度、阿里、腾讯、雅虎等厂商的感谢。

关于XCon2024议题更多相关信息请扫描:

如若转载,请注明原文地址